NIST SP 800-171 podrobně popisuje požadavky, které musí všichni dodavatelé ministerstva obrany (DoD) po léta dodržovat. Pokyny byly aktualizovány v roce 2020 a revize 3 byla zveřejněna v květnu 2023.

Netwrix je připraven pomoci organizacím dosáhnout, udržovat a prokázat shodu s NIST 800-171. Níže shrnujeme jeho klíčové požadavky a sdílíme doporučení, jak s nařízením začít.

Co je NIST 800-171?

Speciální publikace NIST 800-171 pokrývá ochranu řízených neutajovaných informací (CUI) v nefederálních informačních systémech a organizacích. Jeho cílem je pomoci organizacím, které poskytují služby federálním nebo státním agenturám, zajistit, aby systémy zpracovávající nebo ukládající CUI byly bezpečné a pod přísnou kontrolou.

Výkonný příkaz 13556 zavedl celovládní program CUI s cílem „standardizovat způsob, jakým exekutiva nakládá s neutajovanými informacemi, které potřebují ochranu“. Kontrolované neutajované informace jsou jakékoli informace vytvořené vládou, které jsou neutajované, ale stále potřebují ochranu. To zahrnuje e-maily, elektronické soubory, plány, výkresy, informace o vlastní společnosti nebo dodavateli (jako jsou prodejní objednávky a smlouvy) a fyzické záznamy. Všechny kategorie citlivých informací chráněných NIST 800-171 jsou uvedeny v registru CUI.

Kdo musí splňovat požadavky NIST SP 800-171?

Shoda s NIST SP 800-171 je vyžadována pro nefederální organizace, které zpracovávají, ukládají nebo přenášejí CUI. Příklady mohou zahrnovat:

- Dodavatelé obrany

- Organizace, jejichž smlouvy s federálními agenturami zahrnují vytváření, manipulaci nebo ukládání CUI

- Zdravotnické instituce spolupracující s vládou USA, zejména ty, které slouží veteránům prostřednictvím VA

- Univerzity a výzkumná zařízení financovaná federálními agenturami, které používají CUI

- Letecké a letecké společnosti, které uzavírají smlouvy s NASA nebo jinými vládními orgány

- Výrobci produktů pro použití federální vládou, jako je vojenské vybavení

- Poskytovatelé IT služeb spravující vládní IT systémy nebo nabízející cloudové služby federálním agenturám

- Finanční instituce spravující finanční data pro vládní agentury nebo poskytující finanční služby vládě

- Advokátní kanceláře zabývající se vládními případy nebo citlivými právními záležitostmi

- Organizace, které jsou součástí dodavatelského řetězce státního dodavatele a mají přístup k CUI

Jak organizace prokazují shodu?

Zatímco původní NIST SP 800-171 umožňoval organizacím, aby samy potvrdily svou úroveň shody, od revize 2 musí projít hodnocením certifikovanými hodnotiteli, aby určili úroveň shody na základě certifikace kybernetického zabezpečení Maturity Model Certification (CMMC ) .

CMMC je hodnotící rámec a certifikační program, který podrobně popisuje sadu úrovní kybernetické bezpečnosti. V původním CMMC se úrovně pohybovaly od úrovně 1 (základní kybernetická hygiena) po úroveň 5 (pokročilá/progresivní); verze 2 zefektivní model na tři úrovně kybernetické bezpečnosti a sladí požadavky na každé úrovni se standardy kybernetické bezpečnosti NIST. Jakákoli obchodní manipulace CUI musí být certifikována, aby dodržela úroveň CMMC požadovanou pro jejich smlouvy.

Ovládací prvky NIST SP 800-171

NIST SP 800-171 se skládá ze 14 rodin ovládacích prvků, které poskytují pokyny pro ochranu CUI. Zde jsou tyto skupiny kontrol a krátké kontrolní seznamy, které vám pomohou zajistit, abyste co nejúčinněji odpovídali nejdůležitějším bezpečnostním požadavkům NIST

Řízení přístupu

Tato rodina je největší v NIST SP 800-171 s 22 ovládacími prvky. Musíte sledovat všechny přístupové události v IT prostředí a omezit přístup k systémům a datům.

NIST SP 800-171 doporučuje zaměřit se na následující akce:

- Implementujte zásadu nejmenších privilegií.

- Řídit tok CUI v rámci organizace a šifrovat jej na mobilních zařízeních.

- Monitorujte a řiďte vzdálený přístup.

- Kontrolujte a omezujte používání mobilních zařízení.

- Samostatné povinnosti jednotlivců napomáhat předcházet nenormálním činnostem.

- Autorizujte a chraňte bezdrátový přístup pomocí šifrování a ověřování.

Povědomí a školení

Tato sada ovládacích prvků vyžaduje, abyste zajistili, že manažeři, správci systému a další uživatelé jsou si vědomi bezpečnostních rizik spojených s jejich činnostmi. Musí být obeznámeni s bezpečnostními politikami organizace a základními postupy kybernetické bezpečnosti, aby dokázali rozpoznat a reagovat na vnitřní i vnější hrozby.

Nejlepším způsobem, jak zajistit řádnou informovanost, je pravidelné školení zaměstnanců v oblasti bezpečnosti.

Audit a odpovědnost

Tato rodina se skládá z 9 ovládacích prvků a vyžaduje, abyste uchovávali záznamy auditu pro použití při vyšetřování bezpečnosti a aby uživatelé byli odpovědní za své činy. Organizace potřebují shromažďovat a analyzovat protokoly auditu, aby odhalily neoprávněné aktivity a rychle na ně reagovaly.

Následující kroky vám pomohou implementovat tyto ovládací prvky:

- Zkontrolujte a aktualizujte auditované události.

- Zpráva o chybách v procesu auditu.

- Generujte zprávy na podporu analýzy na vyžádání a poskytují důkazy o shodě.

- Chraňte auditní systémy před neoprávněným přístupem.

Správa konfigurace

Tato rodina se také skládá z 9 ovládacích prvků. Musíte vytvořit a udržovat základní konfigurace, což zahrnuje řízení a monitorování softwaru instalovaného uživatelem a všech změn provedených v organizačních systémech.

Budete se muset zaměřit na následující činnosti:

- Dokumentujte všechny události, ke kterým byl omezen přístup kvůli změnám v IT systémech.

- Použijte princip nejmenší funkčnosti konfigurací systémů tak, aby poskytovaly pouze nezbytné funkce.

- Omezte, zakažte nebo zabraňte používání programů, funkcí, protokolů a služeb, které nejsou nezbytné.

- Blacklist neautorizovaný software.

Identifikace a autentizace

Tato rodina zahrnuje 11 ovládacích prvků navržených tak, aby zabránily neoprávněnému přístupu ke kritickým systémům a zmírnily riziko ztráty dat. Musíte být schopni ověřit identitu uživatelů, procesů a zařízení ve vaší síti.

Dodržujte tyto doporučené postupy:

- Pro síťový a místní přístup použijte vícefaktorové ověřování (MFA).

- Zakázat uživatelské účty, které byly dlouhou dobu neaktivní.

- Vytvořte zásadu silných hesel, která zahrnuje vynucení minimální úrovně složitosti hesla a ukládání pouze zašifrovaných hesel.

Odezva na incident

Organizace musí mít strategii reakce na incidenty, která umožňuje rychlou reakci na jakýkoli incident, který by mohl mít za následek narušení dat nebo výpadek systému.

Zde jsou nejlepší doporučení:

- Implementujte funkce pro detekci, analýzu, reakci na bezpečnostní incidenty a hlášení o nich.

- Pravidelně testujte svůj plán reakce na incidenty.

Údržba

Nesprávná údržba systému může mít za následek prozrazení CUI, takže představuje hrozbu pro důvěrnost těchto informací. Proto je nutné pravidelně provádět údržbu.

Ujistěte se, že:

- Pečlivě sledujte jednotlivce a týmy, které provádějí činnosti údržby.

- Zajistěte, aby zařízení odebrané za účelem údržby mimo pracoviště neobsahovalo citlivá data.

- Ujistěte se, že média obsahující diagnostické a testovací programy neobsahují škodlivý kód.

Ochrana médií

Tato rodina ovládacích prvků vyžaduje, abyste zajistili zabezpečení systémových médií, která obsahují CUI, což zahrnuje papírová i digitální média.

Budete muset přijmout několik opatření:

- Ovládejte a omezujte přístup k médiím.

- Implementujte kryptografické mechanismy k ochraně CUI uloženého na digitálních médiích.

- Před likvidací se ujistěte, že systémové médium neobsahuje žádné CUI.

- Zakažte používání přenosných úložných zařízení, pokud nemají žádného identifikovatelného vlastníka.

Personální zabezpečení

Tato poměrně malá skupina ovládacích prvků vyžaduje, abyste monitorovali aktivity uživatelů a zajistili, že všechny systémy obsahující CUI jsou chráněny během a po personálních akcích, jako je ukončení zaměstnanců a přenos dat.

Fyzická ochrana

Fyzická ochrana zahrnuje ochranu hardwaru, softwaru, sítí a dat před poškozením nebo ztrátou v důsledku fyzických událostí.

NIST SP 800-171 vyžaduje, aby organizace:

- Omezte fyzický přístup k systémům a zařízením na oprávněné uživatele.

- Udržujte protokoly auditu fyzického přístupu.

- Ovládejte fyzická přístupová zařízení.

Odhad rizika

Organizace, které podléhají NIST SP 800-171, musí pravidelně vyhodnocovat potenciální rizika pro svá IT prostředí. Potřebují také vyhledat zranitelná místa v kritických systémech a aplikacích a opravit je v souladu s výsledky hodnocení rizik .

Posouzení bezpečnosti

Vaše organizace musí monitorovat a vyhodnocovat své bezpečnostní kontroly, aby zjistila, zda jsou dostatečně účinné, aby pomohly udržet vaše data v bezpečí. Musíš:

- Mějte plán, který popisuje hranice systému, vztahy mezi systémy a postupy pro implementaci bezpečnostních požadavků.

- Tento plán pravidelně aktualizujte.

- Implementujte akční plán pro snížení nebo odstranění zranitelností v kritických systémech.

Ochrana systému a komunikace

Tato poměrně velká rodina se skládá z 16 ovládacích prvků pro monitorování, řízení a ochranu informací, které jsou přenášeny nebo přijímány IT systémy.

Zejména musíte:

- Zabraňte neoprávněnému přenosu informací.

- Vytvářejte podsítě pro veřejně přístupné systémové komponenty, které jsou oddělené od vnitřních sítí.

- Implementujte kryptografické mechanismy, abyste zabránili neoprávněnému odhalení CUI.

- Ve výchozím nastavení zakázat síťovou komunikaci.

- Řídit a monitorovat používání mobilních kódů a technologií VoIP.

Integrita systému a informací

Tato skupina ovládacích prvků vyžaduje, abyste rychle identifikovali a opravili systémové chyby a také chránili kritická aktiva před škodlivým kódem.

To zahrnuje následující úkoly:

- Sledujte a okamžitě reagujte na bezpečnostní výstrahy, které by mohly naznačovat neoprávněné použití IT systémů nebo jinou kybernetickou hrozbu.

- Provádějte pravidelné kontroly IT systémů a skenujte soubory z externích zdrojů při jejich stahování, otevírání nebo spouštění.

- Aktualizujte antivirus, anti-malware a související nástroje, jakmile budou k dispozici nové verze.

Nejlepší postupy pro shodu s NIST SP 800-171

Následující osvědčené postupy vám pomohou dosáhnout shody s NIST SP 800-171:

- Pochopte požadavky: Udělejte si čas na důkladné prostudování speciální publikace NIST 800-171, včetně jejích požadavků, kontrol a doporučených bezpečnostních postupů.

- Klasifikujte svá data: Abyste vyhověli normě NIST SP 800-171, musíte vědět, jaké CUI vaše organizace zpracovává, abyste je mohli chránit pomocí vhodných bezpečnostních opatření.

- Implementujte přísné řízení přístupu: Ovládejte přístup k CUI pomocí strategií, jako je silná autentizace, efektivní zásady hesel, přístup na základě rolí a pravidelné kontroly přístupu.

- Poskytujte pravidelná bezpečnostní školení: Vzdělávejte své zaměstnance o osvědčených postupech kybernetické bezpečnosti a důležitosti dodržování NIST. Lidská chyba je častou příčinou narušení bezpečnosti, proto je zásadní, aby byli vaši zaměstnanci informováni a byli ostražití.

- Činnost auditu: Implementujte nepřetržité monitorování, abyste mohli rychle detekovat bezpečnostní hrozby a reagovat na ně.

- Mějte plán reakce na incidenty: Vypracujte komplexní plán podrobně popisující kroky, které je třeba podniknout v případě narušení bezpečnosti. Být připraven efektivně reagovat může významně minimalizovat dopad bezpečnostního incidentu.

- Spravujte rizika třetích stran: Pokud spolupracujete s dodavateli nebo poskytovateli služeb třetích stran, ujistěte se, že také dodržují standardy NIST. Vyhodnoťte jejich bezpečnostní postupy a stanovte jasná pravidla pro ochranu dat ve vašich smlouvách.

- Uchovávejte záznamy: Udržujte podrobné záznamy o svém úsilí o dodržování předpisů, hodnoceních a bezpečnostních incidentech. Dokumentace nejen pomáhá prokázat shodu, ale také pomáhá při analýze a zlepšování po incidentu.

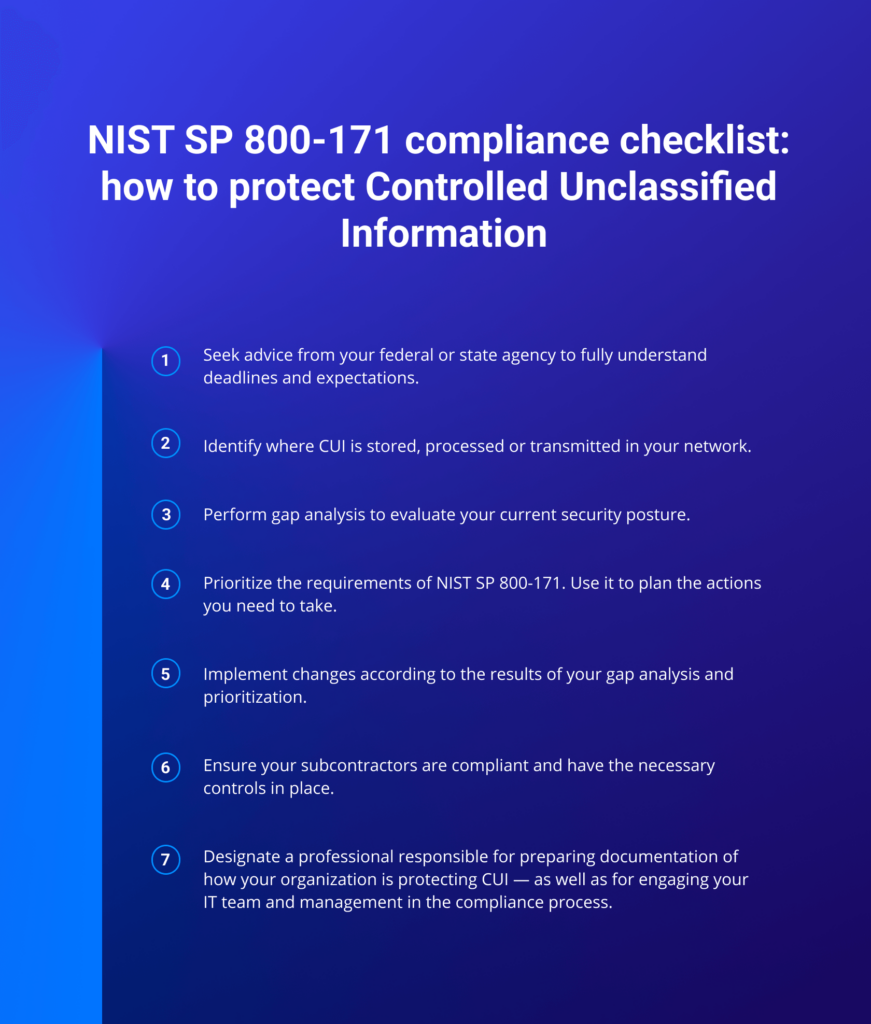

Kontrolní seznam shody NIST SP 800-171

Následující kontrolní seznam vám pomůže zajistit shodu s NIST 800-171:

- Požádejte o radu svůj federální nebo státní úřad. I když nejste dodavatelem DoD, pokud poskytujete služby jiným federálním vládním agenturám, existuje velká šance, že vás tyto agentury požádají o prokázání shody s NIST SP 800-171. Musíte se ujistit, že plně rozumíte tomu, co od vás vaše federální nebo státní agentura očekává, a jejich termíny.

- Definujte CUI tak, jak se vztahuje na vaši organizaci. Zjistěte, kde je CUI uloženo, zpracováváno nebo přenášeno ve vaší síti.

- Proveďte analýzu mezer. Vyhodnoťte svůj bezpečnostní postoj a určete, kde aktuálně vyhovujete a kde potřebujete další práci.

- Stanovte si priority a plánujte akce, které musíte provést.

- Implementujte změny podle výsledků vaší analýzy mezer a stanovení priorit.

- Ujistěte se, že vaši subdodavatelé jsou v souladu s NIST SP 800-171.

- Určete osobu, která bude zodpovědná za přípravu dokumentace o tom, jak vaše organizace chrání CUI, a také za zapojení vašeho IT týmu a vedení do procesu dodržování předpisů. Existují konzultanti, kteří poskytují poradenské a hodnotící služby, aby vám pomohli s dodržováním NIST SP 800-171.

Příloha: Související pokyny

Jak jsme viděli, NIST 900-171 pokrývá, jak musí nefederální dodavatelé chránit CUI. Zde jsou dvě související publikace, o kterých byste měli vědět.

NIST SP 800-53

NIST 800-53 pokrývá, jak by federální agentury měly budovat a spravovat systémy informační bezpečnosti. Jedná se o doplněk k Federal Information Security Management Act (FISMA), který se vztahuje na všechny federální úřady USA. Má pouze kolem 125 stran a pokrývá především ochranu informací CUI předávaných do interních systémů nefederálních organizací. Pokud jste například dodavatel pro vládní agenturu, budete se řídit NIST 800-171. Pokud jste však federální pracovník, vaše oddělení musí být v souladu s NIST 800-53.

NIST 800-53 obsahuje čtyři další bezpečnostní kontroly, které nejsou v NIST-800-171:

- Pohotovostní plánování — Zahrnuje akce pro přípravu na útok kybernetické bezpečnosti, jako je plánování a testování procesů zálohování a obnovy.

- Plánování (specifické pro organizaci) — Zahrnuje plánování zabezpečení, včetně účelu politiky, rozsahu, rolí a odpovědností

- Posouzení a autorizace zabezpečení — Zahrnuje provádění hodnocení bezpečnosti a autorizaci přístupu k citlivým údajům

- Akvizice systémů a služeb — Týká se získávání, vývoje a správy systémů a služeb v průběhu jejich životního cyklu.

ISO 27001

ISO 27001 je standard pro systémy řízení bezpečnosti informací, který je navržen pro organizace po celém světě. Je flexibilnější než NIST SP 800-171 a podrobně popisuje 114 ovládacích prvků spíše specifické bezpečnostní požadavky. ISO 27001 nabízí možnost formální certifikace.

Přestože se tyto rámce zaměřují na různé oblasti, oba zdůrazňují důležitost:

- Provádění hodnocení rizik

- Stanovení komplexních zásad a postupů informační bezpečnosti

- Omezení přístupu k informacím a informačním systémům na základě rolí a odpovědností

- Školení personálu v tom, jak chránit informační bezpečnost

- Vývoj postupů reakce na incidenty

- Vedení dokumentace a záznamů souvisejících s informační bezpečností

- Posouzení bezpečnostních postupů partnerů dodavatelského řetězce a stanovení bezpečnostních požadavků ve smlouvách

Zdroj: Netwrix