Oblasti útoku se mohou rozšiřovat, aniž by si to vaše organizace uvědomovala. A nedostatečný přehled o vašich externích aktivech a zranitelnostech, které mohou obsahovat, může vést k významným bezpečnostním rizikům.

Správa externích útoků (EASM) je kybernetický přístup navržený k ochraně vašich externích aktiv a posílení celkového bezpečnostního systému vaší organizace. Toho dosahuje tím, že poskytuje plný přehled o těchto aktivech (a souvisejících zranitelnostech), které by mohli útočníci zneužít.

V tomto článku vás provedeme tím, jak EASM funguje, riziky spojenými s přehlížením vnějších oblastí útoku, výhodami a také tím, jaké místo EASM zaujímá v širší praxi řízení expozice.

Jak funguje správa vnějších útočných ploch

EASM je postup identifikace a správy vašich externích aktiv (např. webových stránek, API atd.) s cílem předcházet narušení bezpečnosti. Proces dále zahrnuje identifikaci mezer v oblasti útoku, které mohou vaši organizaci vystavit kybernetickým rizikům.

EASM pomáhá bojovat proti nežádoucímu rozšiřování vašeho útočného prostoru díky přehledu, což umožňuje vaší organizaci zůstat v obraze o vašich potenciálních zranitelnostech. Využití EASM poskytuje následující výhody:

- Další zdroj pro objevování a viditelnost aktiv.

- Omezuje rozrůstání cloudu a stínové IT.

- Omezuje phishingové taktiky využívající umělou inteligenci.

- Analyzuje a upřednostňuje expozice.

- Detekuje únik dat.

- Snižuje phishingové útoky a útoky sociálního inženýrství.

- Dodržuje požadavky na shodu s předpisy.

- Rozšiřte řízení rizik dodavatelů tím, že poskytnete externí pohled na rizika od dodavatelů třetích stran.

EASM zahrnuje několik klíčových fází, včetně objevování, hodnocení, stanovování priorit, reportování a nápravy.

Objev

Jak již bylo zmíněno výše, EASM zahrnuje monitorování vaší vnější útočné plochy s cílem identifikovat tato aktiva, katalogizovat je a odhalit zranitelnosti, které by mohly vést k infiltraci hackera do vaší organizace.

Nejde o invazivní skenování. Spíše jde o pasivní procházení vaší externí útočné plochy a k zahájení procesu potřebujete pouze URL adresu. Řešení EASM například používají veřejná data v kombinaci s bezpečnostními informacemi.

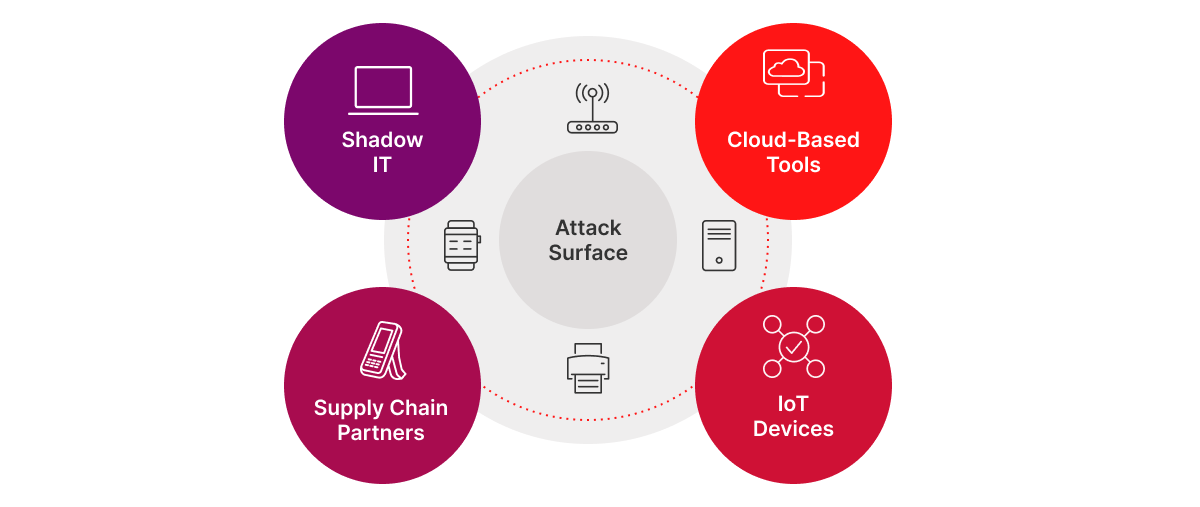

Mezi aktiva, která tvoří vaši externí útočnou plochu, patří:

- Webové servery.

- DNS servery.

- Zařízení internetu věcí.

- Zařízení na okraji sítě.

- Aplikační servery.

- Certifikáty.

- Cloudové nástroje.

- Stínové IT.

Posouzení

Důkladné a průběžné hodnocení je nezbytné pro pochopení rizikové krajiny vaší organizace a efektivní stanovení priorit sanačních opatření. V této fázi vaše organizace vyhodnocuje, zda jsou aktiva identifikovaná během procesu vyhledávání používána a zda neobsahují zranitelnosti. Řešení EASM toho dosahují identifikací veřejně zveřejněných bezpečnostních slabin, zastaralých verzí softwaru a dalších.

Prozkoumáním těchto aktiv z hlediska zranitelností a dalších potenciálních bezpečnostních rizik získáte klíčové poznatky o vašem bezpečnostním stavu.

Stanovení priorit

Jakmile jsou zranitelnosti identifikovány, dalším krokem je určit, které z nich řešit jako první na základě jejich rizika pro vaši organizaci. Vzhledem k tomu, že je často nepraktické odstranit každou zranitelnost, metody hodnocení rizik vám pomohou posoudit naléhavost a dopad každého ohrožení. To umožňuje vašim bezpečnostním týmům soustředit se na nejkritičtější problémy, zefektivnit proces nápravy a zajistit efektivní alokaci zdrojů.

Hlášení a náprava

Další fází v EASM je reportování těchto rizik a zahájení nápravných opatření. Řešení EASM vám umožňují generovat komplexní zprávy, které nabízejí přehled o vaší externí útočné ploše spolu s podrobným rozpisem kritických zranitelností. Tyto zprávy jsou neocenitelné pro komunikaci povahy a naléhavosti potenciálních hrozeb, pomáhají zúčastněným stranám pochopit důležitost rychlé nápravy a informovaných rozhodnutí.

Rizika spojená s nemonitorováním vnějšího povrchu pro útok

Pokud vaše organizace nemá plné znalosti o vnějších možnostech útoku, riskujete, že budete mít neznámá nebo nemonitorovaná aktiva či špatné konfigurace, které vás vystaví útoku, což má za následek poškození reputace, finanční ztráty a další.

Nedostatečná transparentnost do stínového IT, špatně nakonfigurovaných nebo zapomenutých služeb umožňuje útočníkům snadný vstupní bod. Podle časopisu Computer Weekly byla společnost Okta, která se zabývá správou identit a přístupu, vystavena několika bezpečnostním narušením kvůli stínovému IT.

Navíc jsou tato aktiva viditelná pro kohokoli na internetu. K získání těchto informací o vaší vnější útočné ploše nejsou potřeba žádné speciální dovednosti, což znamená, že pro útočníka je snadné získat přístup do vaší organizace, pokud neprovedete správná opatření.

Nyní, když máte přehled o řízení vnější útočné plochy, je důležité pochopit, že se jedná pouze o jednu část vaší větší útočné plochy, a právě zde přichází na řadu řízení expozice.

Jak EASM hraje roli v řízení expozice

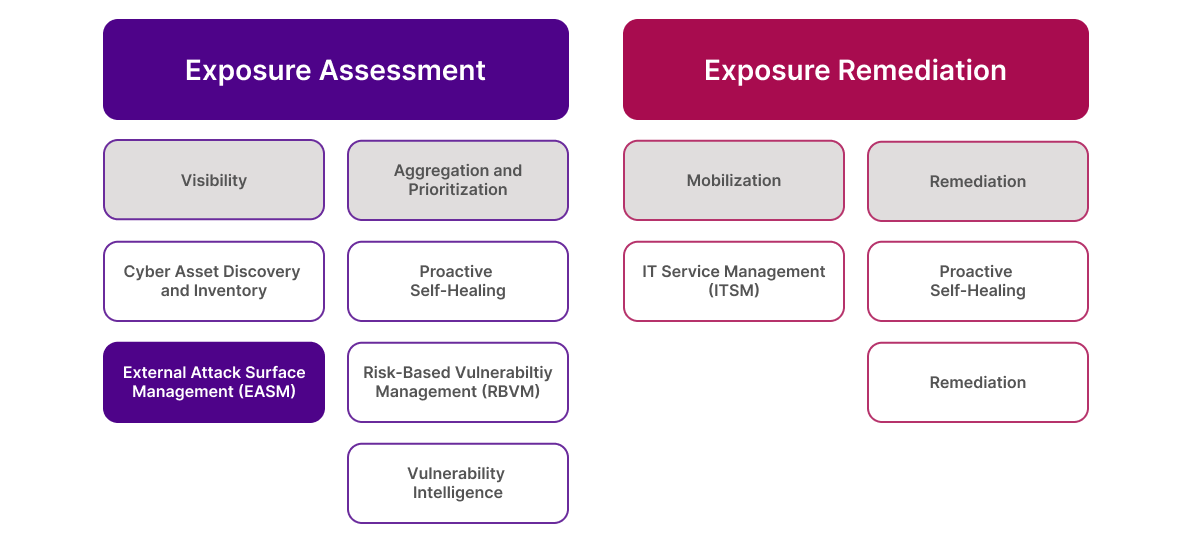

Řízení rizik se zaměřuje na viditelnost aktiv, agregaci rizik, prioritizaci na základě rizik a nápravu rizik. Jedná se o komplexní postup kybernetické bezpečnosti, který pomáhá organizacím definovat jejich rizikový apetit a udržovat jeho úroveň v přijatelných mezích.

EASM je jen jednou součástí řízení expozice (viditelnost, jak je znázorněno na obrázku výše). V kybernetické bezpečnosti nemůžete chránit to, co nevidíte. Nechte si proto od Ivanti, aby vám pomohl získat plný přehled o vašem vnějším povrchu útoku s Ivanti Neurons for EASM.

Pro více informací o produktech Ivanti, nás neváhejte kontaktovat.

Zdroj: Ivanti