Zdá se to celkem zřejmé: Pokud útočník dokáže zneužít zranitelnost dříve, než ji stihnete opravit, je vaše organizace v ohrožení. Mezery mezi různými fázemi procesu odhalování zranitelností však bezpečnostní týmy i nadále nechávají v nevědomosti.

Správa zranitelností je často popisována jako závod s útočníky. Pokud útočník dokáže zneužít zranitelnost dříve, než ji stihnete opravit, mohou být následky zničující. Proto je doba mezi odhalením zranitelnosti a jejím zneužitím kritická; čím déle obránci nemají přehled o nových zranitelnostech nebo si neuvědomují, že jsou tyto zranitelnosti zneužívány, tím větší je riziko, že jejich organizace budou ohroženy.

V typické časové ose zranitelnosti existuje několik klíčových fází, které stojí za zmínku:

- Zveřejnění oznámení o zranitelnosti, kdy je obvykle poprvé zveřejněno číslo běžných zranitelností a expozic (CVE) vydané autoritou pro pojmenování CVE. Katalog CVE spravuje MITRE.

- Publikace v Národní databázi zranitelností v USA (NVD). Číslo CVE lze sice přiřadit ihned po zveřejnění upozornění, ale než jej může NIST vyhodnotit a přiřadit mu skóre v NVD, je zapotřebí více podrobností.

- Zveřejnění důkazu o konceptu (PoC) je často považováno za důležitý první krok k zneužití zranitelnosti útočníky.

- Zveřejnění funkčního zneužití jednomu z hlavních frameworků pro zneužití.

- Zveřejnění známého zneužívání.

Časové mezery mezi zveřejněním CVE, jeho zobrazením v MITRE a zveřejněním na NVD vytvářejí pro organizace zabývající se kybernetickou bezpečností slepá místa. Další riziko se skrývá v časových prodlevách mezi jednotlivými fázemi životního cyklu zranitelnosti.

V tomto článku se podíváme na časové osy CVE od roku 2024 do roku 2025, analyzujeme klíčové body v těchto časových osách a ukazujeme, jak je Tenable často na špici viditelnosti, ať už je zranitelnost nově odhalena, nebo je zneužívána běžně, nebo v jakémkoli mezitím.

Mezi 1. lednem 2024 a 30. zářím 2025 bylo odhaleno 63 862 případů CVE. Z nich:

- 774 případů obdrželo hodnocení závažnosti CVSSv3 jako vysoké a 478 jako kritické.

- 2,6% (1 665) má zveřejněný známý PoC – konkrétně zneužívá kód, který byl veřejně zveřejněn.

- 0,5% (314) má zdokumentované důkazy o aktivním zneužívání, což je o něco více než 253 v katalogu známých zneužitých zranitelností (KEV) CISA.

Spoléhání se na sdělení informací NVD zavádí rizikové mezery

Ačkoliv NVD používá řada skenovacích nástrojů jako základní zdroj dat a někdy je považován za výchozí bod pro zveřejňování, ve skutečnosti se obvykle nachází na konci publikace CVE. Teprve poté, co je CVE rezervováno CNA, vydáno touto CNA, publikováno v MITRE a následně dále analyzováno NIST, je publikováno v NVD.

Je pravda, že v tomto procesu bylo dosaženo pokroku, zejména u některých dodavatelů, ale naše analýza CVE publikovaná v letech 2024 a 2025 ukazuje, že stále existuje poměrně značné zpoždění. Pro tuto analýzu jsme se zaměřili na CVE, které Tenable pokrývala, protože ty obvykle mají lepší data o počátečním odhalení. Zjistili jsme, že průměrné zpoždění od počátečního odhalení zranitelnosti do NVD bylo 15,2 dne. To znamená, že kdokoli, kdo je na NVD závislý ohledně informací o zranitelnosti, je v průměru více než dva týdny pozadu, než se o zranitelnosti dozví.

Toto zpoždění je ještě znepokojivější, když se podíváme na dobu mezi zveřejněním a PoC, nebo, co je ještě horší, exploatem ve volné přírodě – obě události odpovídají významnému zvýšení rizika.

Zveřejnění informací PoC upozorňuje útočníky

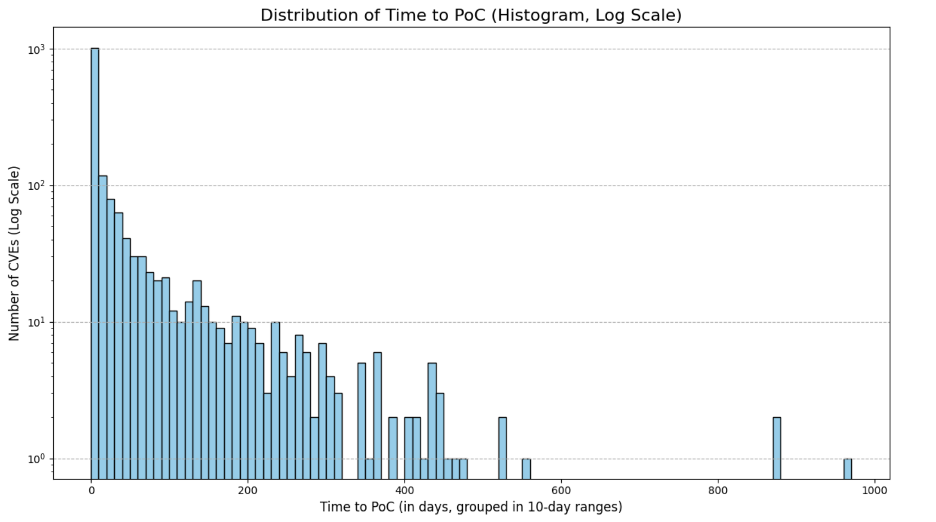

Jednou z hlavních událostí, které mohou nastat v životním cyklu zranitelnosti, je zveřejnění PoC (Poct of Concept – Prokázání shody). Realita je taková, že drtivá většina publikovaných CVE nikdy nemá zveřejněný PoC a ještě méně jich je skutečně zneužito. Naše analýza ukazuje důkazy o PoC u 1 665 CVE v námi analyzované sadě. Zveřejnění PoC je často považováno za důležitý první krok k zneužití zranitelnosti útočníky. Kód PoC, bez ohledu na to, jak je základní, může poskytnout podrobnosti o zranitelnosti a o tom, jak ji zneužít. Útočníci mohou tento kód vzít, upravit, vylepšit a poté jej použít jako součást útoku.

Doba zpoždění do NVD je ještě znepokojivější, vezmeme-li v úvahu, jak rychle jsou publikovány PoC. Více než polovina (56 %) z 1 665 CVE, které jsme analyzovali, měla PoC publikovaný za méně než sedm dní. To je v průměru polovina doby, než je doba potřebná k publikování CVE v NVD.

V průměru trvalo zveřejnění PoC 43 dní, ale toto číslo je silně zkresleno malým počtem zranitelností, u kterých byl PoC publikován až mnoho měsíců po jejich prvotním odhalení.

Zveřejnění funkčního zneužití: méně běžné, neméně znepokojivé

Zneužití považujeme za funkční v případech, kdy je přidáno do jednoho z hlavních frameworků pro zneužití, ale nemusí být nutně aktivně zneužíváno v reálném čase. Odhalení funkčního zneužití je dalším krokem k dosažení vyšší zralosti, který útočníkům snižuje laťku, protože kód pro tyto zranitelnosti je obvykle vyspělejší a má vyšší míru úspěšnosti. Je zajímavé, že průměrná i mediánová doba do funkčního zneužití je výrazně kratší než doba do potvrzení o účinnosti (PoC), ale je to pravděpodobně proto, že mnohem méně zranitelností je vystaveno funkčnímu zneužití, což zkresluje výsledky. Průměrná doba mezi zveřejněním CVE a zveřejněním funkčního zneužití je přibližně 21 dní, zatímco medián je pouze tři dny.

Zveřejnění známého zneužití: nejvýznamnější riziko

Nejdůležitější je, že aktivní zneužívání zranitelnosti je oblastí, kde vidíme největší riziko. To znamená, že zranitelnost je zneužívána při aktivních útocích, na rozdíl od pouhého zveřejnění exploitového kódu, který může, ale nemusí fungovat.

Pro tuto analýzu jsme se zaměřili na dva datové soubory – široce známou databázi CISA KEV a také na vlastní databázi Vulnerability Intelligence společnosti Tenable, která je spravována nezávisle na CISA. U každého z nich jsme se zaměřili na průměrnou dobu mezi prvním odhalením zranitelnosti a identifikací zranitelnosti, u které je známo, že je v reálném čase zneužívána.

| Zdroj | Dny |

|---|---|

| Průměrná doba do udržitelného stavu Známý Využitý | 42 |

| Průměrná doba do CISA Známé zneužití | 50 |

| Medián doby do udržitelného stavu Známý Využitý | 5 |

| Průměrná doba do CISA Známé zneužití | 10 |

Zdroj: Tenable Research, říjen 2025

Výše uvedená tabulka odráží skutečnost, že některé zranitelnosti CVE poměrně výrazně zkreslují průměrný počet dní. Pokud se podíváme na medián, vidíme, že přidání zranitelnosti CVE do seznamu CISA KEV trvalo 10 dní; to znamená, že ti, kteří se spoléhají na NVD, mohli aktivně zneužít zranitelnost celých pět dní předtím, než se objevila v NVD.

Dále na základě našeho vlastního sledování vidíme, že k aktivnímu zneužití často dochází ještě dříve, než je CVE přidáno do katalogu CISA KEV. Tenable KEV ukazuje, že střední doba do aktivního zneužití u námi analyzovaných CVE byla pouhých pět dní.

Sečteno a podtrženo? Pokud své programy pro správu zranitelností převádíte na nevidomé nástroje, možná si ani neuvědomíte existenci zranitelnosti, než bude zneužita.

Co to všechno znamená pro bezpečnostní týmy

Vzhledem k tomu, že doba potřebná k vykořisťování zranitelností trvá dny, nikoli týdny, je včasné povědomí o zranitelnostech a riziku, které představují, zásadní. Protože společnost Tenable čerpá své krytí přímo z doporučení dodavatelů, většina našeho krytí je k dispozici do 12–24 hodin od prvního odhalení zranitelnosti. To zajišťuje, že s výjimkou zero-day (zranitelností bez zkratky) jsou zákazníci společnosti Tenable schopni zranitelnosti najít a napravit mnohem rychleji, čímž se snižuje riziko. Společnost Tenable Research neustále monitoruje situaci s hrozbami, abychom zajistili, že nejkritičtější zranitelnosti – ty, u kterých je známo aktivní zneužívání – identifikujeme ihned po zahájení tohoto zneužívání. Pro více informací, nás neváhejte kontaktovat.

Zdroj: Tenable