Nebylo by skvělé, kdyby každá zranitelnost měla čekající opravu? Kdyby záplatování bylo vždy rychlé, snadné a úplné?

To není svět, ve kterém žijeme.

Některé zranitelnosti nelze vůbec opravit. Jiné jsou skryty v systémech nebo službách, které plně nekontrolujete. A čím déle se vaše pozornost omezuje na interní infrastrukturu, tím více rizik proklouzne skrz trhliny.

Zde se konverzace rozšiřuje, od správy zranitelností k řízení komplexní expozice. Protože neopravitelné zranitelnosti nejsou okrajovými případy. Jsou součástí vašeho každodenního rizikového prostředí a zaslouží si místo u stolu každého CISO.

Problém? Příliš mnoho organizací stále ztotožňuje správu zranitelností s instalací záplat a tento způsob myšlení vytváří dostatečně velká slepá místa, kterými útočníci mohou projít. Ignoruje rizika číhající mimo tradiční infrastrukturu: špatné konfigurace cloudu, prošlé certifikáty, závislosti na softwaru třetích stran, zneužití identity a další.

Co jsou neopravitelné zranitelnosti?

Neopravitelné zranitelnosti dělají čest svému jménu. Jsou to chyby, které nelze opravit záplatou od dodavatele, a nejsou tak vzácné, jak by se mohlo zdát. V dnešním prostředí je riziko stejně pravděpodobné, že pochází z chybné konfigurace cloudu nebo vypršeného certifikátu, jako z chybějící aktualizace. Pokud se však vaše strategie zaměřuje pouze na zranitelnosti infrastruktury, zanecháváte ve své obraně obrovské mezery.

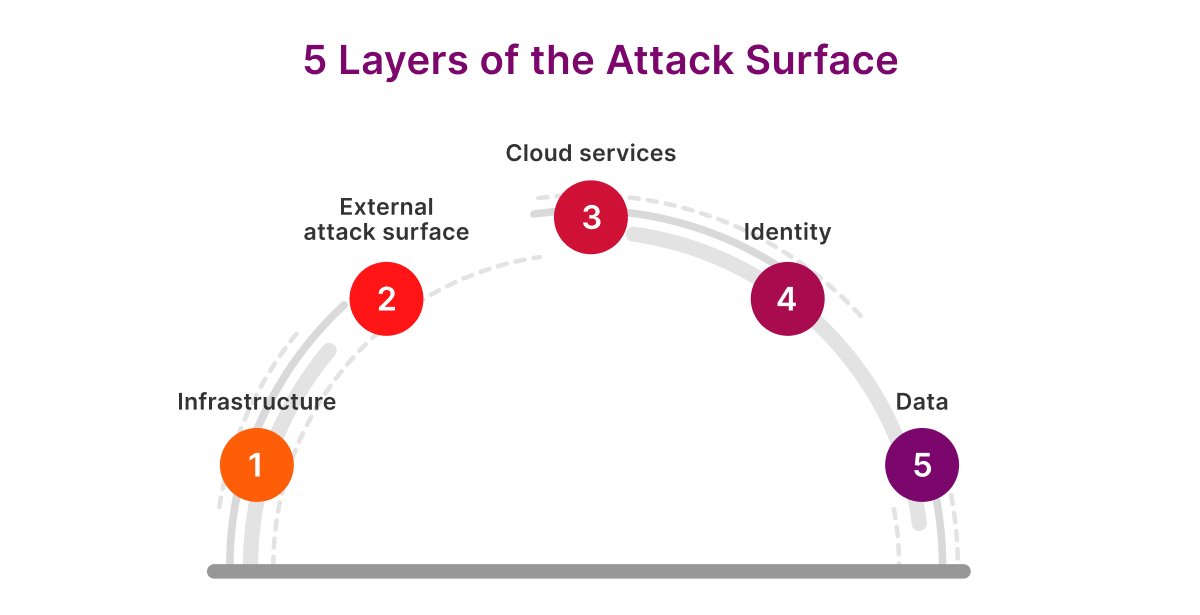

Většina týmů nemá úplný přehled o povrchu útoku a zachází s infrastrukturou jako s celým povrchem útoku. Tečka. Ale to je jen jedna vrstva v mnohem širší krajině. Realita je taková, že existuje pět kritických vrstev, kde se nacházejí zranitelnosti, a pouze jednu z nich lze spolehlivě řešit tradičními záplatami.

Zbytek? Ty jsou ze své podstaty neopravitelné. A každý z nich vyžaduje jiný přístup, pokud chcete mezery zacelit. Pojďme si projít každý z nich postupně:

1. Infrastruktura

Infrastruktura je povrchová vrstva útoku, kterou každý zná. Je to místo, kde se nachází tradiční správa zranitelností a správa záplat. A ano, je kritická. Ale brát ji jako celou (nebo jedinou) povrchovou vrstvu útoku je jako zamykat vchodové dveře a ignorovat otevřená okna.

2. Vnější útočná plocha

Externí povrch útoku je to, co protivník vidí, když se na vaši organizaci dívá zvenčí. Vaše domény, subdomény a exponované služby jsou vstupními body, které ne vždy přímo ovládáte a často nejsou zachyceny při skenování infrastruktury.

3. Cloudové služby

Nesprávná konfigurace cloudu je jedním z nejnebezpečnějších slepých míst dneška a také jedním z nejvíce přehlížených, zejména v prostředích, která rychle zavedla cloudové služby, aniž by současně vyvinula své bezpečnostní postupy. Viděli jsme titulky o datech vystavených chybně nakonfigurovaným úložným prostorům nebo příliš permisivním API. Nejedná se o softwarové chyby. Jsou to chyby v nastavení a žádná záplata nedokáže opravit špatně nastavená oprávnění.

4. Identita

Pak je tu identita. Každý uživatelský účet, přihlašovací údaje a token relace jsou cílem. Pokud útočník použije phishing pro vaše přihlašovací údaje nebo prolomí slabé heslo, ani nezneužívá systémovou zranitelnost. Používají vaše systémy přesně tak, jak byly navrženy. Nezaměňujte identitu s vrstvou kontroly přístupu. Slouží jako samostatný útočný povrch.

5. Data

A nakonec: data. Způsob, jakým klasifikujete, ukládáte a zabezpečujete data, představuje povrch, který útočníci neustále zkoumají. Pokud jsou citlivé informace na nesprávném místě s nesprávnými oprávněními, je to otevřená pozvánka.

Opravy jsou klíčové. Poskytují vám nápravné krytí na koncových bodech a serverech. Řeší však pouze jeden díl skládačky. Zbytek vašeho prostředí vyžaduje širší pohled.

Realita je taková, že rizika nejsou pohřbena v kódu. Žijí v chybných konfiguracích, příliš širokých oprávněních, architektonických zkratkách a starších systémech, které jsou buď zapomenuty, nebo ponechány hnití v pozadí. Ty se neopraví záplatou. Opraví se strategií.

Příklady neopravitelných zranitelností

Log4j byl varovným signálem. Jedna zranitelná knihovna integrovaná do desítek aplikací, z nichž mnohé byly kritické pro podnikání. Nemohli jste jen tak „vydat záplatu“. Museli jste čekat, až každý dodavatel aktualizuje svůj software, a/nebo ručně deaktivovat zranitelné komponenty, dokud jste tuto díru neuzavřeli.

To je jen jeden příklad toho, jak složitost může zhatit řízení zranitelností. Jiné případy jsou ještě problematičtější:

Zařízení IoT často fungují jako uzavřené systémy s firmwarem zcela řízeným dodavatelem. Pokud podpora dodavatele skončí, zůstanou vám prostředky připojené k internetu, které IT oddělení nemůže přímo aktualizovat, protože firmware je uzamčen za branami řízenými dodavatelem. Bez aktualizací zůstávají zranitelnosti odhaleny.

Zařízení na okraji sítě (firewally, VPN atd.) přicházejí s vrstvami složitých pravidel, konfigurací a závislostí, které nelze slepě aktualizovat. Každá změna musí být testována na kritických obchodních službách, aby se předešlo výpadkům. Jeden jediný chybný krok může vyřadit systémy z provozu nebo narušit klíčové integrace. Proto většina týmů k těmto aktualizacím přistupuje jako k chirurgickým zákrokům: pomalu, pečlivě a pečlivě zváženo s ohledem na rizikový apetit organizace.

A pak je tu kryptografický úpadek. Je to pomalý úpadek důvěry v šifrování, jak se útočníci stávají rychlejšími a standardy stárnou. Protokoly TLS a SSL, kdysi považované za spolehlivé, se časem stávají zneužitelnými.

A žádný z nich nelze řešit tradičními modely záplatování. Nacházejí se mimo hranice toho, co skenery zachytí a co záplatování dokáže vyřešit. Proto by se váš přístup měl řídit širší bezpečnostní strategií, která je založena na snižování expozice, a nikoli pouze na záplatování.

Mnohostranné strategie zmírňování rizik

Začněte tím, že se zaměříte na nejslabší články ve vašem prostředí: zastaralé protokoly, špatné konfigurace a přeexponovaná aktiva. Poté zhodnoťte, kdo a co má přístup k vašim systémům. Zredukujte tyto přístupové cesty pouze na to nejnutnější. Tím se sníží poloměr poškození, když se něco pokazí.

Dále rozdělte zmírňování rizik do několika pracovních toků. Ne každou zranitelnost lze řešit stejným způsobem nebo ve stejném časovém rámci. Pro krátkodobé omezení a dlouhodobou odolnost potřebujete paralelní cesty.

V krátkodobém horizontu, pokud čelíte neopravitelné zranitelnosti, zeptejte se: jak minimalizovat dopad nyní? Reakce Log4j je dobrým modelem. Tam jsme nasadili skripty, které v reálném čase deaktivovaly zranitelné komponenty, čímž omezili vystavení se riziku během čekání na opravu od dodavatele.

Zároveň vytvořte dlouhodobý rámec. Automatizujte aktualizace konfigurace, kdekoli je to možné. Vytvořte plán pro postupné vyřazování aplikací a platforem s ukončenou životností. Zmapujte vlastnictví napříč kritickými systémy, včetně toho, které týmy nebo dodavatelé spravují aktualizace a jaká oprávnění nebo závislosti by mohly blokovat včasné opravy. Když nastane problém, tato přípravná práce určuje, zda reagujete chaoticky, nebo provádíte plán.

Taktiky se budou lišit – skripty, segmentace, nulová důvěra, rearchitektura – ale cíl zůstává stejný: zkrátit čas a prostor, které mají útočníci k dispozici pro zneužití vašich systémů. Zmenšete časové okno. Buďte o krok napřed.

Organizace, které uspějí v řízení neopravitelných zranitelností, jsou ty, které rozumí svému prostředí skrz naskrz. Toto porozumění neustále zdokonalují. To znamená mít inventář aktiv v reálném čase, přehled o tom, co kde běží, a komplexní seznam materiálů softwaru (SBOM), který vám sdělí, co se ve vašem softwaru nachází.

Monitorují také celou oblast útoku. Nejen koncové body, ale i vnější perimetry, cloudové konfigurace, systémy identity a samotná data. Cokoli menšího než toto ponechává slepá místa zcela otevřená.

Budují pevné provozní mosty mezi týmy. Když se objeví vysoce riziková expozice, síťoví operátoři, vlastníci aplikací a vývojáři již vědí, kdo je na špici, jaké kroky podniknout a jak rychle jednat, aniž by to způsobilo narušení služeb.

Především vědí, že „neopravitelné“ neznamená nezvládnutelné. Znamená to jen, že potřebujete jiný postup: takový, který je vícevrstvý, multifunkční a laserově zaměřený na snižování rizik v reálném světě.

Více informací o tom, jak vylepšit svůj přístup ke správě zranitelností a zmírňování rizik, naleznete ve výzkumné zprávě společnosti Ivanti: Prioritizace záplat na základě rizik, nebo nás rovnou kontaktujte.

Zdroj: Ivanti