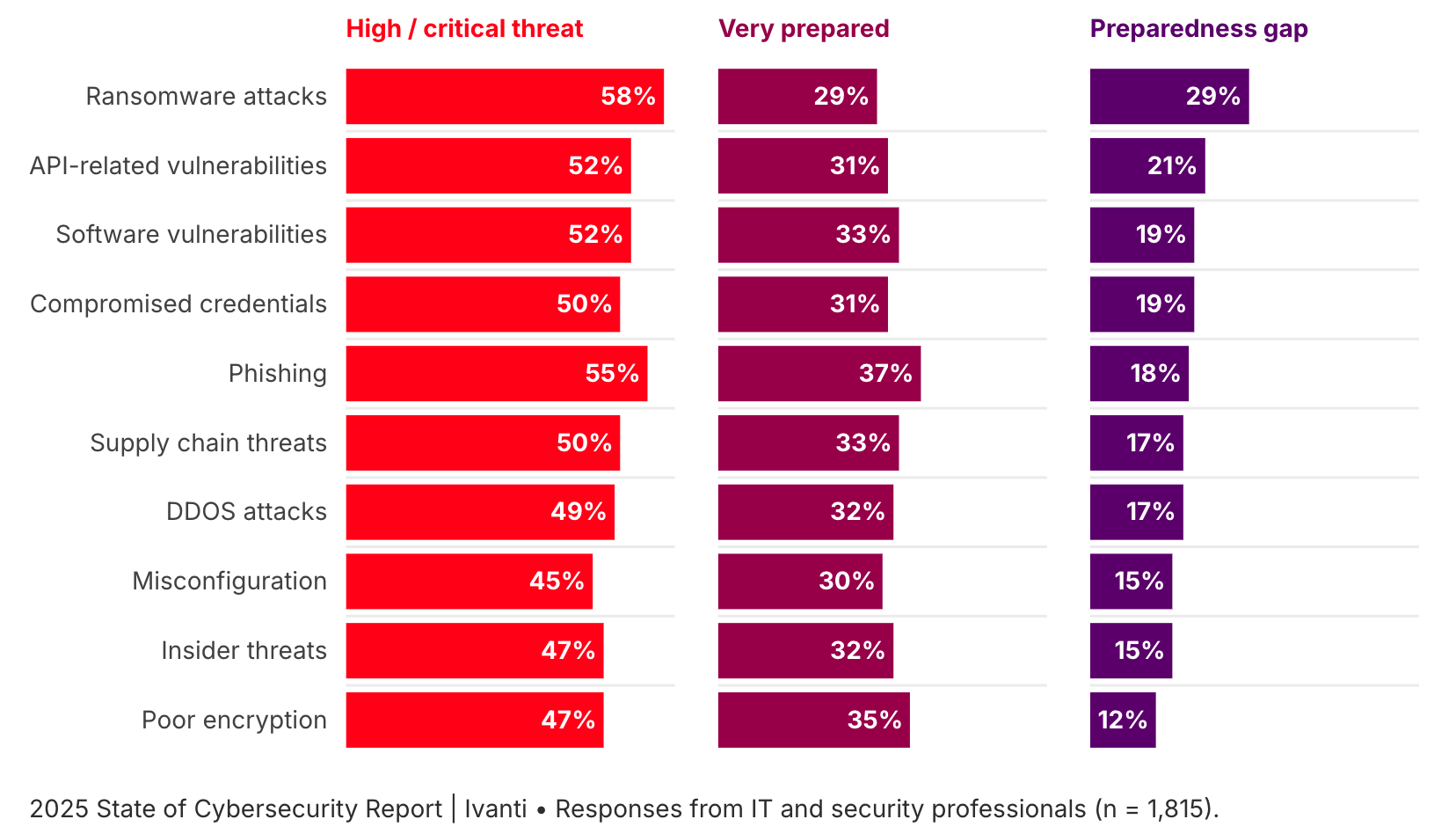

Ivantiho zpráva o stavu kybernetické bezpečnosti z roku 2025 zjistila něco naprosto nepřekvapivého: organizace hlásí značný rozdíl v připravenosti (tj. rozdíl mezi vnímanou úrovní hrozby a stupněm jejich připravenosti) napříč všemi vektory hrozeb a zranitelnostmi, na které jsme se ptali.

Organizace čelí nedostatečné připravenosti na kybernetické hrozby

Zatímco bezpečnostní týmy právem věnují zdroje budování odolnosti, aby mohly rychle reagovat na útoky a zotavovat se z nich, odstranění těchto mezer v připravenosti vyžaduje proaktivní opatření v kybernetické bezpečnosti.

Reaktivní vs. proaktivní kybernetická bezpečnost: jaký je mezi nimi rozdíl?

Proaktivní kybernetická bezpečnost se týká toho, co děláte před kybernetickým útokem, abyste zlepšili svou bezpečnostní pozici a zmenšili plochu útoku; reaktivní kybernetická bezpečnost přeruší útok, který již narušil vaše systémy, omezí ho a minimalizuje škody, které může způsobit.

Tyto prvky se v žádném případě vzájemně nevylučují. Proaktivní zabezpečení snižuje riziko, ale neodstraňuje ho. „Reaktivní“ může mít mírně negativní konotaci, ale funkce, které vám umožní reagovat na útok, bez ohledu na to, jak moc jste zúžili svou expozici riziku, jsou životně důležité.

Příklady proaktivních opatření v oblasti kybernetické bezpečnosti

Proaktivní zabezpečení je filozofie, nikoli plán. Je to myšlenka, že podniknutí kroků k minimalizaci expozice dlouho předtím, než se riziko projeví, je nejlepším využitím času a zdrojů zabezpečení.

S ohledem na to existují specifické funkce, které můžete vybudovat tak, abyste tuto filozofii přijali, včetně (ale rozhodně nejen) skenování zranitelností, správy povrchů útoků, správy zranitelností, ověřování expozice, správy oprav, správy konfigurace a školení uživatelů.

Řízení útočné plochy

Správa útočných ploch si klade za cíl porozumět všem vstupním bodům organizace – digitálním, fyzickým nebo lidským – které mohou hackeři využít k získání přístupu do jejího IT prostředí.

Útočný povrch zahrnuje zařízení (známá i neznámá), ale prostředí sahá i za samotná zařízení. Zahrnuje i aplikace, software, účty na sociálních sítích a další digitální prostory nebo aktiva používaná lidmi spojenými s podnikem.

Skenování zranitelností

Skenování zranitelností je přesně to, co zní: specializované skenery vyhodnocují sítě a IT aktiva a hledají zranitelnosti, které by mohly být zneužity, a poté je označují bezpečnostním týmům, aby se jimi zabývaly. Protože existují tisíce známých zranitelností (a každým dnem se jich objevují další), je skenování zranitelností nejúčinnější, když je automatizované.

Externí skenování zranitelností prověřuje síť zvenčí dovnitř a snaží se identifikovat způsoby, jakými by se hacker mohl do sítě dostat. Interní skenování bere v úvahu někoho, kdo se již do sítě naboural, a zranitelnosti, které by mohl zneužít zevnitř.

Správa zranitelností

Skenování zranitelností a správa povrchů útoků formují delší a komplexnější cyklus správy zranitelností. Jedná se o průběžný proces, při kterém jsou zranitelnosti identifikovány a kategorizovány podle určité úrovně priority, než týmy určí nejlepší způsob jejich řešení.

Výchozí přístup ke správě zranitelností je stanovovat priority podle závažnosti, ale tento přístup může některé zranitelnosti příliš zdůraznit a jiné přehlédnout. Shrnutí kontextu hrozby – je tato zranitelnost aktivně zneužívána? – a kontextu rizika – jak škodlivé by bylo zneužití této zranitelnosti pro mou organizaci? – poskytuje jasnější představu o skutečné prioritě.

Validace expozice

Validace expozice testuje proveditelnost útoku a sílu vašich protiopatření provedením scénářů útoku. Tento přístup se také nazývá ofenzivní zabezpečení. Dvěma nejběžnějšími metodami jsou penetrační testování a red teaming.

- Penetrační testování (neboli perotestování) je proces, kdy se etičtí hackeři pokusí proniknout do vašeho systému a poté poskytnou zpětnou vazbu o tom, co fungovalo dobře a které oblasti vyžadují další zlepšení. Perotestování lze provádět i pomocí automatizovaných nástrojů.

- Red teaming, podobně jako pen testing, zahrnuje plánovaný kybernetický útok etickými hackery s cílem zjistit, kde lze vylepšit vaši obranu. Red teaming je simulace založená na scénářích, zatímco pen testing zahrnuje hledání co největšího počtu různých zranitelností.

Validace kontradiktorní expozice (AEV) se také objevuje jako praxe, která využívá software k nepřetržitému a autonomnímu provádění simulací útoků za účelem prokázání existence expozic.

Správa oprav

Jakmile jsou zranitelnosti identifikovány pomocí správy povrchů útoků a skenování zranitelností, jejich prioritizace prostřednictvím správy zranitelností a následné ověření pomocí validace expozice, vyvstává otázka: Jak mám reagovat? Správa záplat je jedním ze způsobů, jak reagovat na zranitelnosti a uzavírat je, konkrétně na softwarové zranitelnosti, pro které existují záplaty.

Správa záplat je hlavním cílem automatizace, zejména ve spojení se správou zranitelností založenou na riziku. Pracovní postupy, které automaticky přecházejí od detekce k rozhodování a nasazení, zkracují průměrnou dobu nápravy a minimalizují lidské chyby.

Správa záplat má jedno důležité slepé místo: stínové IT. Bez přesné evidenci softwaru, který zaměstnanci používají, je nemožné vymáhat dodržování předpisů ohledně záplat. Proto je složka detekce v rámci správy povrchu útoků tak důležitá.

Správa konfigurace

Správa konfigurace, stejně jako správa oprav, je způsob, jak reagovat na identifikované zranitelnosti – v tomto případě zranitelnosti, které se týkají samotných zařízení, nikoli softwaru, který je na nich spuštěn. Konfigurace se týká proaktivních opatření kybernetické bezpečnosti, která jsou nastavena na úrovni zařízení, jako je vynucování vícefaktorového ověřování nebo šifrování. I když tato opatření může koncový uživatel aplikovat individuálně, nejúčinněji se vynucují pomocí softwaru pro správu koncových bodů.

Stejně jako u správy záplat, i stínové IT komplikuje situaci. Neznámá, nespravovaná zařízení nemusí splňovat bezpečnostní standardy vaší organizace – není jak to zjistit. A stejně jako u správy záplat je klíčová složka pro detekci v rámci správy povrchu útoku. Identifikací dříve neznámých zařízení a jejich uvedením do správy mohou IT týmy vynucovat dodržování předpisů.

Školení uživatelů

Vaše útočná plocha není pouze digitální – je zde i lidská složka. Phishing a další formy sociálního inženýrství zneužívají lidských zranitelností a často je propojují s digitálními zranitelnostmi (softwarové zranitelnosti, nesprávná konfigurace atd.) k zahájení útoku. Vzdělávání zaměstnanců pomáhá minimalizovat riziko, stejně jako náprava digitálních zranitelností.

Získání podpory pro proaktivní opatření v oblasti kybernetické bezpečnosti

Získat podporu pro proaktivní kybernetická bezpečnostní opatření je v některých ohledech těžší než reaktivní kybernetická bezpečnostní opatření. Hrozba se dosud nenaplnila, takže pro osoby, které se netýkají bezpečnosti, je obtížnější pochopit nezbytné kompromisy, jako jsou dočasné narušení provozu nebo jiné věci, které brzdí produktivitu, alespoň v krátkodobém horizontu. Vzdělávání uživatelů ubírá čas z nabitých programů. Nasazení oprav může odstavit aplikace offline nebo vyžadovat řešení problémů.

Aby bezpečnostní týmy získaly a udržely si podporu pro tato opatření, měly by dbát na minimalizaci narušení, které může náprava způsobit (například pomocí metody Ring Deployment, která zavádí aktualizace softwaru do postupně větších „kruhů“, identifikuje problémy a odstraňuje je v každém kroku, než se rozšíří na celou uživatelskou základnu).

Hodnocení rizik může být také prospěšné pro to, aby se hrozba, která se dosud nenaplnila, stala realitou pro ostatní zúčastněné strany. Objektivní měření vaší expozice a nákladů na související rizika – zejména pokud jste schopni tuto expozici kvantifikovat z finančního hlediska – může být rozdílem mezi neochotným přijetím a skutečnou podporou proaktivní bezpečnosti.

Proč je proaktivní kybernetická bezpečnost důležitá

Proaktivní strategie kybernetické bezpečnosti není v rozporu s reaktivní bezpečností – zdravá organizace má robustní schopnosti řešit rizika před i po jejich naplnění. Preventivní opatření však zlepší vaši pozici v oblasti rizik a zmírní případy, kdy k riziku dojde, a sníží jejich počet. Proaktivní opatření v oblasti kybernetické bezpečnosti, jako je správa útočné plochy, instalační záplaty, správné konfigurace a povědomí uživatelů, jsou jasnou investicí do dlouhodobé bezpečnosti vaší organizace.

Zdroj: Ivanti