S pomocí Bitdefenderu a více než tuctu donucovacích orgánů zajistilo vyšetřování Ministerstva vnitřní bezpečnosti USA vyděračskou stránku patřící ransomwarové skupině BlackSuit. Tato skupina, včetně předchozích verzí svých operací, si v posledních několika letech vyžádala stovky obětí po celém světě a požadavky na výkupné v celkové výši přesahují 500 milionů dolarů.

Orgány činné v trestním řízení akci nazvaly Operací Šach mat.

Na stránce skupiny je nyní oznámení o odstranění obsahu, včetně informací o tom, které agentury a organizace se na operaci podílely.

Specializovaný tým Draco poskytoval odbornou pomoc orgánům činným v trestním řízení a tento ransomware vyšetřoval od založení společnosti BlackSuit v květnu 2023. Toto úsilí je součástí našeho trvalého závazku bojovat proti kyberkriminalitě ve spolupráci s globálními partnery. Bitdefender veřejně sdílel desítky bezplatných dešifrovačů ransomwaru, čímž organizacím po celém světě ušetřil odhadem 1,6 miliardy dolarů na výkupném.

BlackSuit Ransomware: Soukromá skupina, která cyklicky rebranduje

Ransomware BlackSuit se objevil v létě 2023 a od té doby si vyžádal více než 185 obětí. BlackSuit, přejmenovaná skupina ransomwaru Royal, je známá používáním dvojího vydírání a vybíráním vysokého výkupného, přičemž některé jednotlivé platby přesahují 2 miliony dolarů. Týmy kybernetické obrany a zpravodajství skupinu v uplynulém roce podrobně zkoumaly a hledaly informace o jejím původu, fungování a schopnostech.

Contiho pád a královská rodina

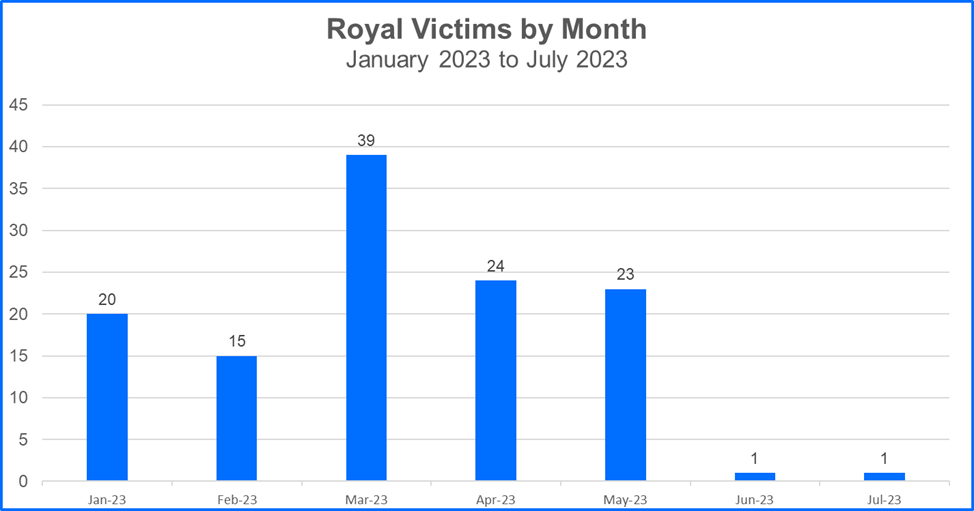

Rebranding skupiny Royal, která se zabývá ransomwarem, ze strany BlackSuit byl původně identifikován koncem roku 2022 jako odnož skupiny Zeon. Royal byla aktivní od ledna do července 2023 a vyžádala si 123 obětí, než její aktivity prudce poklesly, přičemž pod tímto názvem nebyly hlášeny žádné další oběti. Zajímavé je, že vlastní operace BlackSuit byly poprvé odhaleny v květnu 2023, několik měsíců předtím, než operace Royal utichly.

Na podzim roku 2022 se začaly objevovat zprávy spojující personál stojící za BlackSuit (tehdy fungující jako Royal) s Conti, prominentní skupinou, která se po bouřlivém roce úniků informací a vnitřních sporů rozpadla. Tato spojení zdůraznila Conti Team One, specializovanou jednotku. Spojení mezi Conti a BlackSuit (prostřednictvím Royal) také vedlo ke spekulacím o operační základně BlackSuit, což naznačovalo region jako Rusko nebo Ukrajina.

Během této doby Royal, a potažmo i BlackSuit, vydali jen málo veřejných prohlášení. Vzali si ponaučení z úniku informací o Conti a fungují diskrétněji, aby snížili pravděpodobnost budoucích úniků. BlackSuit nefungoval jako skupina Ransomware-as-a-Service se specializovaným partnerským programem nebo jakoukoli infrastrukturou určenou ke sdílení nástrojů a zdrojů. Zůstal soukromou skupinou ransomwaru, která vyvíjí kmeny ransomwaru cílící na systémy Windows i Linux a také na servery VMware ESXi.

Viktimologie v černém obleku

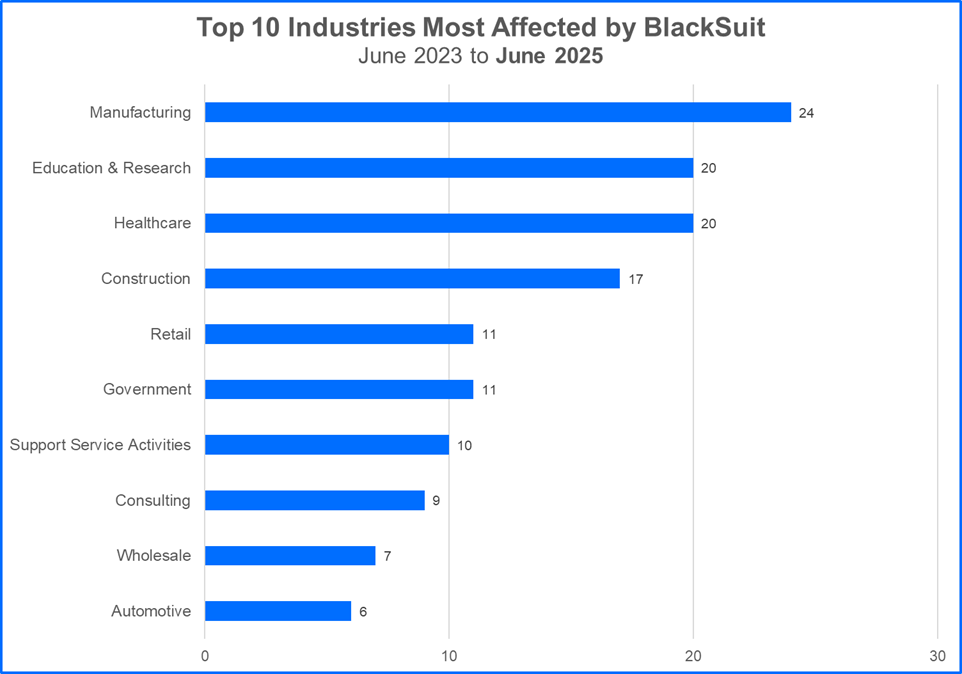

Hlavními cíli BlackSuit byly organizace v odvětvích výroby, vzdělávání, výzkumu, zdravotnictví a stavebnictví. Výrobní a zdravotnický průmysl jsou i nadále lukrativními cíli, protože tato odvětví mohou mít širší rozsah předpokládaných zisků a příjmů ve srovnání s jinými odvětvími, jako je vláda a poradenství. Téma útoků na organizace s vyššími zisky a předpokládanými příjmy v rámci BlackSuit může platit i při identifikaci potenciálních obětí v maloobchodním průmyslu.

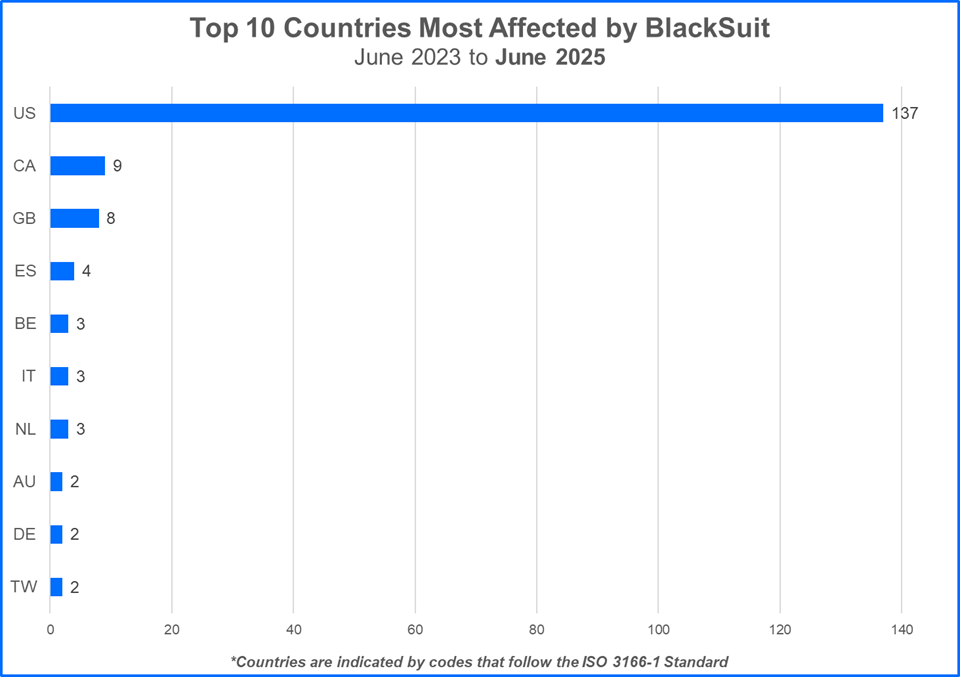

Většina obětí BlackSuit byly organizace se sídlem ve Spojených státech, přičemž další organizace v zemích, jako je Velká Británie, Kanada, Belgie a Španělsko, představovaly výrazně menší populaci obětí.

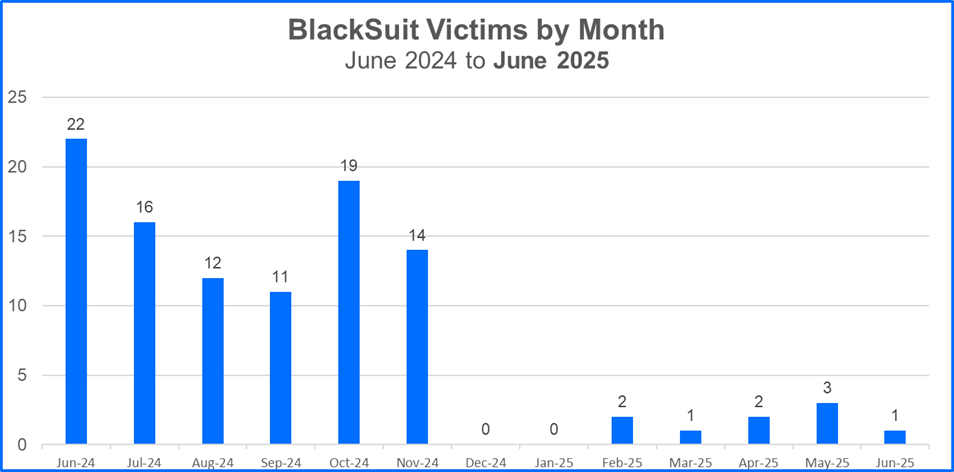

V uplynulém roce si BlackSuit vyžádala 103 obětí. Po listopadu 2024 došlo k prudkému poklesu počtu útoků hlášených měsíčně. Toto snížení aktivity mohlo být strategickým tahem ze strany skupiny, aby zůstala v tajnosti. Pokles útoků může také představovat období těsně před další přestávkou, kdy se skupina vyvíjela a přejmenovala pod jiným názvem.

Stránka s únikem dat z BlackSuit

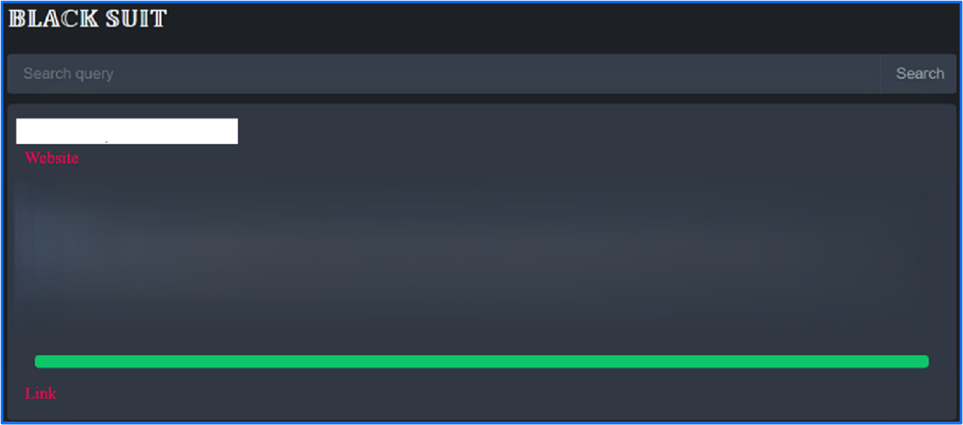

Webové stránky BlackSuit pro úniky dat (DLS) měly jednoduché rozvržení a splňovaly požadavky pro účely vydírání. Příspěvky podrobně popisovaly organizace, které byly napadeny, spolu s aktualizacemi a odkazy na ukradená data. Před zabavením stránek se na webu BlackSuit pro úniky dat nacházelo více než 150 blogových příspěvků.

V některých blogových příspěvcích jsou uvedeny další podrobnosti, jako jsou stránky LinkedIn s kontakty na společnosti a seznamy v adresářích s ukradenými daty. Níže je uveden snímek obrazovky z webu úniku dat BlackSuit. Název a popis oběti jsou skryty, aby byla chráněna postižená organizace.

Obrázek 1: BlackSuit DLS

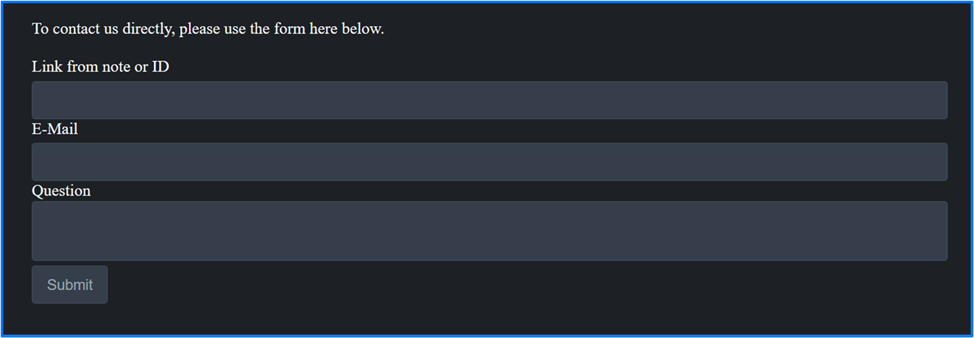

Systém DLS společnosti BlackSuit obsahoval kontaktní stránku, kde si oběti mohly od společnosti BlackSuit vyžádat podporu s obnovou svých systémů a dat. Oběti žádající o podporu musely v žádosti o výkupné uvést jedinečné ID oběti nebo odkaz pro vyjednávání, který je součástí pokynů, jak BlackSuit kontaktovat. Oběť v žádosti také uvedla svou e-mailovou adresu.

Obrázek 2: Kontaktní stránka BlackSuit DLS

BlackSuit DLS neměla komunitní fórum ani stránky na sociálních sítích, jako je Telegram a X, jak to dělají některé skupiny. To odráží názor, že diskrétní provoz je nejlepší pro minimalizaci rizik OPSEC (provozní bezpečnost), jako jsou úniky komunikace, kódu, infrastruktury a seznamů zaměstnanců.

Navzdory zjednodušující povaze webu pro únik dat skupiny BlackSuit ji doručování a přijímání vysokých požadavků na výkupné odlišovalo od ostatních aktérů hrozby, kteří prováděli operace s podporou zkušených interních týmů. Tato zkušenost také pomohla skupině BlackSuit vyhodnotit příjmy organizací v rámci strukturovaného a selektivního procesu zaměřeného na oběti. Skupina byla schopna vygenerovat mnohem větší bohatství v krátkém časovém horizontu ve srovnání s mnoha jinými skupinami zabývajícími se ransomwarem.

Zprávy FBI a CISA z loňského roku naznačily, že celková výše výkupného, které BlackSuit požadoval, překročila 500 milionů dolarů. Tato částka překračuje odhady jiných skupin, jako je bývalý významný hráč v oblasti RaaS, RansomHub, a skupina ransomwaru Akira, která nadále působí a požaduje částky od několika set tisíc do několika milionů dolarů. Oběti nakažené ransomwarem BlackSuit se vyzývají, aby kontaktovaly zaměstnance BlackSuit prostřednictvím odkazu Tor, který je součástí ransomwarové zprávy. Poté se s nimi začne konverzace. BlackSuit probírá další kroky a začíná vyvíjet tlak.

Existuje mnoho ztrát, které hluboce zasáhnou srdce a peněženky každé firmy, která se stane obětí kyberzločinců. Zločinci najdou způsob, jak zajistit platbu, a nepotřebují morální závazky ani jiné smlouvy. BlackSuit není výjimkou. Koncem roku 2024 skupina zveřejnila data známé oběti poté, co obdržela výkupné ve výši téměř 3 milionů dolarů.

Taktiky, techniky a postupy

Počáteční přístup

Skupina BlackSuit získala počáteční přístup k cílovým systémům pomocí phishingových taktik. Rozesílala e-maily obsahující škodlivé soubory PDF a ve svých kampaních používala malware. Skupina také využívala RDP a slabiny ve veřejně dostupných aplikacích k získání přístupu k cílovým systémům. Začátkem tohoto roku byla zdokumentována další metoda získání přístupu. Byly pozorovány kampaně vedoucí ke spuštění ransomwaru BlackSuit, které zahrnovaly použití falešných instalačních programů Zoomu k načtení malwaru, včetně trojského koně pro vzdálený přístup. Jakmile se BlackSuit úspěšně dostane k přístupu, provede se průzkum a výčet sítí pomocí SharpShares a SoftPerfect NetWorx.

Perzistence

Společnost BlackSuit použila nástroje pro vzdálené monitorování a správu (RMM), které jsou často přítomny v obchodním a podnikovém prostředí, k zajištění perzistence. Škodlivé nástroje, jako je SystemBC, jsou také zavedeny, aby pomohly útočníkovi udržovat přístup, provádět úkoly, jako je změna hodnot registru a přidávání naplánovaných úloh.

Eskalace oprávnění

BlackSuit zvyšuje oprávnění získáváním přístupu k administrátorským účtům, úpravou stávajících účtů a vytvářením nových. Útočník nahrál soubory .bat obsahující skripty pro provádění akcí eskalace oprávnění a laterálního přesunu.

>Boční pohyb

Historicky BlackSuit používal několik různých metod k provádění laterálního přesunu. Několik případů zdůrazňuje jejich použití platných administrátorských účtů pro přístup k řadiči domény pomocí SMB. Skupina také použila PsExec ke spouštění příkazů a přenosu škodlivých souborů. BlackSuit může také provádět laterální přesun po získání přihlašovacích údajů uložených v LSASS.

Exfiltrace dat

Společnost BlackSuit do svých operací zahrnujících exfiltraci dat začlenila také nástroje jako Cobalt Strike a Gozi. Nedávno k dosažení stejného cíle použila RClone a Brute Ratel.

Provedení

Po spuštění ransomware BlackSuit zkontroluje seznam souborů k šifrování, aby zjistil, zda jsou tyto položky používány nebo blokovány. Také spustí vssadmin.exe k odstranění stínových kopií svazků. Poté proběhne proces šifrování a k postiženým souborům je připojena přípona .blacksuit. Na infikovaných systémech je ponechán soubor readme.BlackSuit.txt. Ransomware BlackSuit je vybaven funkcí částečného šifrování, která zkracuje čas potřebný k šifrování velkých souborů a vyhýbá se detekci.

Poznámka k ransomwaru BlackSuit

Následující úryvek zachycuje obsah zprávy od ransomwaru BlackSuit:

Dobré, ať je jakákoli denní doba!

Vaše bezpečnostní služba odvedla opravdu špatnou práci při ochraně vašich souborů před našimi profesionály.

Vyděrač jménem BlackSuit napadl váš systém.

V důsledku toho byly všechny vaše důležité soubory zašifrovány a uloženy na zabezpečeném serveru pro další použití a publikování na webu ve veřejné sféře.

Nyní máme všechny vaše soubory, jako například: finanční zprávy, duševní vlastnictví, účetnictví, soudní spory a stížnosti, osobní spisy a tak dále.

Tento problém dokážeme vyřešit jedním dotykem.

My (BlackSuit) jsme připraveni vám dát možnost získat všechny věci zpět, pokud s námi uzavřete dohodu.

Máte šanci zbavit se všech možných finančních, právních, pojistných a mnoha dalších rizik a problémů za poměrně malou kompenzaci.

Můžete si nechat provést bezpečnostní kontrolu vašich systémů.

Všechny vaše soubory budou dešifrovány, vaše data budou resetována a vaše systémy zůstanou v bezpečí.

Doporučení: Sledování aktuálního vývoje ransomwaru

Ekosystém ransomwaru se neustále mění a útočníci neustále zdokonalují své taktiky. Pro zajištění účinné obrany je nezbytné, aby organizace držely krok s aktuálním stavem ransomwaru v roce 2025, a nenechaly se zahltit souhrnem všech informací shromážděných za poslední desetiletí. Klíčové je zaměřit se na metody a strategie, které jsou platné i dnes.

Bitdefender nabízí zdroje, které vám pomohou zůstat informovaní:

- Whitepaper o ransomwaru: Náš komplexní whitepaper poskytuje aktuální přehled trendů v oblasti ransomwaru a nabízí ochranná opatření, která lze využít pro rok 2025.

- Hlavní kurzy „Stav ransomwaru“: Zúčastněte se našich čtvrtletních hlavních kurzů „Stav ransomwaru“, které jsou součástí série „Základy kybernetické bezpečnosti“, nezávislé na dodavateli, a získejte informace přímo od odborníků z oboru o vývoji relevantním pro rok 2025.

- Měsíční přehled a novinky o ransomwaru: Zůstaňte v obraze s našimi měsíčními přehledy hrozeb, kde najdete nejnovější zprávy a informace o ransomwaru.

- Pro více informací nás neváhejte kontaktovat.