Společnost Tenable vydává řadu vylepšení hodnocení priorit zranitelností (VPR), včetně obohacených informací o hrozbách, poznatků a vysvětlitelnosti řízených umělou inteligencí a kontextových metadat. Zjistěte, jak se vylepšená efektivita prioritizace vylepšeného VPR porovnává s jinými běžnými strategiemi prioritizace.

Zavedení Tenable VPR

Efektivní prioritizace zranitelností vyžaduje kombinaci pokrytí a efektivity při snižování samotného počtu zjištění, na která musí bezpečnostní a IT týmy reagovat. V tomto blogu zkoumáme běžné strategie používané bezpečnostními týmy k prioritizaci zranitelností pro nápravu a diskutujeme o tom, jak se srovnávají z hlediska identifikace těch zjištění, která představují největší potenciální hrozbu pro organizaci.

Společnost Tenable v roce 2019 vydala a patentovala původní verzi hodnocení priorit zranitelností (VPR), aby bezpečnostním týmům umožnila efektivněji upřednostňovat zranitelnosti při nápravných opatřeních. Nyní, v roce 2025, vydáváme vylepšení VPR, díky nimž je dvakrát efektivnější než původní verze při identifikaci CVE, které jsou v současné době běžně zneužívány nebo u kterých je pravděpodobné, že budou zneužity v blízké budoucnosti.

Problém s prioritizací zranitelností

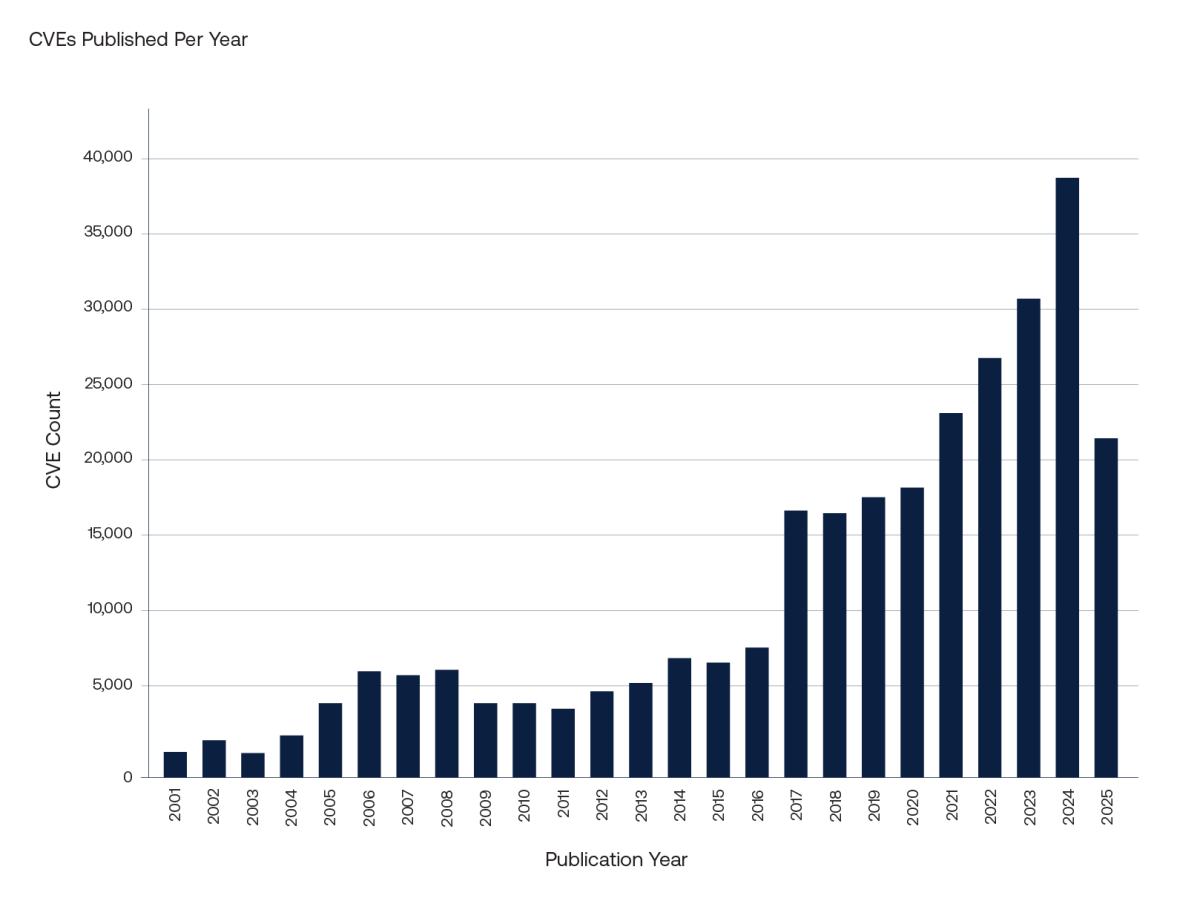

Stanovení priorit zranitelností je pro bezpečnostní týmy výzvou již mnoho let, což zhoršuje neustálé zveřejňování stále rostoucího počtu softwarových zranitelností.

Výše uvedený sloupcový graf ukazuje počet běžných zranitelností a ohrožení (CVE) publikovaných za rok. Toto číslo neustále roste a od roku 2022 se výrazně zrychlilo. V době publikace tohoto blogu bylo od začátku roku 2025 v Národní databázi zranitelností (NVD) publikováno přes 20 000 nových zranitelností.

Společnost Tenable si již dlouho uvědomuje kritickou potřebu efektivního stanovování priorit zranitelností a VPR důsledně poskytuje bezpečnostním týmům přesné a praktické informace k řešení této výzvy.

VPR je k dispozici v následujících produktech Tenable:

- Správa udržitelných zranitelností

- Bezpečnostní centrum Tenable

- Skenování webových aplikací Tenable

- Tenable OT Security

- Zabezpečení cloudu Tenable

- Udržitelný jeden

Přestože je VPR nedílnou součástí řešení správy zranitelností společnosti Tenable od svého uvedení na trh, neustále se vyvíjející prostředí hrozeb a obrovský objem nových zranitelností vyžadují neustálé inovace. S potěšením vám představujeme nedávná vylepšení VPR v Tenable Vulnerability Management, která jsou přímou reakcí na zrychlený nárůst odhalených zranitelností. Jejich cílem je dále zdokonalit naše možnosti prioritizace a umožnit organizacím zaměřit se na nejdůležitější hrozby s ještě větší přesností a efektivitou.

Vylepšení modelu hodnocení VPR

Vylepšený algoritmus hodnocení VPR se skládá ze dvou klíčových komponent:

- Skóre dopadu systému Common Vulnerabilities Scoring System (CVSS)

- Skóre hrozby založené na pravděpodobnosti krátkodobé exploatační aktivity ve volné přírodě

K predikci pravděpodobnosti krátkodobé exploatační aktivity na základě dat o funkcích shromážděných za posledních 180 dní se používá klasifikační model Random Forest.

Pro odvození těchto modelových vlastností se používá řada datových zdrojů.

- Tým Tenable Research poskytuje expertní data, jako například: zda byl CVE v poslední době zneužit „na volné noze“; zda se jedná o zero-day CVE; nebo zda byl zneužit malwarem. Tyto tagy jsou založeny na důvěryhodných novinových článcích, které si přečetli naši bezpečnostní výzkumníci.

- Generativní umělá inteligence se využívá ke zpracování kurátorovaného seznamu novinových článků ve velkém měřítku a poskytování podobných informací a dalších podrobností, jako jsou například útočníci zaměření na CVE.

- Data o odesílání malwaru se získávají z informačních kanálů o hrozbách, zatímco další metadata CVE se získávají od NVD a Agentury pro kybernetickou bezpečnost a bezpečnost infrastruktury (CISA).

Pravděpodobnost zneužití, která je výstupem modelu strojového učení, je namapována na skóre hrozby v rozsahu 0–5 a kombinována se skóre dopadu CVSS, čímž se získá VPR. Skóre je v rozsahu 0–10, analogicky se základním skóre CVSS.

VPR = (Impact Score/ 6)*5 + Threat ScoreZávažnost VPR je klasifikována jako nízká (0–4), střední (4–7), vysoká (7–9) nebo kritická (9–10), analogicky k závažnosti CVSS. Tým Tenable Research také sleduje skóre VPR a má možnost zvýšit nebo snížit jakékoli skóre, které považuje za anomální.

Podrobnější informace o modelu VPR naleznete v naší veřejně dostupné technické dokumentaci.

Strategie prioritizace

Následuje několik nejběžnějších strategií používaných bezpečnostními týmy k prioritizaci zranitelností.

Závažnost CVSSv3

Výše zmíněná závažnost CVSS je jednou z nejpoužívanějších strategií prioritizace. Trpí však problémem, že příliš mnoho CVE je klasifikováno jako vysoce závažné nebo kritické. To vede k situaci, kdy je příliš mnoho CVE upřednostňováno pro nápravu a pro týmy je nemožné určit, které z nich jsou nejdůležitější nebo kde začít, bez využití dalších dat.

EPSS

Systém predikce zneužití (EPSS) sleduje podobný cíl jako model hrozeb VPR v tom, že se snaží identifikovat ty CVE, které budou s největší pravděpodobností zneužity v reálném čase. Výstupem modelu je pravděpodobnost zneužití. V bílé knize „Zlepšení prioritizace zranitelností: Predikce zneužití řízené daty s poznatky řízenými komunitou“ vědci EPSS prezentují optimalizovanou rozhodovací prahovou hodnotu 0,36 pro určení, které CVE by měly být odstraněny. Tato prahová hodnota je použita v naší níže uvedené analýze k určení, které CVE mají prioritu, a tudíž k posouzení výkonu. Uživatel si může zvolit vlastní rozhodovací hranici, takže se nejedná o jedinou možnost.

CISA KEV

CISA udržuje seznam známých zneužitých zranitelností (KEV). Možnou strategií prioritizace by bylo nejprve opravit vše, co se na tomto seznamu objeví. I když je u všeho na tomto seznamu známo, že je zneužito, může trvat, než se na tento seznam přidají CVE, což útočníkům potenciálně poskytne časové okno, během kterého mohou zneužité CVE propadnout pod radarem. CISA KEV se také konkrétně vztahuje na produkty, které používají organizace spadající pod působnost CISA. Nevztahuje se na všechny produkty.

Udržitelný VPR

Původní verze VPR nabízí ve srovnání s CVSS drasticky menší sadu CVE, na které je třeba se zaměřit. Poskytuje také některé kontextové informace vysvětlující skóre. Vylepšení VPR dále zmenšují velikost sady prioritních CVE bez ztráty pokrytí těch CVE, které jsou běžně využívány. Vylepšená verze VPR také poskytuje podstatně více kontextových informací, které jsou uvedeny v našem technickém dokumentu.

Vylepšená verze zpřístupňuje koncovému uživateli pravděpodobnost zneužití modelu (pravděpodobnost hrozby). To otevírá dveře k další strategii prioritizace založené čistě na prahování pravděpodobnosti hrozby podobným způsobem jako u EPSS. Taková strategie nezohledňuje skóre dopadu CVSS stejným způsobem jako skóre VPR, takže nemusí být vhodná pro některé bezpečnostní týmy. Optimalizovaná hranice rozhodování, která vyvažuje falešně negativní a falešně pozitivní výsledky, je 0,23, kde každé CVE s pravděpodobností hrozby větší než tato prahová hodnota je upřednostňováno pro nápravu. Výkonnost této prahové hodnoty, níže označované jako vylepšená pravděpodobnost hrozby VPR (A), a další prahové hodnoty (vylepšená pravděpodobnost hrozby VPR (B)), je hodnocena níže.

Jak fungují běžné strategie prioritizace zranitelností

Strategie prioritizace zranitelností může způsobit dva typy chyb:

- Falešně negativní výsledky – neschopnost upřednostnit CVE, které je následně spojeno s krátkodobou aktivitou zneužití

- Falešně pozitivní výsledky – upřednostňování CVE, které následně není spojeno s krátkodobou exploitační aktivitou

Následující metriky se používají k posouzení toho, jak si každá z běžných strategií priorit vede s ohledem na výše popsané chyby:

- Pokrytí: Procento CVE, u kterých bylo zjištěno, že souvisejí s aktivitou zneužívání v následujícím 28denním období a které byly správně upřednostněny strategií nápravy.

- Efektivita: Procento CVE, které byly prioritizovány danou strategií nápravy a u kterých bylo zjištěno, že jsou spojeny s aktivitou zneužití v následujícím 28denním okně.

Mezi pokrytím a efektivitou obvykle existuje kompromis. Aby se snížil počet falešně negativních výsledků (zvýšené pokrytí), bude pravděpodobně nutné upřednostnit více CVE, což obvykle vede k většímu počtu falešně pozitivních výsledků (snížená efektivita) a naopak. Bezpečnostní týmy často upřednostňují vysoké pokrytí před efektivitou ve snaze minimalizovat plochu útoku a snížit pravděpodobnost úspěšného narušení bezpečnosti. To však přichází za cenu vynaložení většího množství zdrojů nebo času na méně kritické zranitelnosti, což vede k plýtvání úsilím. Je proto důležité, aby se snížila samotná pracovní zátěž (tj. počet zranitelností označených jako Vysoká nebo Kritická), aby týmy mohly pracovat efektivně.

Jak se běžné strategie prioritizace zranitelností srovnávají s pozorovaným zneužíváním

Pro posouzení prediktivní výkonnosti každé z výše definovaných strategií prioritizace zaznamenala společnost Tenable Data Science příslušná skóre dne 24. března 2025. Na základě těchto skóre bylo stanoveno, které CVE budou v rámci každé strategie upřednostňovány pro nápravu. I když neexistuje způsob, jak skutečně zjistit, které CVE jsou v daném okamžiku aktivně využívány, můžeme to přibližně odhadnout na základě některých ukazatelů. CVE byly určeny jako aktivně využívané na základě jednoho nebo více z následujících kritérií:

- pokud byly během daného období veřejně nahlášeny jako zneužívané;

- pokud byly přidány do CISA KEV v daném okně; nebo

- pokud jsme během daného okna zaznamenali odeslání malwaru pomocí CVE.

Celkem bylo během 28denního období po 24. březnu 2025 zjištěno, že bylo ve volné přírodě aktivně využíváno 648 CVE.

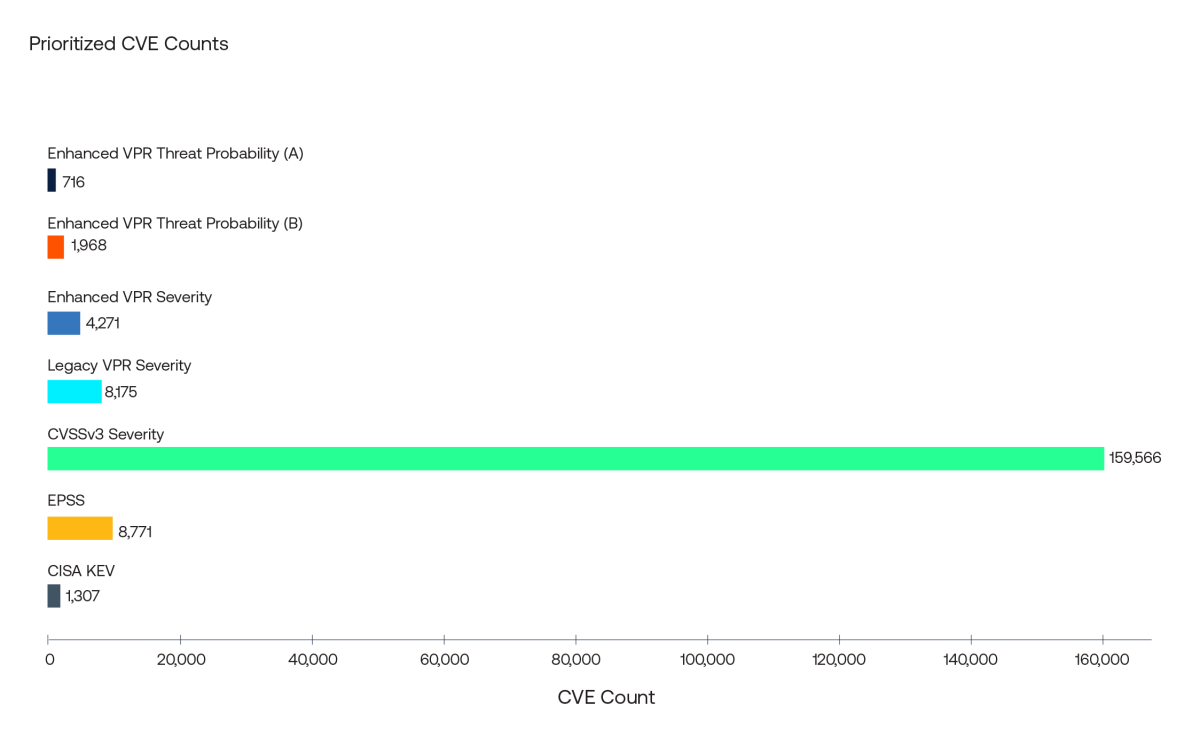

Níže uvedený sloupcový graf ukazuje počet CVE, kterým byla přiřazena priorita podle jednotlivých výše popsaných běžných strategií prioritizace. Strategie závažnosti CVSSv3, závažnosti rozšířené ochrany proti virům (Enhanced VPR Severity) a závažnosti starší ochrany proti virům (Legacy VPR Severity) upřednostňují CVE s vysokou nebo kritickou závažností v rámci jednotlivých metrik. Problém se závažností CVSSv3 je okamžitě vidět: prioritu má příliš mnoho CVE. Zahrnuty jsou dvě strategie pravděpodobnosti hrozeb rozšířené ochrany proti virům: strategie s rozšířenou pravděpodobností hrozby VPR (A) používá optimalizovanou prahovou hodnotu 0,23 a strategie s rozšířenou pravděpodobností hrozby VPR (B) používá alternativní prahovou hodnotu 0,02. První umožňuje spravedlivé srovnání mezi pravděpodobností hrozby rozšířené ochrany proti virům (EPSS), protože EPSS je hodnocen pomocí optimalizované prahové hodnoty 0,36. Druhá prahová hodnota upřednostňuje pokrytí před efektivitou snížením rozhodovací hranice na 0,02.

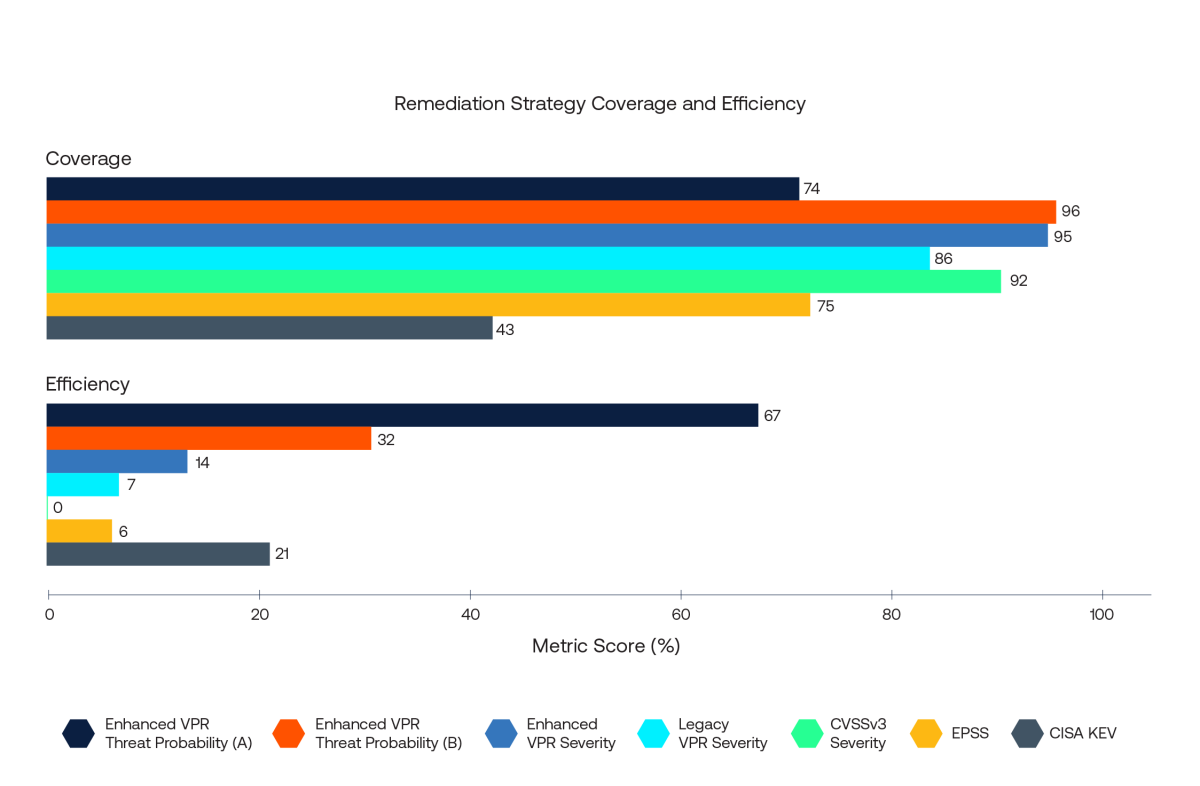

Metriky pokrytí a efektivity pro každou z těchto strategií jsou uvedeny v následujícím sloupcovém grafu.

Je vidět, že strategie Enhanced VPR Threat Probability (B), Enhanced VPR Severity, Legacy VPR Severity a CVSSv3 Severity dosahují velmi vysokého skóre z hlediska pokrytí. Tyto čtyři strategie správně upřednostnily 560 až 620 z 648 CVE spojených s aktivitou zneužití. Zásadní rozdíl spočívá v celkovém počtu CVE, které každá strategie upřednostnila. Pro dosažení vysokého pokrytí upřednostnila strategie CVSSv3 Severity téměř 160 000 CVE, což je pro bezpečnostní týmy neuvěřitelně velká zátěž, což se odráží v její statistice efektivity přibližně 0%.

Naproti tomu má vylepšená verze VPR Severity srovnatelné skóre pokrytí jako CVSSv3 Severity, ale upřednostňuje přibližně 4 000 CVE (účinnost 14%). To je monumentální skok v účinnosti. Vylepšená verze VPR Threat Probability (B) má nepatrně vyšší skóre pokrytí, a to 96%, a upřednostňuje méně než 2 000 CVE, což vede k účinnosti 32%. (Jak již bylo uvedeno, obě strategie pravděpodobnosti hrozeb VPR nezohledňují skóre dopadu CVSS v3.)

Při porovnání strategie Enhanced VPR Threat Probability (A) s EPSS (obě strategie používají příslušné optimalizované rozhodovací hranice) je patrné, že vylepšená VPR Threat Probability (A) si vede srovnatelně s EPSS v pokrytí (74% vs. 75%), ale překonává EPSS v efektivitě (67% vs. 6%). Enhanced VPR Threat Probability (A) a EPSS správně identifikovaly 479, respektive 483 z 648 CVE spojených s aktivitou zneužití. Celkový počet CVE, které strategie Enhanced VPR Threat Probability (A) upřednostnila, je však pouze 716 ve srovnání s téměř 8 800 u EPSS. A konečně, upřednostnění pouze těchto CVE na CISA KEV zachytí pouze 276 z 648 zneužitých CVE (43% pokrytí), ale efektivita je relativně vysoká, a to 21%.

Ve srovnání s pokrytím poskytovaným jinými populárními strategiemi prioritizace si vylepšená VPR vede stejně dobře nebo lépe, pokud jde o správné zvýraznění CVE, které jsou aktivně zneužívány. Vylepšená verze však skutečně vyniká v efektivitě úsilí. Podobných úrovní pokrytí je dosaženo i přes to, že vylepšené strategie VPR upřednostňují mnohem méně CVE než alternativy. Toto zvýšení efektivity odlišuje VPR od konkurenčních strategií prioritizace.

Jak si běžné strategie prioritizace zranitelností vedou v porovnání s nedávnými závažnými zranitelnostmi

Výše uvedená analýza ukazuje, jak si každá strategie vede v porovnání se zranitelnostmi aktivně zneužívanými v reálném čase. Vzhledem k tomu, že neexistuje způsob, jak zjistit, které CVE jsou v daném okamžiku zneužívány, první srovnání se k tomu přibližuje na základě pozorovaných indikátorů zneužití. Používá se stejná definice zneužití v reálném čase, jaká byla použita k trénování vylepšeného modelu VPR, což zavádí určité zkreslení. Dalším řešením by bylo porovnat, jak si každá strategie vede se seznamem nedávných vysoce profilovaných zranitelností – publikovaných CVE, o kterých je známo, že byly zneužity – u kterých bychom očekávali prioritu. Můžeme porovnat počet vysoce profilovaných CVE, které každá strategie upřednostňuje, ale musíme mít také na paměti celkový počet CVE, které každá strategie upřednostňuje. Nejlepší strategie by byla ta, která upřednostňuje nejvýznamnější CVE vyváženě malým celkovým počtem prioritizovaných CVE. Tato kombinace umožňuje bezpečnostním týmům pracovat efektivně, aniž by došlo ke kompromisům v oblasti bezpečnosti.

Projekt Google Zero

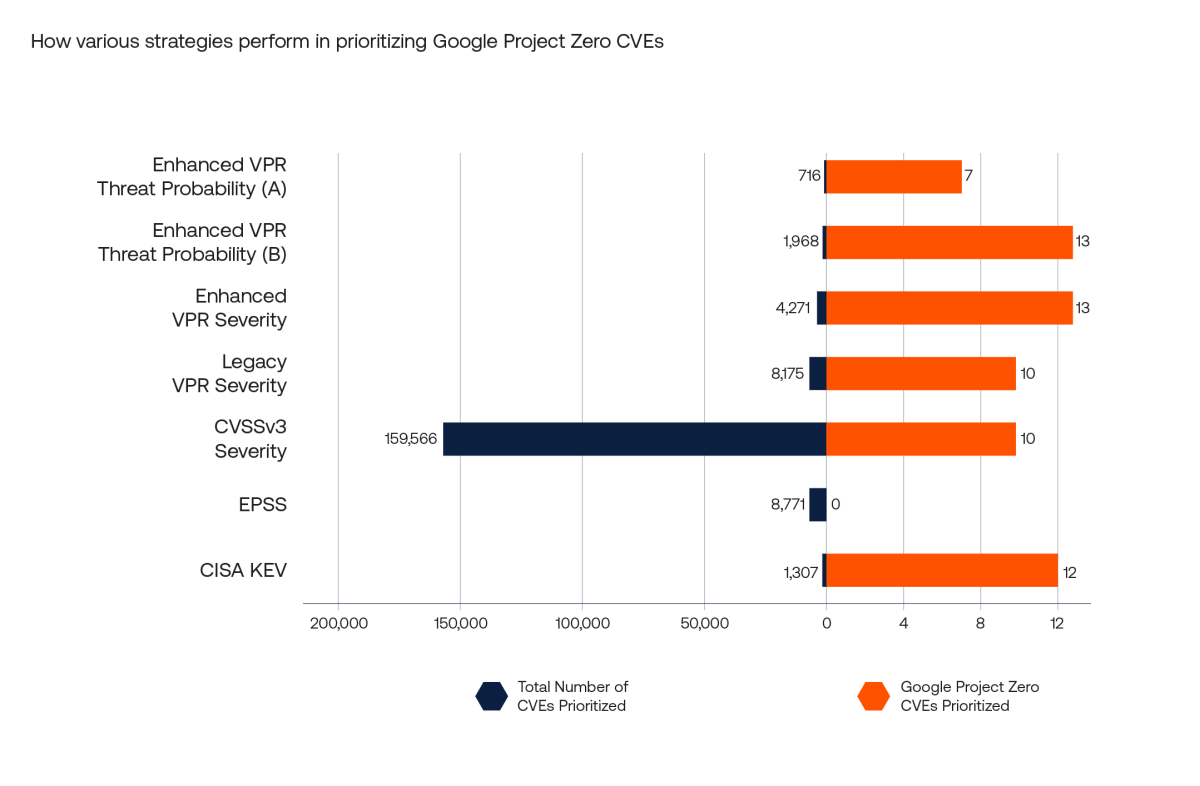

Tým Project Zero ve společnosti Google udržuje veřejně dostupnou datovou sadu obsahující veřejně známé případy detekovaných zero-day exploitů. Výše uvedené strategie prioritizace jsou porovnány se seznamem 13 takových zranitelností, které byly odhaleny mezi 1. lednem 2025 a 24. březnem 2025. Očekávali bychom, že každá ze strategií bude upřednostňovat vysoké procento těchto CVE, protože jsou vysoce profilované, široce zneužívané a relativně nedávno publikované.

Při hodnocení výkonnosti každé strategie je třeba vzít v úvahu také celkový počet CVE, kterým byla přiřazena priorita. Níže uvedený graf ukazuje počet CVE v rámci projektu Google Project Zero, které byly upřednostněny každou ze strategií, a celkový počet CVE, kterým byla každá strategie přiřazena priorita.

Vylepšená pravděpodobnost hrozby VPR (B) a vylepšená závažnost VPR překonávají všechny ostatní strategie v porovnání s CVE v projektu Google Project Zero, protože obě upřednostňují všech 13 těchto CVE pro nápravu. Závažnost Legacy VPR a závažnost CVSSv3 si vedou podobně v upřednostňování vysokého procenta CVE v projektu Google Project Zero. Všimněte si však rozdílu v celkovém počtu upřednostňovaných CVE: Stejně jako v naší předchozí analýze, i v tomto případě každá z vylepšených strategií VPR upřednostňuje celkově nejmenší čísla s určitým odstupem (s výjimkou CISA KEV), což tyto strategie činí mnohem efektivnějšími. CISA KEV identifikuje 12 z 13 CVE v projektu Google Project Zero pro upřednostnění, ale nejedná se o strategii zaměřenou na budoucnost a dosahuje špatných výsledků, pokud jde o pokrytí nově zneužitých zranitelností. To dokazuje nízké pokrytí této strategie oproti zranitelnostem zneužitým v reálném čase v části Výkon vs. pozorované zneužití výše.

Strategie Enhanced VPR Threat Probability (A) identifikovala pouze 7 CVE, protože se snaží vyvážit pokrytí a efektivitu. Strategie Enhanced VPR Threat Probability (B), která klade důraz na pokrytí před efektivitou, však upřednostňuje všech 13 CVE. EPSS naopak identifikuje celkem 8 771 CVE k nápravě, což je více než strategie Enhanced VPR Threat Probability (A), Enhanced VPR Threat Probability (B) a Enhanced VPR Severity. Navzdory tomu neupřednostňuje žádné z těchto CVE k nápravě.

Závěrem

Hlavním cílem VPR v oblasti výkonnosti je efektivně upřednostnit nápravu těch CVE, které budou spojeny s krátkodobým zneužitím, a zároveň zohlednit očekávaný dopad jakéhokoli takového zneužití. V tomto ohledu je cílem stavět na efektivitě starší verze upřednostněním ještě menší sady CVE bez jakéhokoli zhoršení pokrytí aktivních hrozeb.

Tohoto cíle je jednoznačně dosaženo, protože strategie Enhanced VPR Severity upřednostňuje poloviční počet CVE oproti strategii Legacy VPR Severity bez ztráty pokrytí. Dodatečné informace poskytované vylepšenou verzí vám také otevírají dveře k vytváření strategií založených na pravděpodobnosti hrozeb, které mohou nabídnout další zvýšení efektivity nebo dokonce využít pravděpodobnost hrozeb jako další vrstvu ve vaší strategii prioritizace.

Vylepšená funkce VPR je momentálně k dispozici v Tenable Vulnerability Management.

Vylepšení VPR umožní zákazníkům Tenable:

- zlepšit efektivitu jejich sanačních opatření

- snížit únavu z bdělosti, která může být důsledkem laviny zjištění generovaných jinými strategiemi

- vytvářet nové, přizpůsobené strategie nápravy založené na riziku a pravděpodobnosti hrozby

- zaměřit své úsilí na hrozby, které jsou nejdůležitější

Zjistěte více

- Chcete-li se dozvědět více o vylepšeních provedených ve VPR, pak nás neváhejte kontaktovat.

Zdroj: Tenable