Zasvěcenci ALPHV: Kybernetičtí obránci, kteří vrhají stín na podnikovou bezpečnost

Toto vydání přehledu hrozeb Bitdefenderu zahrnuje informace o obžalobě proti přidruženým subjektům ALPHV, exponenciálním růstu společnosti Qilin, návratu společnosti Sinobi do naší Top 10 a dalších tématech.

Vzhledem k neustálému vývoji ransomwaru je naším cílem v tomto měsíčním přehledu hrozeb Bitdefender pomoci vám udržet si náskok. Za tímto účelem kombinujeme informace z veřejně dostupných zdrojů (OSINT) – jako jsou zprávy a výzkumy – s daty, která shromažďujeme analýzou webů s únikem dat (DL S ), což jsou webové stránky, kde skupiny ransomwaru zveřejňují podrobnosti o svých obětech. Je důležité si uvědomit, že nemůžeme nezávisle ověřit všechna tato tvrzení, ale jsme si jisti trendy, které v průběhu času pozorujeme.

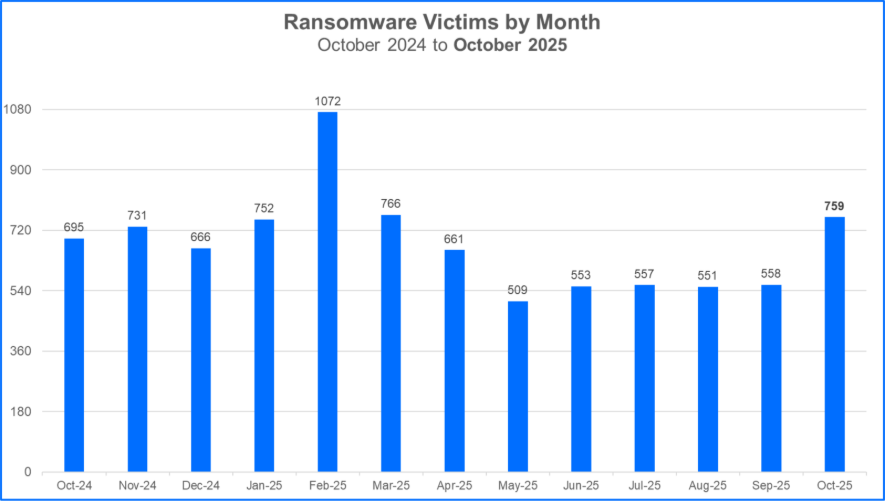

Pro tuto měsíční zprávu jsme analyzovali data od 1. do 31. října a zaznamenali celkem 759 nahlášených obětí ransomwaru. Jedná se o třetí nejvyšší měsíc z hlediska počtu nahlášených obětí za uplynulý rok.

Hlavní článek: Zasvěcenci ALPHV: Kybernetičtí obránci, kteří vrhají stín na podnikovou bezpečnost

Co se stalo H?

V říjnu byli ve Spojených státech obžalováni tři osoby napojené na ransomwarovou skupinu ALPHV. ALPHV, známá také jako BlackCat, se proslavila v roce 2023. Skupina si v tomto roce vyžádala více než 400 obětí a nashromáždila značné výkupné v celkové výši stovek milionů dolarů. Cesta k obžalobám začala v prosinci 2023, kdy byla infrastruktura ALPHV zabavena FBI v důsledku selhání OPSEC. Ačkoli skupina pokračovala v provádění ransomwarových kampaní i na začátku roku 2024, aktivity ALPHV v září téhož roku ustaly.

Obžalovaní byli identifikováni jako zasvěcenci, kteří pracovali v oblasti reakce na incidenty pro firmy zabývající se kybernetickou bezpečností, a přesto se připojili k přidružené skupině ALPHV, aby podporovali ransomwarové kampaně proti americkým organizacím.

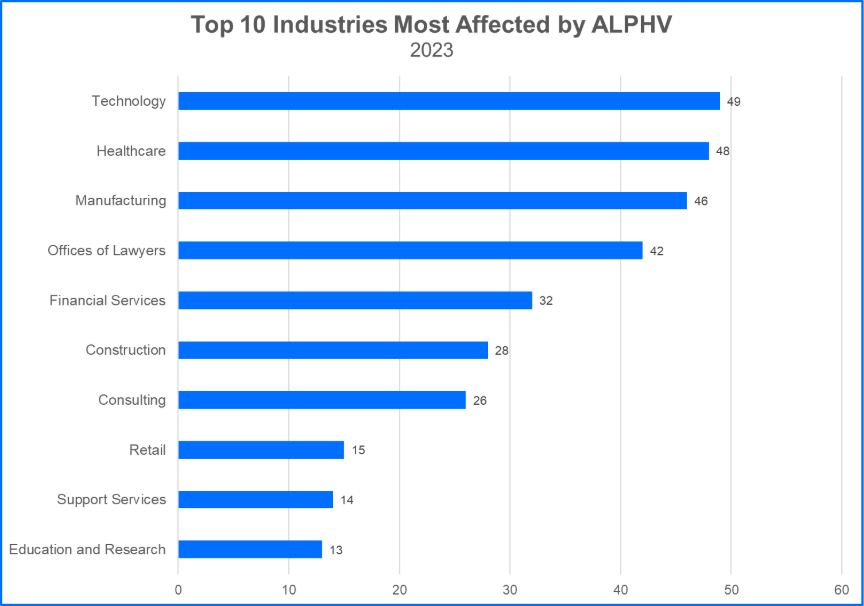

Identifikované strany, Clifford Goldberg a Kevin Tyler Martin, jsou občané USA, kterým hrozí minimálně 20 let vězení za poškození chráněných systémů a pirátství za účelem vydírání. Dva ze tří obžalovaných byli pravděpodobně stále zaměstnáni jako manažeři kybernetické bezpečnosti v době, kdy pomáhali organizaci ALPHV, a jeden byl bývalým zaměstnancem firmy zabývající se kybernetickou bezpečností. Přidružení členové využili své technické znalosti v operacích R aaS organizace ALPHV mezi květnem a listopadem 2023. ALPHV si během tohoto období vyžádala 278 obětí, včetně organizací v technologickém, zdravotnickém a výrobním průmyslu. To vše jsou odvětví s rostoucí potřebou bezpečnostních zdrojů a personálu.

Jak mohou zasvěcenci z oblasti kybernetické bezpečnosti pomoci skupině zasažené ransomwarem

Při identifikaci způsobů, jakými mohou zasvěcenci podporovat skupinu útočící na ransomware, se objevují zajímavé scénáře . Technické znalosti jsou často první oblastí, která přijde na mysl jako výhoda. Je pravda , že vývoj API a nástrojů pro posílení funkcí infrastruktury skupiny může útočníkovi vytvořit významné příležitosti k posílení jeho schopností. Totéž lze říci o přenosu znalostí v případech, kdy zasvěcenci sdílejí informace o mechanismech , které fungují v rámci konkrétního bezpečnostního balíčku, nebo o antivirových technologiích a řešeních, jak se vyhnout odhalení.

Znalost organizačních politik a pravidel a předpisů pro oznamování narušení bezpečnosti pro bezpečnostního profesionála je stejně prospěšná. ALPHV byla jednou z prvních skupin, které zavedly jiný typ vydírání – ten, který zahrnoval hrozby a hlášení třetím stranám, jako je například Komise pro cenné papíry a burzy

Jaké lekce si L vysloužil ?

Žádné prostředí není imunní vůči hrozbám z vnitřních zdrojů. Důraz na odhalování a lov externích protivníků představuje zásadní mezery v programech hodnocení rizik . Obžaloba přidružených pracovníků ALPHV zdůrazňuje důležitost udržování a posilování obrany proti všem typům hrozeb. Pro proaktivní boj proti hrozbám z vnitřních zdrojů lze implementovat několik strategií, včetně následujících:

- Omezte systémy, ke kterým mají zaměstnanci přístup, na základě principu nejnižších oprávnění.

- Vynucujte protokolování monitorování napříč administrativními funkcemi a zajistěte, aby byla zavedena upozornění i na události, jako jsou přihlášení, přenosy dat, mazání nebo úpravy atd.

- Zavést školení pro vzdělávání zaměstnanců o zasvěcených osobách a sdělit jim protokoly pro hlášení neobvyklé aktivity.

Další významné novinky o ransomwaru

Nyní se pojďme podívat na významné novinky a zjištění odposledního vydání Threat Debrief.

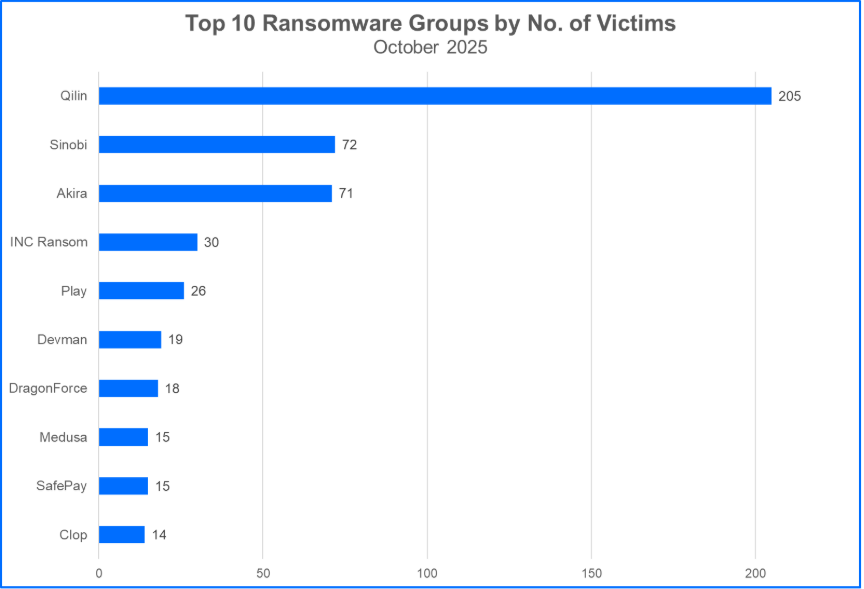

- Qilin se v první desítce umístil již šestý měsíc po sobě: Qilin si v říjnu vyžádal 205 obětí , což je výrazný nárůst oproti 96 obětem uvedeným v poslední zprávě . Od únoru loňského roku, kdy Clop překročil milník 300 obětí, jsme nezaznamenali, že by celkový počet obětí, které si vyžádala jedna skupina, překročil 200. S tím, jak se 4. čtvrtletí 2025 blíží svému středu, ohrožuje přítomnost a expanze Qilin jak konkurenční skupiny, tak organizace obětí.

- Bitdefender monitoruje kampaně zaměřené na WSUS:V nedávné sérii kampaní byla identifikována chyba CVE-2025-59287, která umožňuje neověřenému útočníkovi odesílat požadavky do WSUS; poté může útočník spustit vzdálený kód s nejvyšší úrovní oprávnění. Čtenáři se mohou o tom, jak útočníci cílí na WSUS, informovat přečtením nejnovějšího doporučení. Organizacím se doporučuje nainstalovat aktuální bezpečnostní aktualizaci Out-of-Band, která tuto chybu zmírní.

- Sinobi se vrací do top 10 skupin: Ransomware Sinobi si v říjnu vyžádal 72 obětí, čímž těsně překonal Akiru. Stránky Sinobi s únikem dat se podobají stránkám jiných skupin, jako je Lynx. Tyto stránky obsahují sekce Novinky, Úniky a Reportáže se stejným šedým pozadím a podobnými fonty a webovými komponentami. Tuto podobnost vysvětluje několik hypotéz: je možné, že Sinobi je přidruženou společností Lynx. Další hypotéza poukazuje na to , že skupina používá společného vývojáře: Více skupin může k údržbě svých stránek zaměstnávat stejného dodavatele . Další možností je, že podobnosti v rozvržení DLS mohou být pokusem útočníka vyhnout se odpovědnosti napodobováním jiného protivníka.

- Pokračující pokles aktivity Handaly: Začátkem tohoto roku Bitdefender ve svých předpovědích kybernetické bezpečnosti pro rok 2025 uváděl oživení hacktivismu v kombinaci s ransomwarovými kampaněmi. Handala, skupina, která si od roku 2023 vyžádala téměř 125 obětí, se zapojila do hacktivistických aktivit zaměřených na izraelské subjekty. To je v souladu s jejich propalestinským dogmatem a opakovanými kampaněmi. I když aktivita Handaly v srpnu prudce poklesla, neznamená to, že nebudou zveřejněny další úniky. Není neobvyklé , že kampaně s tak jedinečnými cíli zaznamenávají poklesy, když se zaměření zúží na konkrétní skupinu potenciálních obětí.

- Kazu zasahuje s řadou narušení bezpečnosti: Kazu je ransomwarová skupina, která je aktivní od září 2025. Navzdory svému nedávnému vzniku již skupina unikla data od vládních, vojenských a zdravotnických organizací. Většina současných obětí Kazu pochází z jihovýchodní Asie, Středního východu a Jižní Ameriky.

10 nejčastějších rodin ransomwaru

Bitdefenderův Threat Debrief analyzuje data z webů s úniky dat o ransomwaru, kde skupiny zveřejňují údajný počet napadených organizací. Tento přístup poskytuje cenné poznatky o celkové aktivitě na trhu RaaS. Existuje však kompromis: ačkoli odráží samozvaný úspěch útočníků, informace pocházejí přímo od zločinců a mohou být nespolehlivé. Tato metoda navíc zachycuje pouze údajný počet obětí, nikoli skutečný finanční dopad těchto útoků.

10 nejvíce napadených zemí

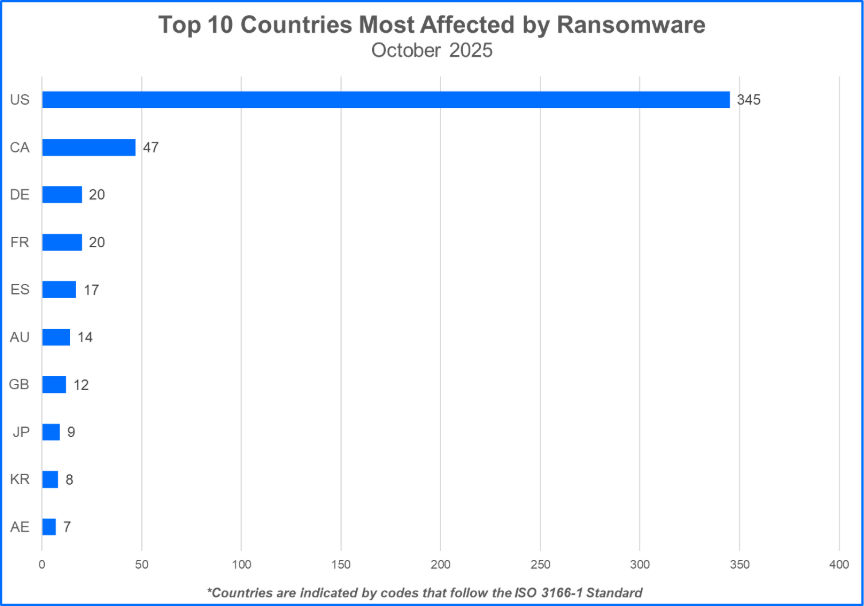

Ransomwarové gangy upřednostňují cíle, u kterých mohou ze svých obětí potenciálně vymáčknout nejvíce peněz. V mnoha případech to znamená zaměření na rozvinuté země s vyšší předpokládanou mírou růstu. Aktéři útoků mohou také provádět strategické útoky, které se odehrávají během geopolitických konfliktů nebo období sociálních nepokojů. Podívejme se na 10 zemí, které byly útoky ransomwaru nejvíce zasaženy.

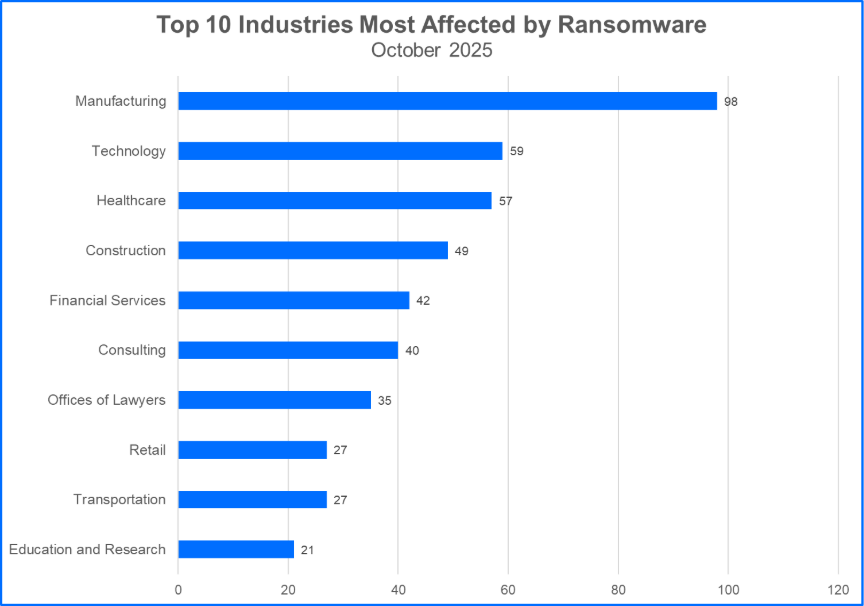

10 nejvíce napadených odvětví

Ransomwarové gangy se mohou zaměřit na organizace v odvětvích kritické infrastruktury, vybírat si organizace, které nabízejí služby přizpůsobené spotřebitelskému trhu, nebo se rozhodnout útočit na organizace, které spadají do obou kategorií. Pochopení trendů a důsledků spojených s konkrétními odvětvími a toho, jak mohou být ovlivněny specializované služby a klientela, je klíčové pro posouzení rizik a předvídání incidentů, které mohou nastat. Zde je 10 odvětví, která jsou nejvíce postižena ransomwarovými skupinami.

O shrnutí hrozeb od Bitdefenderu

Bitdefender Threat Debrief (BDTD) je měsíční série analyzující novinky, trendy a výzkum v oblasti hrozeb z předchozího měsíce. Nenechte si ujít další vydání BDTD, přihlaste se k odběru blogu Business Insights a sledujte nás na Twitteru. Všechny předchozí debriefingy najdete zde.

Bitdefender poskytuje řešení kybernetické bezpečnosti a pokročilou ochranu před hrozbami pro stovky milionů koncových bodů po celém světě. Více než 180 technologických značek si licencovalo technologii Bitdefender a přidalo ji do své nabídky produktů nebo služeb. Tento rozsáhlý ekosystém OEM doplňuje telemetrická data, která již byla shromážděna z našich firemních a spotřebitelských řešení. Abyste si udělali představu o rozsahu, Bitdefender Labs každou minutu objeví více než 400 nových hrozeb a denně ověří 30 miliard dotazů na hrozby. To nám poskytuje jeden z nejrozsáhlejších pohledů na vyvíjející se prostředí hrozeb v reálném čase v oboru.

Zdroj: Bitdefender