Proč chytré kanceláře zvyšují sázky

Chytré osvětlení, konferenční systémy, tiskárny, čtečky průkazů, kamery, prodejní automaty a senzory HVAC přinesly do malých kanceláří novou úroveň pohodlí a efektivity. A to natolik, že jsou nyní nepostradatelné pro většinu moderních kancelářských sítí.

Tato výhoda bohužel představuje pro koncové uživatele řadu rizik, zejména proto, že mnoho takových zařízení není spravováno jako tradiční notebooky a telefony. Organizace často podceňují počet zařízení IoT, která již provozují, a nechápou, jak je tato zařízení vystavují digitálním hrozbám. Prvním krokem je tedy přehled a zohlednění životního cyklu.

Zabezpečení podnikového IoT pro chytré kanceláře. Zdroj: Bitdefender

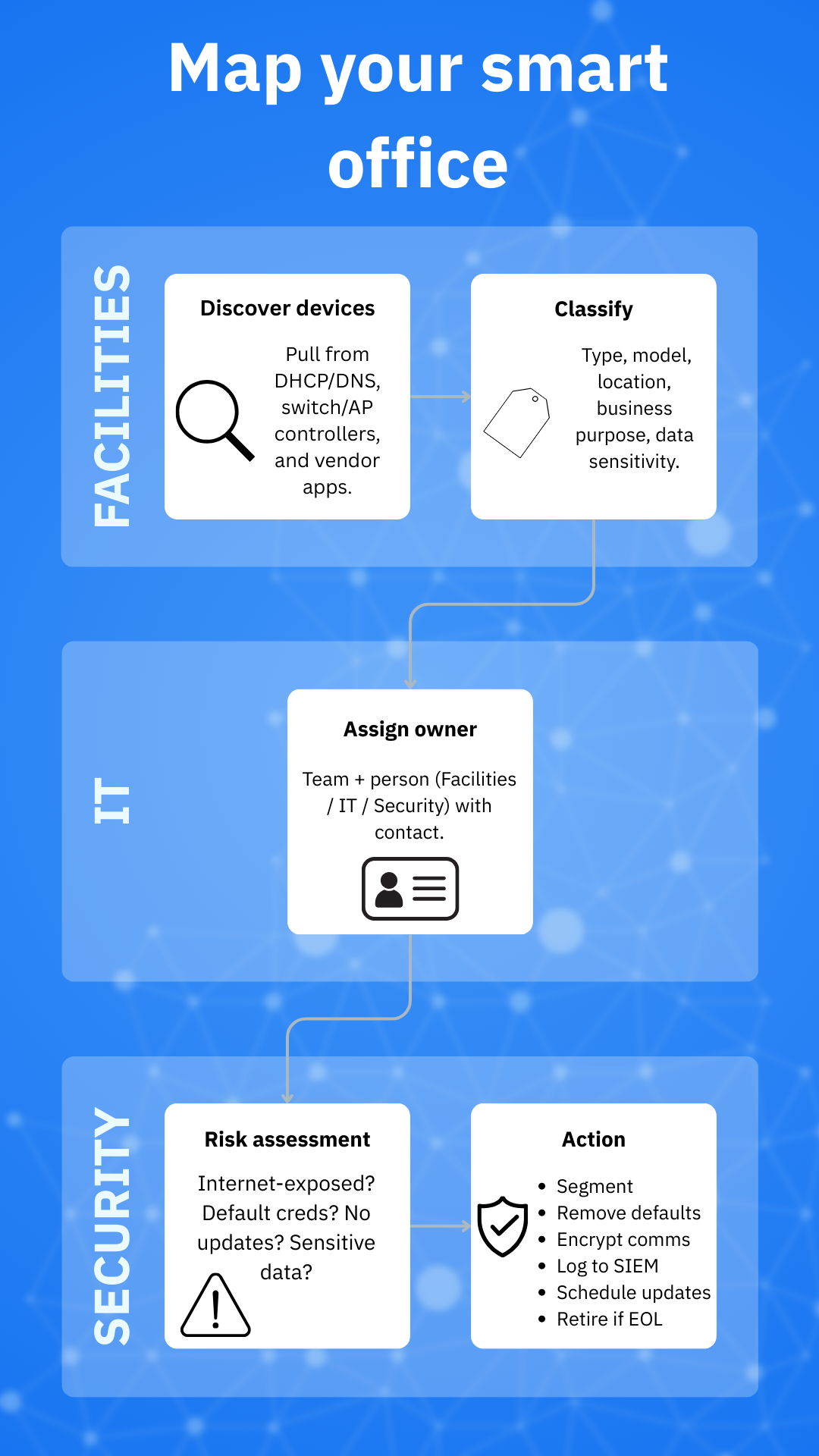

Začněte s modelem inventáře a vlastnictví

Čistý inventář aktiv znamená, že se nemusíte bránit naslepo. Při provádění inventury se snažte zachytit informace, jako je typ zařízení, umístění, obchodní účel, verze firmwaru, segment sítě, zpracovávaná data a stav podpory. Udržování přesného inventáře po celou dobu životního cyklu může výrazně přispět k zmírnění hrozeb zaměřených na IoT.

Zde je několik rychlých tipů, jak začít s inventarizací ve vaší malé chytré kanceláři:

- Použijte protokoly přepínače/kontroléru přístupového bodu a DHCP/DNS k vyjmenování „věcí“ týkajících se MAC/OUI.

- Označte každé zařízení pro majitele firmy (např. oddělení prostor, personalistika, ostraha, recepce).

- Všimněte si závislostí na cloudu, jako jsou portály dodavatelů, mobilní aplikace a brokeři MQTT.

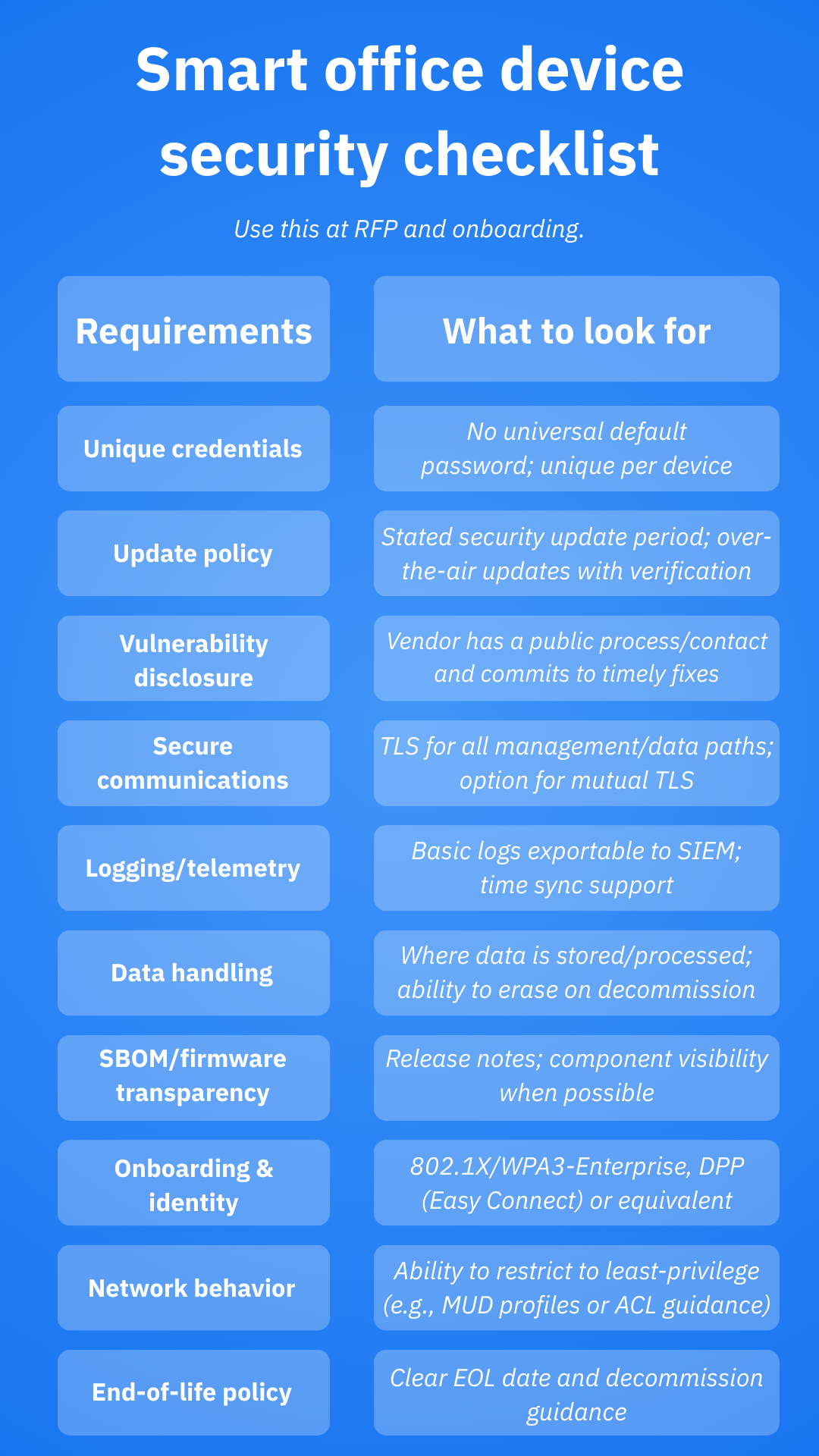

Nakupujte (a nasazujte) s ohledem na standardy

Zacházejte s nákupem jako s bezpečnostní kontrolou. Požádejte dodavatele, aby splňovali určité základní požadavky – jako je zabezpečená aktualizace, identita zařízení, pokročilé protokolování a zabezpečená komunikace – a slaďte své požadavky s moderními politikami a předpisy pro internet věcí. U všech zařízení spotřebitelské třídy, která zavádíte, hledejte shodu s normou ETSI EN 303 645 (žádná univerzální výchozí hesla, zveřejnění zranitelností, zabezpečená komunikace, aktualizace, ochrana dat). Pro obecnou správu poskytuje norma ISO/IEC 27400 komplexní pokyny pro zabezpečení a ochranu soukromí v oblasti internetu věcí.

Zabezpečení podnikového IoT pro chytré kanceláře. Zdroj: Bitdefender

Segmentace sítě a řízení přístupu

Segmentujte svou síť vědomě a vyhněte se nebezpečným situacím, jako je instalace čteček odznaků a televizorů vedle výplatní pásky. Používejte sítě VLAN a seznamy ACL k omezení komunikace mezi zařízeními na to, co je nezbytně nutné, a oddělte IT od sítí provozních zařízení/zařízení.

CISA klade důraz na segmentaci jako klíčovou techniku pro omezení poloměru výbuchu a laterálního pohybu. Segmentaci spárujte s přístupem Zero Trust – nepředpokládejte žádnou implicitní důvěryhodnost na základě polohy a místo toho pokaždé ověřujte identitu a polohu zařízení.

Vylepšete kontrolu pomocí nástrojů specifických pro IoT

Například:

- 802.1X / WPA3 Enterprise na Wi-Fi pro ověřování zařízení proti RADIUS/IdP a povolení chráněných rámců pro správu, pokud je to možné.

- MUD (IETF RFC 8520), který umožňuje zařízením oznámit zamýšlené chování sítě a automaticky aplikovat minimální ACL.

- Easy Connect / DPP pro bezpečné hromadné připojování zařízení bez obrazovky pomocí QR kódů.

Zničte všechny výchozí hodnoty, zpevněte a minimalizujte

Výchozí přihlašovací údaje jsou stále klíčovou cestou ke kompromisu. Pokyny CISA k návrhu Secure by Design nabádají k úplnému zrušení výchozích hesel. Ve vašem prostředí byste měli odmítnout zařízení, která se dodávají s univerzálními výchozími nastaveními, a vynutit si jedinečné přihlašovací údaje pro každé zařízení.

Zakažte nepotřebné služby, jako jsou UPnP a SSDP/mDNS napříč segmenty, změňte administrační portály na nevýchozí URL/porty, pokud jsou podporovány, a vynuťte vícefaktorové ověřování (MFA) pro dashboardy a cloudové portály.

Stručný seznam tipů pro každý typ zařízení:

- Přejmenujte SSID a skryjte roviny správy za VPN nebo SSO.

- Pokud je to možné, vypněte nepoužívané rádiové moduly/porty a funkce „vzdáleného přístupu“ od dodavatele.

- Zaznamenávat do centrálního syslogu/SIEM a zařízení pro synchronizaci času (NTP) pro forenzní analýzy.

Zabezpečení datových cest a protokolů

Mnoho systémů chytré kanceláře komunikuje s cloudovými službami přes MQTT/HTTP. Vyžadujte TLS všude a upřednostňujte vzájemné TLS (klientské certifikáty) pro komunikaci mezi zařízením a brokerem. Také vynucujte ACL na úrovni témat a minimalizujte oprávnění pro brokera.

Pokud zařízení tuto laťku nesplňují, izolujte je agresivněji na síťové vrstvě a jejich provoz proxyujte přes brány, které ovládáte.

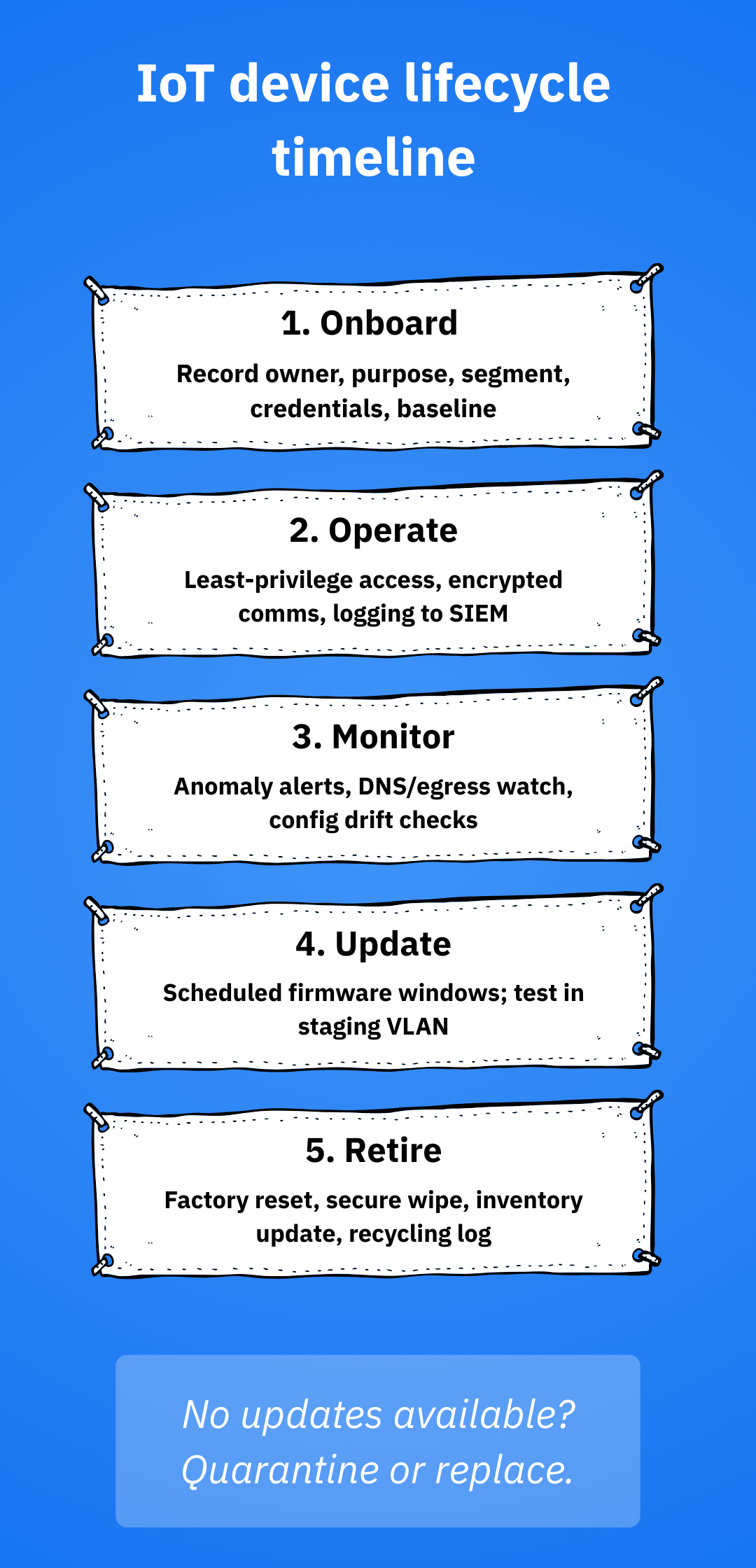

Oprava, aktualizace a plán na konec životního cyklu

Před nákupem si vyžádejte zásady aktualizace firmwaru a proces zveřejňování zranitelností. Veďte si kalendář s aktualizačními intervaly (přehrávače signage, tiskárny, kamery) a nejprve je otestujte v testovací VLAN. Práce NIST v oblasti IoT a norma ETSI EN 303 645 udržují software v popředí aktualizovaný a mají koordinovaný proces zveřejňování zranitelností, takže byste měli upřednostnit to, aby tyto aspekty byly nedílnou součástí diskuze.

Zásady pro ukončení životnosti (EOL) by měly zahrnovat následující:

- Označení zařízení, která přestala dostávat aktualizace zabezpečení.

- Umístěte zařízení EOL do karantény a zajistěte jejich výměnu v silně omezené síti.

- Obnovení továrního nastavení a bezpečné vymazání úložiště na vyřazených zařízeních pro bezpečnou manipulaci s uživatelskými daty.

Zabezpečení podnikového IoT pro chytré kanceláře. Zdroj: Bitdefender

Neustále sledujte a reagujte rychle

I při segmentaci vždy předpokládejte, že některá zařízení se budou chovat špatně. Nastavte normální provoz (cíle, porty, volající) a upozorňujte na anomálie. Například kamery by neměly telefonovat na náhodné IP adresy, takže pokud uvidíte něco podezřelého, okamžitě jednat.

Streamujte protokoly do svého SIEM, sledujte DNS beacony a používejte NDR k odhalení pohybu mezi segmenty. V neposlední řadě se snažte průběžně uplatňovat princip nulové důvěry: ověřujte identitu a stav pro každý požadavek, nikoliv jednou při připojení.

Tip k volitelným nástrojům (pro malé kanceláře s profesionálním vybavením): Pokud vaše chytrá kancelář běží na hardwaru NETGEAR Orbi/Nighthawk, zvažte aktivaci NETGEAR Armor (poháněno Bitdefenderem). Armor přidává blokování hrozeb na úrovni routeru a filtry bezpečného prohlížení, spouští hodnocení zranitelností pro označení slabých hesel, zastaralého firmwaru nebo rizikových nastavení na připojených zařízeních a může rozšířit ochranu mimo síť prostřednictvím své mobilní/stolní aplikace. Považujte to za kompenzační kontrolu, která doplňuje (ne nahrazuje) segmentaci, silné přihlašovací údaje a pravidelné opravy.

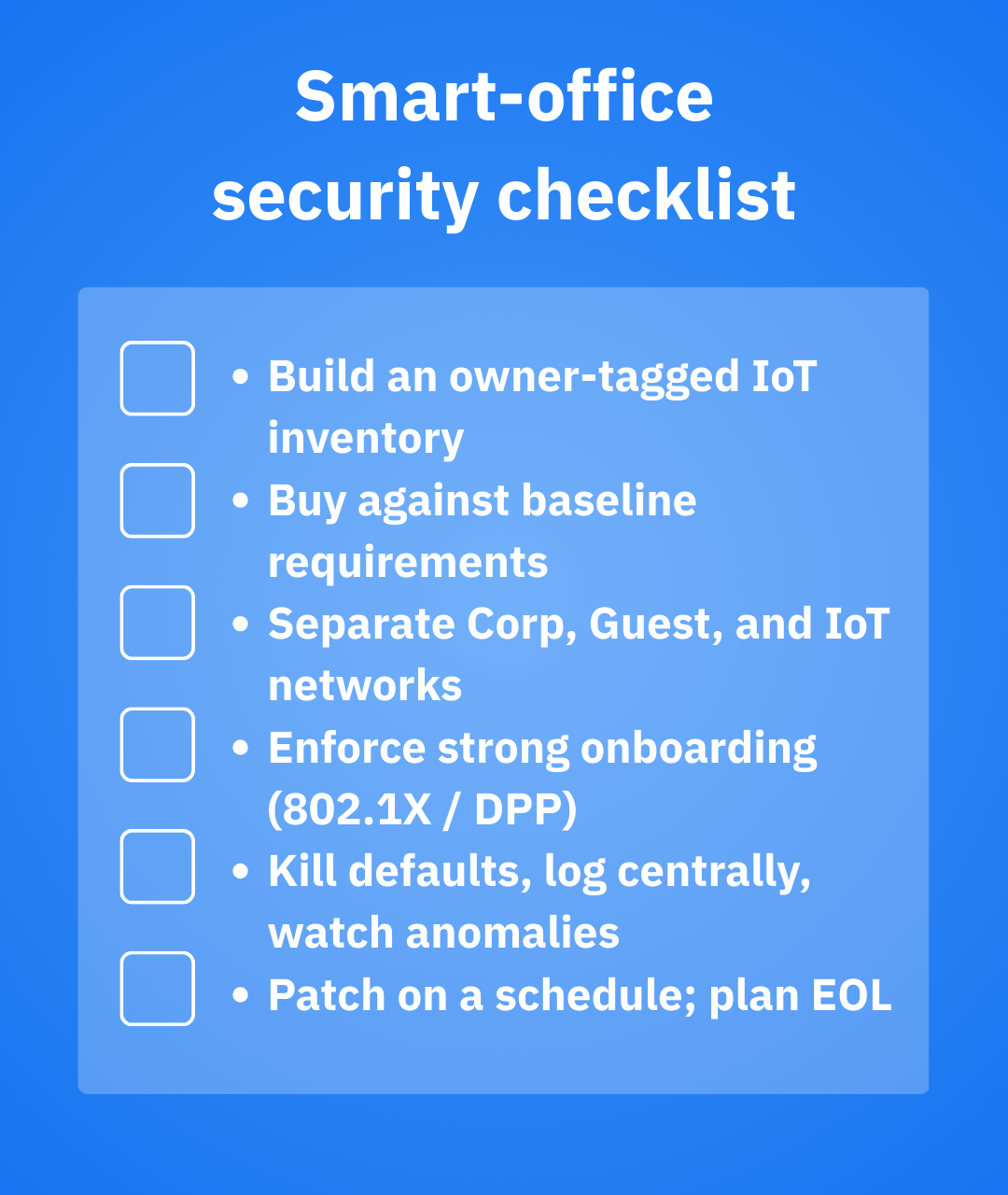

Stručný referenční kontrolní seznam

- Udržujte inventář IoT s označením vlastníka a metadaty životního cyklu.

- Získávejte dle norem NIST 8259A / SP 800-213, ETSI EN 303 645, ISO/IEC 27400.

- Vynucení segmentace sítě (VLAN, ACL), WPA3-Enterprise/802.1X, MUD a DPP onboarding.

- Odebrání výchozích nastavení, vyžadování jedinečných přihlašovacích údajů a MFA a omezení služeb.

- Používejte TLS všude, preferujte mTLS a pro MQTT nejnižší oprávnění na úrovni brokera.

- Plánujte aktualizace a ukončení životnosti od prvního dne a trvejte na zásadách zveřejňování zranitelností.

Zabezpečení podnikového IoT pro chytré kanceláře. Zdroj: Bitdefender

Závěrem

Přestože zařízení IoT zvýšila plochu pro útoky v chytrých kancelářích, nejsou narušena proto, že jsou „chytrá“, ale proto, že nejsou spravována. S každým připojeným zařízením zacházejte jako s podnikovým systémem s vlastníkem, účelem a ochrannými opatřeními.

Pokud neděláte nic jiného, udělejte si z viditelnosti svou hlavní hvězdu. Nakupujte podle uznávaných základních hodnot, oddělte to, co by se nemělo mluvit, odstraňte výchozí nastavení, šifrujte kanály a plánujte aktualizace a konec životnosti od prvního dne. Dokonalost není cílem – cílem je snížení poloměru výbuchu a včasné zachycení posunu. Díky štíhlému a opakovatelnému postupu si můžete zachovat pohodlí a inovaci chytrého pracoviště, aniž byste riskovali jeho bezpečnost.

Často kladené otázky o zabezpečení IoT pro chytré kanceláře

Co je to kancelář IoT?

Kancelář IoT je pracoviště, kde je k síti připojeno běžné vybavení, jako jsou světla, termostaty, tiskárny, kamery, panely v zasedacích místnostech a čtečky vstupenek, za účelem sběru dat a automatizace úkolů. Tato zařízení optimalizují spotřebu energie, zabezpečení a údržbu, často prostřednictvím cloudových dashboardů a mobilních aplikací. Výhodou je efektivita a pohodlí; nevýhodou je větší plocha pro útok.

Jaké je nejslabší místo v zabezpečení IoT?

Nejslabším bodem zabezpečení IoT je obvykle nedostatek řádné správy. Neznámá nebo špatně vlastněná zařízení s výchozími přihlašovacími údaji v plochých sítích se zastaralým firmwarem představují často digitální riziko pro celou kancelářskou síť. Často se předpokládá, že síť IoT je tak silná, jako její nejslabší zařízení. Jinými slovy, pokud je v síti ponecháno slabé zařízení, útočníci by ho mohli zneužít a narušit síť.

Co je IoT v chytrých budovách?

IoT v chytrých budovách označuje připojená zařízení, jako jsou senzory a regulátory, systémy vytápění, větrání a klimatizace, svítidla, výtahy a systémy řízení přístupu, řízená systémem správy budov za účelem zlepšení komfortu, bezpečnosti a energetické účinnosti.