Pod pohodlností a každodenní povahou USB zařízení se skrývá sofistikovaná kybernetická hrozba známá jako BadUSB.

BadUSB je typ útoku

Který využívá přeprogramovatelný firmware v USB zařízeních (např. flash disky, klávesnice, nabíjecí kabely) k provádění škodlivých akcí. Na rozdíl od tradičního malwaru, který se nachází v souborovém systému a často jej lze detekovat antivirovými nástroji, se BadUSB nachází ve vrstvě firmwaru.

Zde je důvod, proč bezpečnostní odborníci považují útoky BadUSB za rostoucí hrozbu:

- Plug-and-play princip – Uživatelé často bezvýhradně důvěřují USB zařízením a bez váhání k nim připojují neznámé nebo pochybné disky.

- Potenciál masového zneužití – Kyberzločinci mohou distribuovat napadené USB disky na akcích, v poště nebo je dokonce nechávat na veřejných místech, aby je oběti našly a mohly je použít.

- Obtížné odhalení – Protože je malware zabudován do firmwaru USB, obchází většinu tradičních antivirových a koncových ochranných nástrojů.

Po připojení k počítači může zařízení BadUSB:

- Emulujte klávesnici pro psaní škodlivých příkazů.

- Nainstalujte si zadní vrátka nebo keyloggery.

- Přesměrovat internetový provoz.

- Získejte citlivá data.

Jak fungují útoky BadUSB

BadUSB získal pozornost veřejnosti v roce 2014, kdy vědci Karsten Nohl a Jakob Lell na konferenci Black Hat USA předvedli, že firmware USB lze přeprogramovat pro škodlivé použití – a to tak, aby jej operační systémy nezjistily. Také odhalili, že většině USB řadičů chyběla kontrola pravosti firmwaru, což je zranitelnost, kterou pravděpodobně zneužívaly zpravodajské agentury, jako je NSA, dlouho před zveřejněním.

Vzhledem k tomu, že útoky BadUSB manipulují s firmwarem zařízení USB (nízkoúrovňový kód, který řídí komunikaci zařízení se systémem), je pochopení toho, jak útok BadUSB probíhá, klíčem k rozpoznání jeho závažnosti a přijetí ochranných opatření.

Níže uvádíme tři klíčové aspekty útoků BadUSB, se kterými byste se měli seznámit, abyste mohli tuto potenciální zranitelnost eliminovat:

- Přeprogramování firmwaru USB

- Maskování jako důvěryhodná zařízení

- Časová osa útoku BadUSB

Přeprogramování firmwaru pro přeměnu USB zařízení v kybernetické zbraně

Schopnost přeprogramovat firmware na USB zařízeních (jako jsou flash disky, klávesnice, myši nebo síťové adaptéry) je jádrem útoku BadUSB. Mnoho USB řadičů, zejména starších nebo levných, umožňuje lidem přepsat firmware bez jakéhokoli ověřování nebo kontroly digitálního podpisu.

Jakmile je zařízení USB napadeno, nechová se tak, jak naznačuje jeho označení. Místo toho se stává skrytou kybernetickou zbraní. Protože firmware pracuje pod úrovní operačního systému, tradiční bezpečnostní nástroje nemohou tyto změny skenovat ani detekovat.

Maskování jako důvěryhodná zařízení, aby se zabránilo odhalení

Jedním z nejnebezpečnějších aspektů BadUSB je vydávání se za jiné zařízení. Zde jsou dva nejběžnější způsoby maskování:

- Emulace klávesnice – USB flash disk lze použít jako klávesnici (důvěryhodný typ zařízení) a poté na něj vložit klávesové zkratky, které spustí PowerShell nebo příkazový řádek, a stáhnout a spustit malware – stejně jako by uživatel psal příkazy ručně.

- Falšování síťového adaptéru – USB se může vydávat za síťový řadič (NIC). Po připojení může přesměrovat váš internetový provoz přes škodlivý server, provádět útoky typu „man-in-the-middle“ (MITM) nebo zachycovat citlivá data, jako jsou přihlašovací údaje.

Časová osa útoku BadUSB: Od pluginu k užitečnému obsahu

Zde je zjednodušený časový harmonogram, jak se může útok BadUSB vyvíjet:

- Vložení zařízení (0 sekund) – Uživatel vloží škodlivé USB zařízení do počítače v očekávání, že se jedná o neškodný flash disk, nabíjecí kabel atd.

- Výčet (0–2 sekundy) – Zařízení se operačnímu systému představí; ne jako flash disk, ale jako klávesnice nebo síťová karta.

- Provedení datové části (2–5 sekund) – Při emulaci klávesnice začne zařízení tiše psát příkazy na pozadí. Při emulaci síťového adaptéru překonfiguruje DNS systému nebo směruje provoz přes škodlivý proxy server.

- Po zneužití (5 sekund a déle) – V závislosti na cíli útoku může zařízení:

- Stáhněte a nainstalujte zadní dveře.

- Krást soubory nebo přihlašovací údaje.

- Udělte útočníkovi vzdálený přístup.

- Rozloženo po interní síti.

Protože se to vše děje během několika sekund a bez jakéhokoli antivirového upozornění nebo upozornění uživatele, může útok BadUSB ohrozit systém ještě dříve, než si uživatel vůbec uvědomí, co se stalo.

Techniky útoku BadUSB v reálném světě

Od chodníku k porušení: Jak by zapomenuté USB mohlo ochromit vládní síť

Co se stalo

Výzkumníci prováděli experimenty s úmyslným odhazováním USB disků na veřejných místech, jako jsou parkoviště, univerzitní kampusy a konferenční místnosti, aby pozorovali chování uživatelů. Podle G DATA bylo drtivých 98 % těchto opuštěných disků sebráno a nejméně 45 % bylo zapojeno do počítačů za účelem kontroly jejich obsahu.

Podobně studie Elieho Burszteina a jeho týmu zjistila, že 48 % lidí, kteří objevili USB disk – bez ohledu na místo – jej následně zapojili. Tato zjištění zdůrazňují významné riziko, které představují zdánlivě neškodná USB zařízení, poháněná převážně lidskou zvědavostí nebo užitečným úmyslem.

Co z toho udělalo scénář BadUSB

USB zařízení byla vytvořena jako škodlivé implantáty HID (Human Interface Device) (tj. nenesla soubory malwaru, ale emulovala klávesnice, které po připojení automaticky zadávaly útočné příkazy). Zneužívala důvěru uživatelů: nebylo nutné žádné skenování antivirem ani klikání – k zahájení útoku stačilo samotné připojení zařízení.

Klíčová ponaučení z oboru ze studie

- Sociální inženýrství je stále neuvěřitelně efektivní

- Studie potvrdily, že útočníci nepotřebují pokročilé zero-day exploity, když se mohou spolehnout na lidskou psychologii. Zvědavost, ochotu pomoci nebo dokonce domněnku o ztraceném majetku lze využít jako zbraň.

- Tradiční bezpečnostní opatření nestačí

- Většina nástrojů pro ochranu koncových bodů vyhledává malware, ale útoky BadUSB používají emulaci klávesnice a zcela obcházejí antivirovou a softwarovou ochranu. To odhalilo kritické slepé místo v zabezpečení koncových bodů.

- Systémy s vzduchovou mezerou nejsou imunní

- Skutečnost, že některé USB disky byly zapojeny do zabezpečeného nebo vzduchově izolovaného prostředí, byla obzvláště znepokojivá. Zničila iluzi, že fyzicky izolované systémy jsou ze své podstaty bezpečné, a zdůraznila důležitost fyzického zabezpečení a povědomí o situaci zasvěcených osob.

- Potřeba přísnějších zásad pro kontrolu zařízení

- Tyto výsledky donutily mnoho organizací přehodnotit své zásady pro USB a vyměnitelná média. Na významu se staly nástroje jako Ivanti Device Control, které nabízejí možnost povolit, blokovat nebo omezit konkrétní třídy zařízení.

- Důraz na povědomí a školení uživatelů

- Studie zdůraznily nutnost vzdělávání zaměstnanců. Uživatelé musí být proškoleni k tomu, aby s neznámými zařízeními zacházeli jako s potenciálními hrozbami a chápali, že „připojení k pomoci“ může vést ke katastrofálním následkům.

- Politika se setkává s technologií

- Ponaučení nebylo jen technologické. Vedlo organizace k vytvoření jasných bezpečnostních zásad pro vyměnitelná média, ke zlepšení protokolování a k prosazování přísnějších kontrol fyzického přístupu.

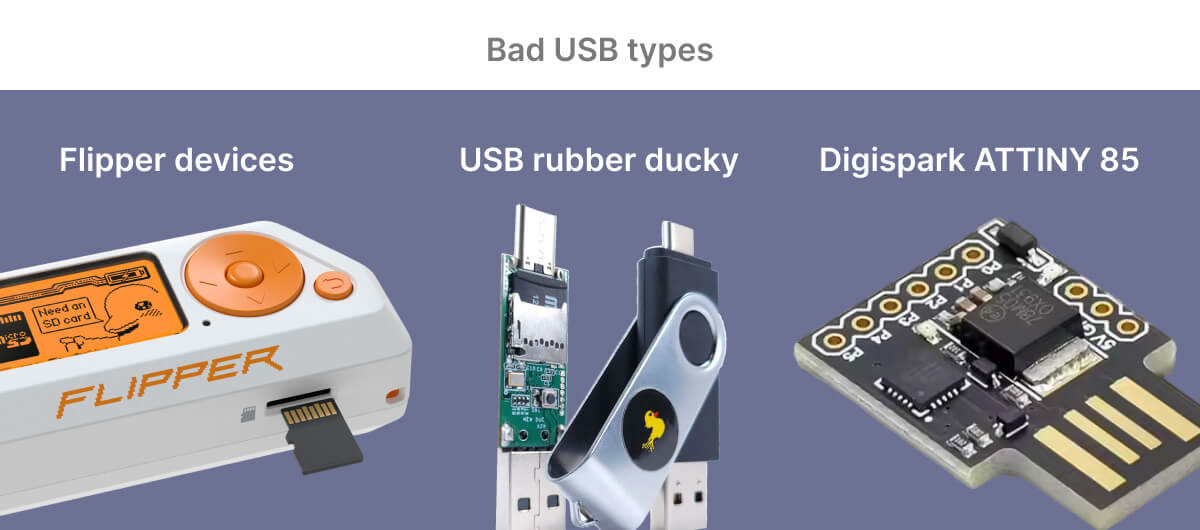

Útoky gumových kachniček

Útoky typu gumová kachnička označují typ kybernetického útoku, při kterém útočník použije škodlivé USB zařízení, často maskované jako neškodný USB flash disk (nazývaný gumová kachnička), k napadení počítačového systému.

Klíčové body o útocích gumových kachniček

- Typ zařízení – Vypadá jako standardní USB disk, ale funguje jako zařízení s rozhraním Human Interface Device (HID), jako klávesnice.

- Princip fungování – Po zapojení emuluje gumová kachnička klávesnici a rychle zadává předprogramované stisky kláves pro provádění příkazů v cílovém systému.

- Užitečné zatížení – Může to zahrnovat:

- Otevření příkazového řádku a stažení malwaru

- Vytváření nových uživatelských účtů

- Zakázání bezpečnostních funkcí

- Exfiltrace dat

- Rychlost – Provádí příkazy mnohem rychleji, než by dokázal napsat člověk, útok obvykle dokončí během několika sekund.

- Není vyžadováno žádné ověřování – Většina systémů automaticky důvěřuje zařízením HID bez autorizace uživatele.

Společná zmírňující opatření

- Implementujte zásady uzamčení pracovní stanice, když je bez obsluhy.

- Použijte princip nejnižších oprávnění – zabraňte uživatelům v přístupu k lokálním administrátorským oprávněním.

- Poučte zaměstnance, aby nenechávali pracovní stanice odemčené, a poučte je o rizicích spojených s neznámými USB zařízeními.

- Fyzické zabezpečení (zámky USB portů, CCTV a ostraha).

Proč tradiční bezpečnostní řešení neodhalují útoky BadUSB

Navzdory neustále se vyvíjejícímu prostředí kybernetické bezpečnosti zůstává BadUSB nenápadnou a do značné míry nezjistitelnou hrozbou. Většina tradičních bezpečnostních řešení jednoduše není navržena tak, aby monitorovala, co se děje na úrovni firmwaru USB zařízení.

Omezení whitelistingu USB

Některé organizace implementují whitelisting USB, který umožňuje připojení k podnikovým systémům pouze schváleným zařízením. I když se jedná o solidní první krok, nechrání před zařízeními, která se maskují jako něco, co nedělají.

Například:

- USB flash disk na bílé listině by mohl být přeprogramován tak, aby se choval jako klávesnice.

- Zařízení USB s dynamickými identitami mohou obejít statické bílé seznamy přepnutím deklarované třídy uprostřed připojení.

Protože operační systém identifikuje zařízení na základě toho, co tvrdí, že jsou – nikoli na základě toho, co obsahují – může škodlivé zařízení oklamat i dobře udržované seznamy povolených zařízení.

Přeprogramování na úrovni firmwaru vs. tradiční malware

Funkce |

Přeprogramování na úrovni firmwaru (např. BadUSB) |

Tradiční malware |

|---|---|---|

Provozní úroveň |

Pracuje na úrovni firmwaru (pod OS). Upravuje firmware zařízení (např. firmware řadiče USB). | Funguje na softwarové úrovni v rámci operačního systému. |

Umístění |

Žije mimo souborový systém. | Nachází se v souborech, procesech nebo jiných komponentách operačního systému. |

Detekce |

Nelze detekovat softwarovými skenery (antiviry, EDR). Zřídka (pokud vůbec) ověřeno tradičními monitorovacími systémy. | Detekovatelné antivirovými programy a nástroji EDR (skenování souborů, procesů, síťového provozu, známých signatur/chování). |

Požadavek na užitečné zatížení |

Nevyžaduje uložené užitečné zatížení. | Obvykle se spoléhá na uložené datové části (škodlivé soubory). |

Digitální stopa |

Provádí útoky bez zanechání digitální stopy v tradičních monitorovacích systémech. | Často zanechává digitální stopu, kterou lze vysledovat pomocí bezpečnostních nástrojů. |

Zneužití důvěry |

Zneužívá základní důvěru, kterou počítače kladou k hardwarovým zařízením (např. zařízením USB). | Zneužívá zranitelnosti softwaru, akce uživatelů nebo nesprávné konfigurace. |

Obrana |

Vyžaduje zásady zohledňující hardware, kontrolu fyzických portů a vzdělávání uživatelů. | Spoléhá na softwarovou ochranu, jako je antivirus, EDR, firewally a záplaty. |

Prevence útoků BadUSB: Nejlepší postupy

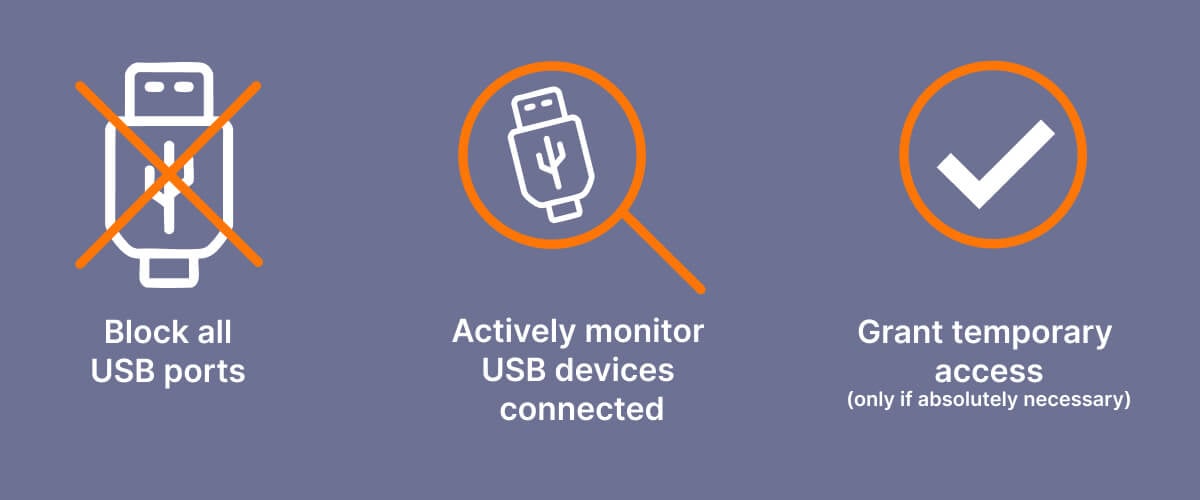

Vzhledem k tomu, že útoky BadUSB nadále obcházejí tradiční bezpečnostní nástroje, musí se organizace zaměřit na proaktivní, vícevrstvé obranné strategie. Naštěstí existují účinné metody prevence, které mohou minimalizovat nebo eliminovat rizika, včetně:

- Řízení přístupu k USB na základě pravidel

- Blokování nepoužívaných USB portů

- Monitorování chování stisků kláves

- Omezení přístupu k příkazovému řádku se zvýšenými oprávněními nebo PowerShellu

- Řízení aplikací

1. Řízení přístupu k USB na základě pravidel

První obrannou linií je zavedení striktního, zásadami řízeného přístupu k USB v celé organizaci. To znamená přesně definovat, která zařízení se mohou připojit ke kterým systémům, a blokovat všechna ostatní.

Mezi klíčové strategie patří:

- Blokování tříd zařízení USB, které by se nikdy neměly používat, například HID (klávesnice/myš) na serverech nebo v pokladních systémech.

- Aplikování omezení založených na rolích, aby se zajistilo, že vyměnitelná média mohou používat pouze oprávnění zaměstnanci.

Implementací těchto zásad prostřednictvím centralizované správy mohou organizace efektivně předcházet neznámým hrozbám. Pro firmy, které vyžadují škálovatelnou ochranu na podnikové úrovni, nabízejí řešení pro správu zařízení, jako jsou Ivanti Endpoint Manager (EPM) a Ivanti Device and Application Control (IDAC), robustní funkce zabezpečení a správy.

2. Blokujte nepoužívané USB porty, abyste eliminovali vstupní body pro útoky

Jednou z nejjednodušších, ale zároveň nejúčinnějších strategií, jak zabránit útokům BadUSB, je fyzické nebo logické zakázání nepoužívaných USB portů . Pokud port není potřeba pro kritické obchodní funkce, měli byste jej deaktivovat, abyste: Snížili plochu pro útok omezením možností připojení neoprávněných zařízení.

- Zabraňuje uživatelům v náhodném (nebo úmyslném) připojení škodlivých USB zařízení.

- Podporuje dodržování bezpečnostních rámců, které vyžadují přísnou kontrolu koncových bodů.

Implementace tohoto bezpečnostního protokolu:

- Pro hardwarové deaktivace portů USB použijte nastavení systému BIOS/UEFI.

- Využijte nástroje pro správu koncových bodů (jako je Ivanti EPM) k blokování USB portů pomocí zásad.

- Pro prostředí s vysokým zabezpečením, kde je ochrana proti neoprávněné manipulaci nezbytná, použijte fyzické blokátory portů.

Eliminací otevřených a nemonitorovaných USB portů můžete dramaticky snížit riziko infekcí typu drive-by BadUSB a udržet si přísnější kontrolu nad zabezpečením koncových bodů pro celou vaši organizaci.

3. Detekce BadUSB pomocí chování při stisknutí kláves

Útoky BadUSB často využívají falšování HID (Human Interface Device) k vkládání příkazů prostřednictvím simulovaných vstupů z klávesnice. Tyto stisky kláves se dějí nelidskou rychlostí – daleko za hranicí toho, co by jakýkoli lidský uživatel dokázal vytvořit.

Například škodlivé USB zařízení může napsat celý příkaz PowerShellu za méně než sekundu po zapojení. Monitorováním rychlosti psaní, časových vzorců a struktur příkazů může bezpečnostní software označit a reagovat na podezřelou vstupní aktivitu dříve, než dojde k poškození.

Jednou z hlavních nevýhod monitorování chování při stisknutí kláves je však to, že zkušení útočníci mohou zpomalit doručování dat, aby napodobili rychlost psaní lidí a potenciálně se vyhnuli odhalení.

4. Omezte přístup k příkazovému řádku se zvýšenými oprávněními nebo PowerShellu

Zařízení BadUSB jsou nebezpečná nejen proto, že se připojují k systému, ale také proto, že téměř okamžitě provádějí příkazy s vysokými oprávněními. Jednou z nejběžnějších taktik je spuštění příkazového řádku se zvýšenými oprávněními nebo okna PowerShellu za účelem spuštění škodlivých skriptů, stahování dat nebo úpravy nastavení systému.

Omezením přístupu k nástrojům příkazového řádku pro správu můžete efektivně neutralizovat fázi provádění dat mnoha útoků BadUSB – i když se zařízení úspěšně připojí.

Implementace privilegovaného přístupu Just-in-Time (JIT) pro příkazový řádek a PowerShell je vynikajícím způsobem, jak minimalizovat okna útoku a zároveň umožnit nezbytnou administrativní činnost.

5. Nasaďte kontrolu aplikací pro zmírnění rizik BadUSB

Řízení aplikací je bezpečnostní přístup, který umožňuje spouštění pouze schválených a ověřených aplikací v systému nebo síti. Místo snahy identifikovat a blokovat špatné chování zařazuje na bílou listinu pouze známé dobré chování.

Konkrétněji vám správa aplikací pomáhá:

- Blokování neoprávněných spustitelných souborů – Útoky BadUSB se často pokoušejí spustit skripty nebo aplikace po připojení. Řízení aplikací zajišťuje, že se mohou spouštět pouze spustitelné soubory na seznamu povolených souborů, čímž se útok okamžitě zastaví dříve, než se může rozšířit.

- Zabránění neoprávněnému spuštění kódu – Pokud se zařízení BadUSB pokusí emulovat klávesnici a vložit stisknutí kláves pro otevření PowerShellu nebo příkazového řádku, může správa aplikací zabránit spuštění těchto programů (pokud nejsou výslovně povoleny).

- Implementujte zásady pro hardware – Některá pokročilá řešení pro správu aplikací mohou implementovat zásady specifické pro dané zařízení (např. blokování všech vstupů podobných klávesnici od neznámých dodavatelů USB, omezení portů USB pouze na funkci nabíjení).

- Omezení ploch pro útok – Přísnou kontrolou povoleného softwaru je extrémně omezená schopnost interakce se systémem i v případě, že vadné USB zařízení obchází fyzickou ochranu.

Jak Ivanti Endpoint Management a Ivanti Device Application Control pomáhají předcházet útokům BadUSB

Dočasný (just-in-time) přístup k USB zařízením udělujte pouze v nezbytných případech. Zpočátku se zvažovalo úplné blokování – například cílením na nástroje, jako je zařízení Flipper. Po vyhodnocení proveditelnosti a dopadu na podnikání se však ukázalo, že tento přístup je příliš omezující.

Ivanti Endpoint Management a Device Application Control místo toho poskytují flexibilnější řešení. Pomáhají zmírňovat hrozby BadUSB tím, že umožňují kontrolovaný přístup k zařízením a uplatňují správné bezpečnostní zásady. Tento přístup vyvažuje ochranu s produktivitou a snižuje riziko, aniž by bránil legitimnímu používání.

Závěrem: Proč je důležité povědomí o BadUSB

Vzhledem k tomu, že kybernetické hrozby jsou stále sofistikovanější, je povědomí o nich vaší nejsilnější první linií obrany. Útoky BadUSB představují jedinečnou a podceňovanou zranitelnost – takovou, která obchází tradiční obranu tím, že zneužívá inherentní důvěru, kterou většina lidí vkládá do USB zařízení. Bez povědomí a proaktivní kontroly se i ty nejbezpečnější sítě mohou stát obětí jediného napadeného USB zařízení.

Většina organizací bohužel plně nemonitoruje ani nekontroluje, jak jsou tato zařízení používána, což v jejich bezpečnostní infrastruktuře zanechává obrovské slepé místo. Implementace jasné bezpečnostní politiky USB – spolu se správnými nástroji k jejímu vynucování – již není volitelné. Je nezbytné.

Důvěřujte Ivanti v oblasti prevence útoků BadUSB a vynikající kontroly zařízení

Organizace, které to s řešením hrozeb spojených s USB myslí vážně, by měly zvážit využití komplexních řešení pro správu zařízení, jako jsou Ivanti Endpoint Manager (EPM) a Ivanti Device Application Control (IDAC).

Řešení od společnosti Ivanti zahrnuje všechny klíčové kontrolní mechanismy aplikací doporučené k obraně před hrozbami, jako je BadUSB, a nabízí podrobné kontroly přístupu k USB pro blokování nebo povolování konkrétních typů zařízení, monitorování a reportování aktivity USB v reálném čase na všech koncových bodech a automatizované vynucování zásad, které zajišťuje dodržování předpisů napříč odděleními a regiony. Tyto funkce se bezproblémově integrují s širšími strategiemi ochrany koncových bodů a zabraňují neoprávněným zařízením v přístupu k citlivým systémům. Ivanti však jde nad rámec těchto základních kontrolních mechanismů s vynucováním zásad v závislosti na kontextu, což organizacím umožňuje dynamicky upravovat přístup k USB na základě rizikových signálů v reálném čase, jako je chování uživatelů, poloha a důvěryhodnost zařízení – a poskytuje tak inteligentní a adaptivní ochranu v neustále se vyvíjejícím prostředí hrozeb.

BadUSB není sci-fi – už se to děje. Vzdělávání vašeho týmu, vynucování zásad přístupu k USB a využívání nástrojů, jako je Ivanti, může znamenat rozdíl mezi odolností a narušením bezpečnosti. Nečekejte, až vám kompromitované zařízení připomene rizika. Převezměte kontrolu hned teď, pro další informace nás neváhejte kontaktovat.

Zdroj: Ivanti