S každým dalším rokem se phishingové útoky vyznačují stále propracovanějšími technikami, jejichž cílem je oklamat uživatele a obejít bezpečnostní opatření. Útočníci používají klamné taktiky přesměrování URL, jako je připojování škodlivých webových adres k zdánlivě bezpečným odkazům, vkládání odkazů do PDF a odesílání HTML příloh, které buď hostují celou phishingovou stránku, nebo k jejímu spuštění používají JavaScript. V poslední době jsme si všimli nového trendu, kdy útočníci distribuují přílohy ve formátu SVG, což je formát, který se obvykle používá pro ukládání obrázků.

Formát SVG

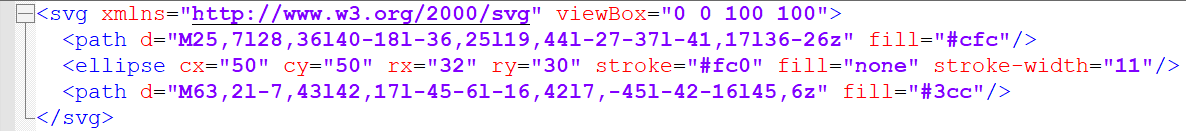

SVG (Scalable Vector Graphics) je formát pro popis dvourozměrné vektorové grafiky pomocí XML. Takto vypadá soubor SVG po otevření v softwaru pro prohlížení obrázků.

Pokud jej ale otevřete v textovém editoru, uvidíte značku XML, která obrázek popisuje. Tato značka umožňuje snadnou úpravu parametrů obrázku, čímž eliminuje potřebu grafických editorů náročných na zdroje.

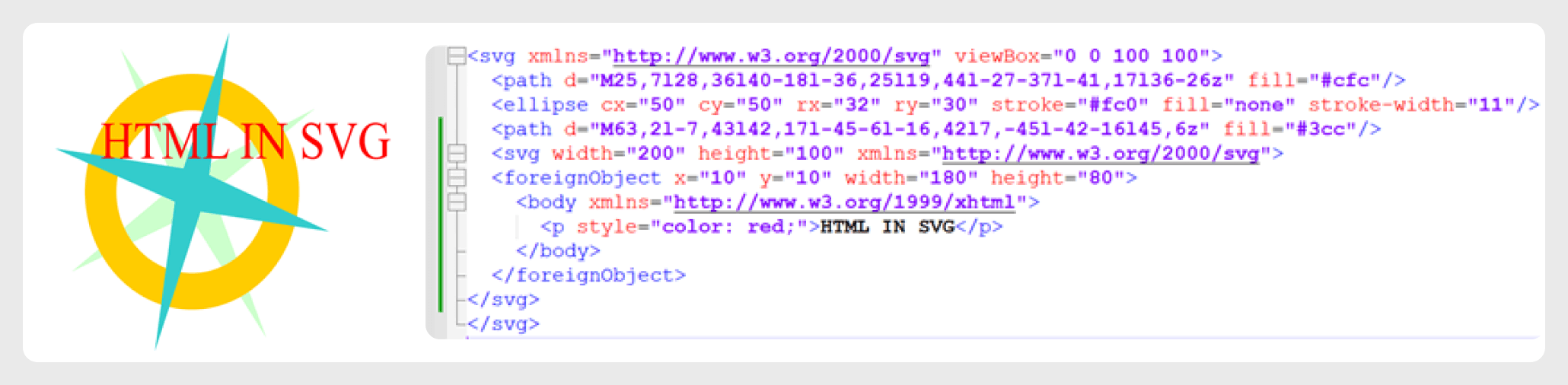

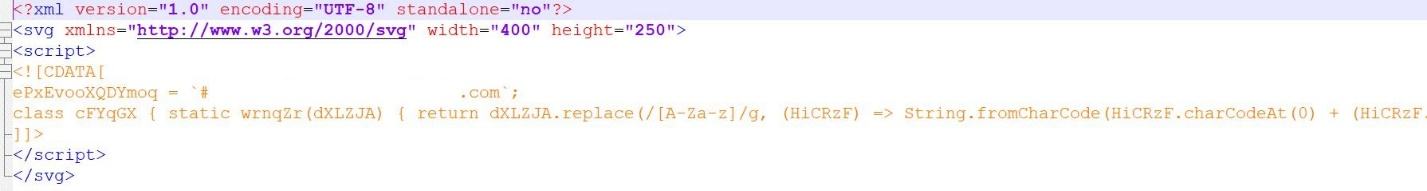

Protože SVG je založeno na XML, podporuje JavaScript a HTML, na rozdíl od JPEG nebo PNG. To usnadňuje designérům práci s negrafickým obsahem, jako je text, vzorce a interaktivní prvky. Útočníci to však zneužívají k vkládání skriptů s odkazy na phishingové stránky do obrazového souboru.

Phishingové e-mailové kampaně využívající soubory SVG

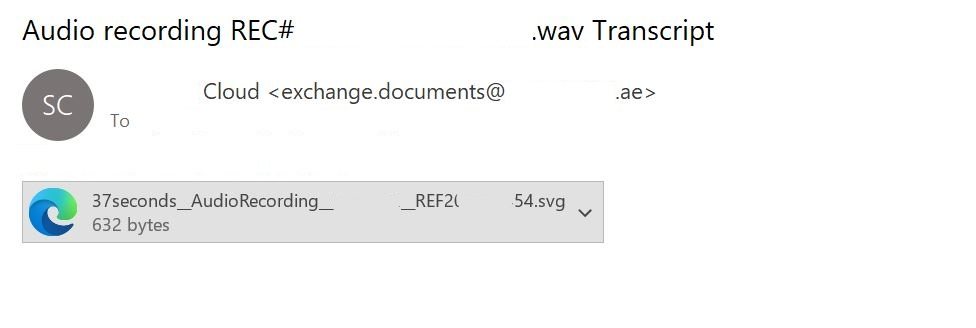

Na začátku roku 2025 jsme pozorovali phishingové e-maily, které připomínaly útoky s HTML přílohou, ale místo toho používaly soubory SVG.

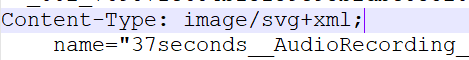

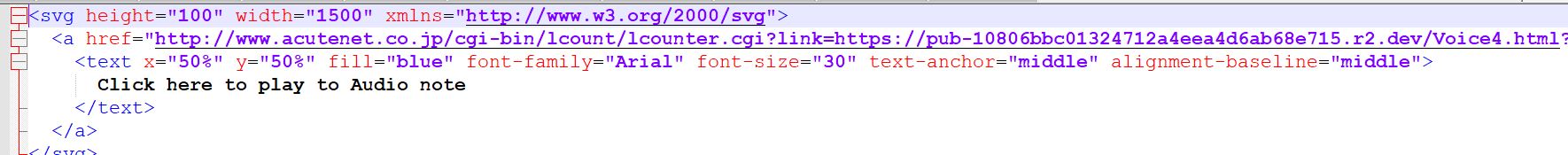

Kontrola zdrojového kódu e-mailu ukazuje, že příloha je identifikována jako obrázek.

Otevření souboru v textovém editoru však odhalí, že se v podstatě jedná o HTML stránku bez jakékoli zmínky o vektorové grafice.

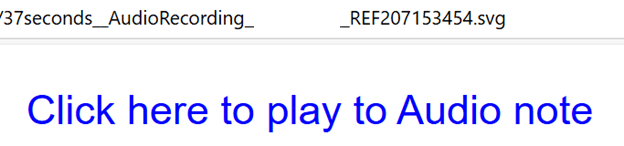

V prohlížeči se tento soubor zobrazí jako HTML stránka s odkazem, který údajně odkazuje na zvukový soubor.

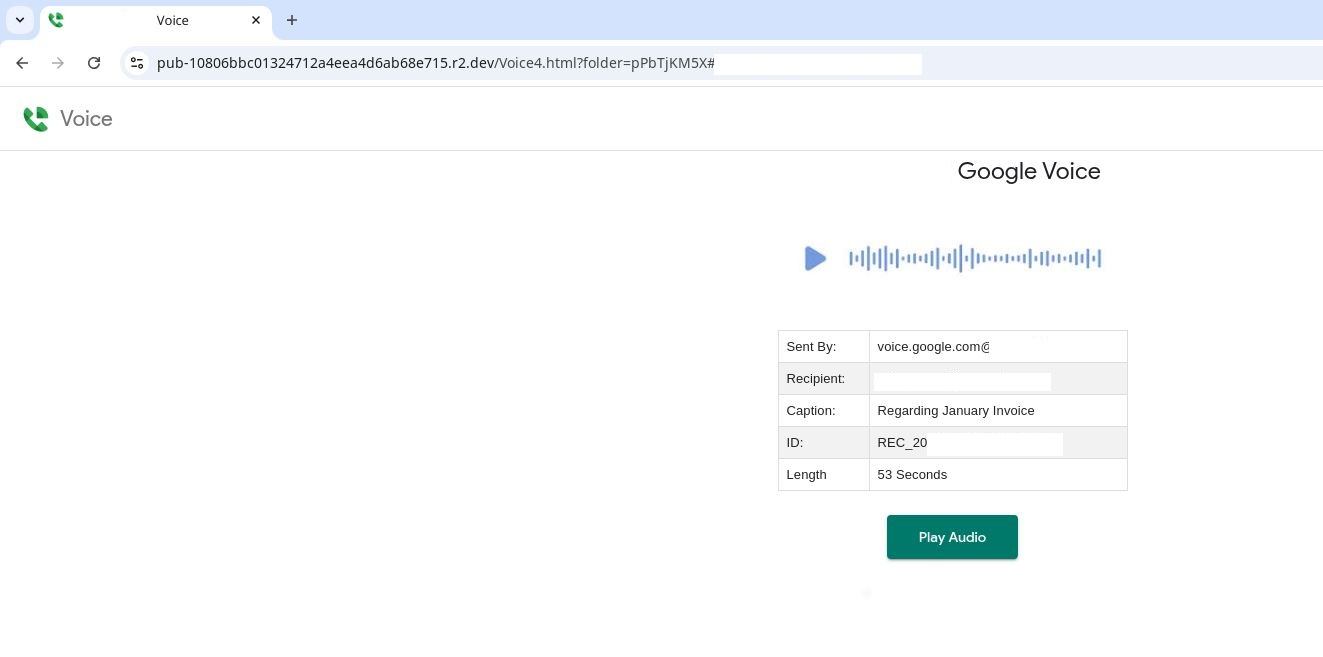

Kliknutím na odkaz je uživatel přesměrován na phishingovou stránku maskovanou jako Google Voice.

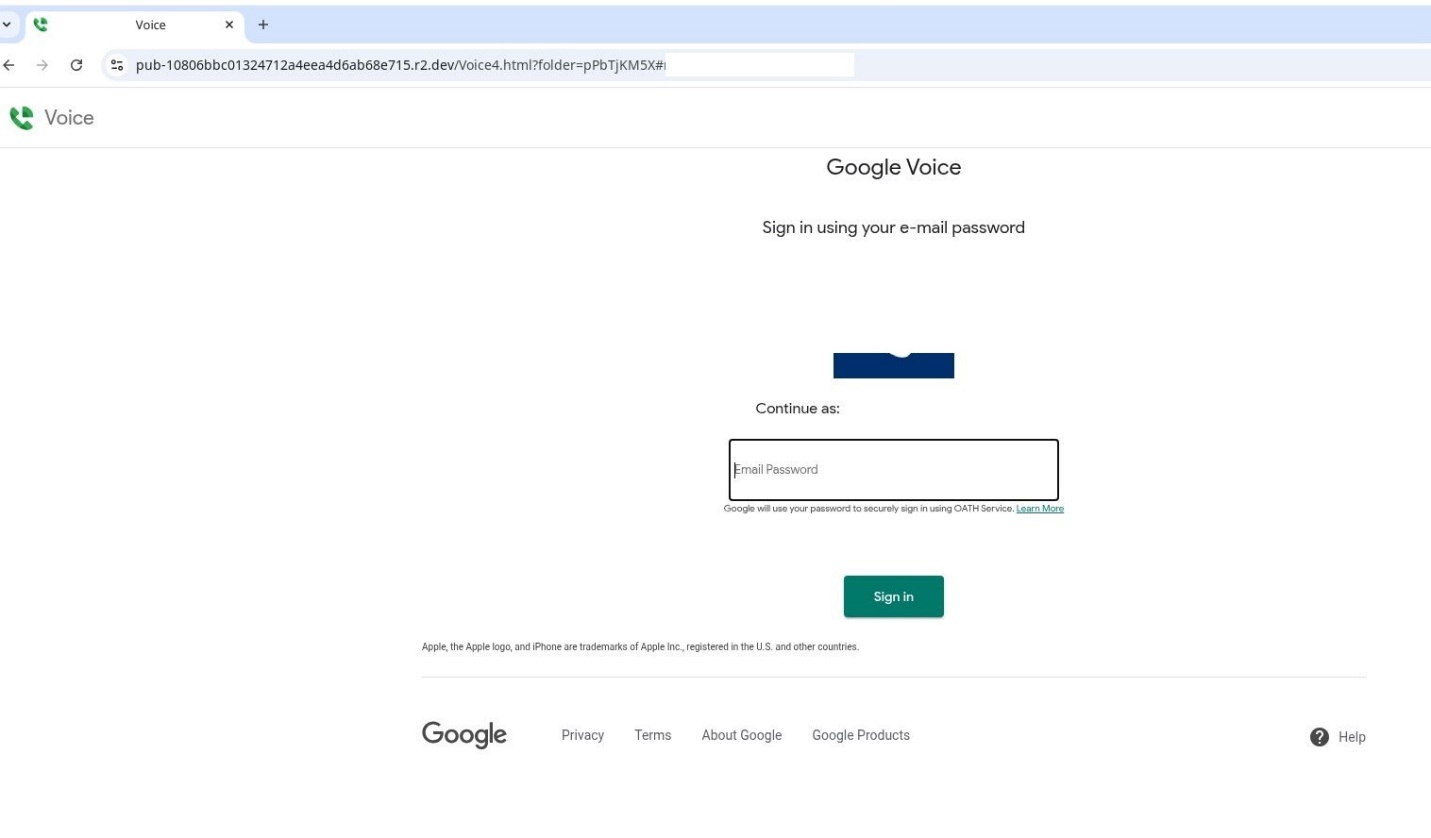

Zvuková stopa v horní části stránky je statický obrázek. Kliknutím na tlačítko „Přehrát zvuk“ je uživatel přesměrován na přihlašovací stránku firemního e-mailu, kde útočníci mohou získat jeho přihlašovací údaje. I tato stránka zmiňuje Google Voice. Stránka obsahuje také logo cílové společnosti, jehož cílem je snížit ostražitost uživatele.

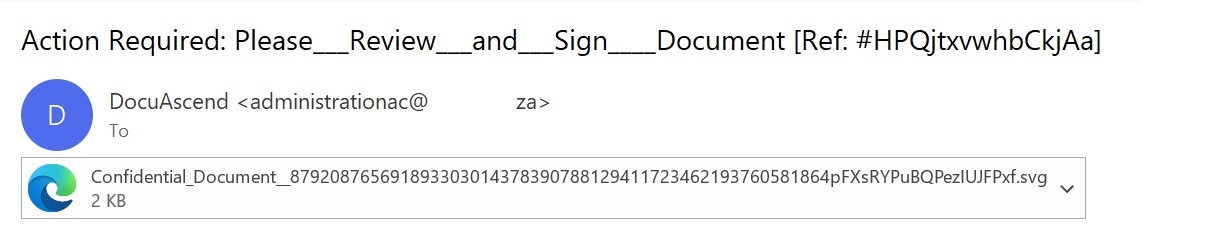

V samostatném případě útočníci napodobovali oznámení od služby elektronického podpisu a prezentovali přílohu SVG jako dokument vyžadující kontrolu a podpis.

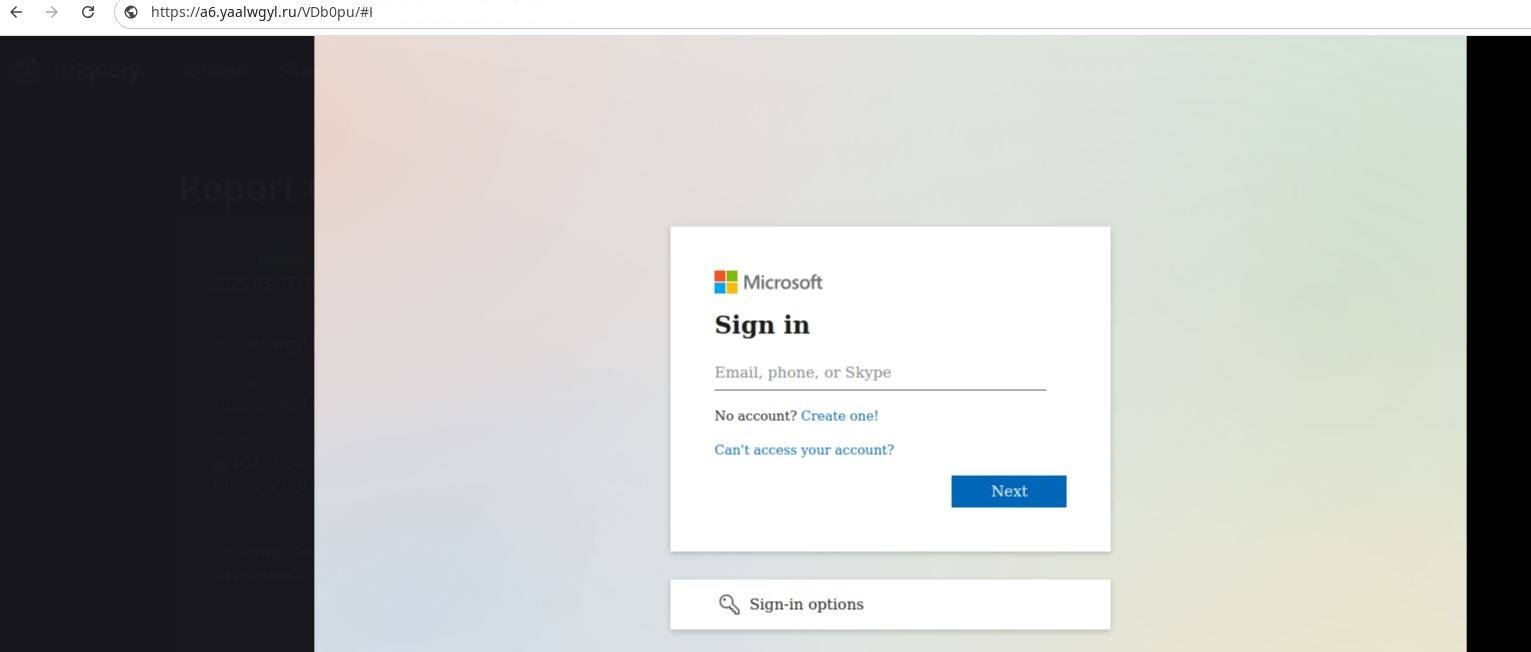

Na rozdíl od prvního příkladu, kde soubor SVG fungoval jako HTML stránka, v tomto případě obsahuje JavaScript, který po otevření souboru spustí okno prohlížeče s phishingovou stránkou obsahující falešný přihlašovací formulář Microsoftu.

Statistika

Telemetrická data naznačují významný nárůst SVG kampaní během března 2025. Jen v prvním čtvrtletí roku jsme zjistili 2 825 těchto e-mailů.

E-maily s přílohami SVG, leden až březen 2025 (ke stažení)

V dubnu pokračoval vzestupný trend: v první polovině měsíce jsme detekovali 1324 e-mailů s přílohami ve formátu SVG – více než dvě třetiny březnového počtu.

Pozor, pozor

Phisheři neúnavně zkoumají nové techniky, jak obejít detekci. Mění své taktiky, někdy používají přesměrování uživatelů a zamlžování textu, jindy experimentují s různými formáty příloh. Formát SVG umožňuje vkládat kód HTML a JavaScript do obrázků, což útočníci zneužívají. Přestože v době této studie nebyly útoky s přílohami SVG příliš rozšířené, vykazují jasný vzestupný trend. Tyto útoky, ačkoli jsou v současnosti relativně základní – podobně jako scénáře s přílohami HTML – zahrnují soubory SVG obsahující buď phishingovou stránku s odkazem, nebo přesměrovací skript na podvodný web. Použití SVG jako kontejneru pro škodlivý obsah však lze využít i v sofistikovanějších cílených útocích.

Pro více informací ás neváhejte kontaktovat.

Zdroj: Kaspersky