Přehled kybernetické bezpečnosti: Zprávy zdůrazňují sliby a nebezpečí open source umělé inteligence a nově vznikajících kryptografických metod

odívejte se na studii, která nastiňuje rizika a přínosy nástrojů umělé inteligence s otevřeným zdrojovým kódem. NCSC mezitím rozebírá případy použití nových, alternativních šifrovacích technologií. ISACA navíc naléhavě vyzývá organizace, aby zahájily migraci na postkvantovou kryptografii. A získejte nejnovější informace o hodnocení bezpečnosti softwarových produktů, kybernetických útocích na kritickou infrastrukturu a dalších věcech!

Studie: Organizace přijímají open source umělou inteligenci, ale hrozí obavy z kybernetických rizik

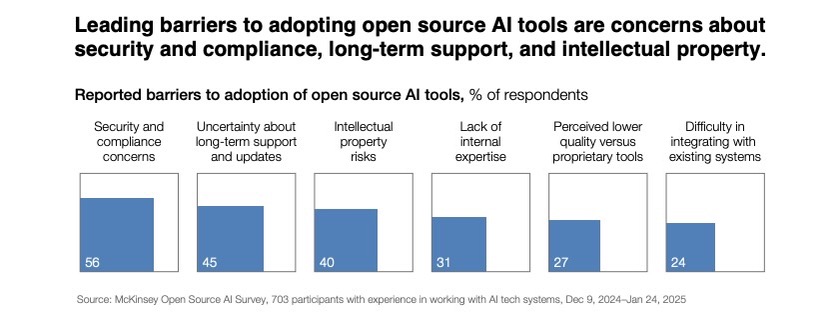

Vzhledem k tomu, že organizace stále častěji zavádějí technologie umělé inteligence (AI) s otevřeným zdrojovým kódem, obávají se také vyšších rizik, než jaká představují proprietární produkty AI.

Vyplývá to ze zprávy „Technologie s otevřeným zdrojovým kódem ve věku umělé inteligence“ od společností McKinsey Co., Patrick J. McGovern Foundation a Mozilly, která vychází z globálního průzkumu mezi více než 700 technologickými lídry a seniorními vývojáři.

Konkrétně, ačkoli respondenti uvádějí výhody, jako jsou nižší náklady a snadné použití, považují nástroje umělé inteligence s otevřeným zdrojovým kódem za rizikovější v oblastech, jako je kybernetická bezpečnost, dodržování předpisů a duševní vlastnictví.

Pokud vaše organizace zvažuje nebo již zavádí produkty umělé inteligence s otevřeným zdrojovým kódem, zde jsou doporučení pro zmírnění rizik ze zprávy:

- Zaveďte silná ochranná opatření, jako je automatizované filtrování obsahu, ověřování vstupů/výstupů a lidský dohled.

- Používejte standardizované benchmarky k provádění pravidelného hodnocení rizik.

- Spouštějte modely umělé inteligence v důvěryhodných prostředích pro provádění.

- Chraňte úložiště modelů pomocí silných kontrol přístupu.

- Segmentujte sítě trénovacích a inferenčních serverů.

- Ověřte, zda modely pocházejí z důvěryhodných repozitářů, pomocí kryptografického ověřování hash.

Více informací o zabezpečení umělé inteligence naleznete v těchto zdrojích Tenable:

- „Zabezpečení povrchu pro útok AI: Oddělení neznámého od dobře pochopeného“ (blog)

- „Znejte svou expozici: Jsou vaše cloudová data v bezpečí ve věku umělé inteligence?“ (webinář na vyžádání)

- „Posílejte své zabezpečení v cloudu ochranou cloudových dat a zdrojů umělé inteligence“ (blog)

- „Zpráva o rizicích Tenable Cloud AI 2025“ (výzkumná zpráva)

- „Nikdy nevěřte uživatelským vstupům – a umělá inteligence není výjimkou: přístup zaměřený na bezpečnost“ (blog)

NCSC nabízí úvod do pokročilé kryptografie

Organizace, které zvažují využití nově vznikajících kryptografických technik, by mohly shledat užitečnou novou bílou knihu od britského Národního centra pro kybernetickou bezpečnost (NCSC).

Dokument s názvem „Pokročilá kryptografie: Rozhodování o tom, kdy použít pokročilou kryptografii k ochraně vašich dat“ si klade za cíl vzdělávat organizace o nových, pokročilých kryptografických možnostech, aby se mohly informovaně rozhodnout, jak a zda je používat.

„Tyto nově vznikající techniky, souhrnně nazývané pokročilá kryptografie, lze použít v situacích, kdy tradiční kryptografie nemusí být dostatečná,“ uvádí se v bílé knize.

Konkrétně NCSC definuje pokročilou kryptografii jako „řadu technik, které využívají kryptografické metody k zajištění funkcí zpracování dat“, které jdou nad rámec toho, co je možné s tradičními kryptografickými metodami.

„Naše bílá kniha se zabývá novými formami kryptografie, které se objevují v akademické sféře (a jsou vyvíjeny v průmyslu), aby se řešily problémy, které nelze vyřešit pouhým šifrováním, dešifrováním, podepisováním a ověřováním informací,“ uvádí se na blogu NCSC.

Nicméně, protože pokročilé kryptografické techniky jsou novější, jejich zabezpečení není tak dobře pochopeno a mohou být pomalejší a dražší, uvádí NCSC.

„Při rozhodování, zda použít pokročilou kryptografii, začněte s jasnou formulací problému a tu použijte jako vodítko pro vývoj vhodného řešení,“ uvádí se v dokumentu.

Například pokročilé kryptografické techniky by mohly být vhodnou volbou pro zabezpečení zpracování dat, pokud scénář zahrnuje všechny nebo většinu těchto prvků:

- K dosažení požadovaného výsledku musí spolupracovat více stran.

- Žádná důvěryhodná třetí strana nemůže tuto operaci provést.

- Organizace může akceptovat nárůst výpočetních nákladů, šířky pásma komunikace nebo jiných režijních nákladů na výkon.

- Některé zúčastněné strany mohou být nespolehlivé nebo nečestné.

Pokročilé kryptografické techniky popsané v tomto dokumentu zahrnují:

- Homomorfní šifrování.

- Výpočet více stran.

- Důkazy s nulovou znalostí.

- Šifrování založené na atributech.

Pro více informací o nových, vznikajících formách kryptografie:

- „Pochopení rozdílů mezi plně homomorfním šifrováním a důvěrnými výpočty“ (Cloud Security Alliance)

- „Co je to zabezpečené vícestranné výpočty?“ (Geekové pro geeky)

- „Průzkum aplikací důkazů s nulovou znalostí“ (Univerzita Jižní Kalifornie)

- „Úvod do důkazů s nulovými znalostmi“ (Řetězcová analýza)

- „Šifrování založené na registrovaných atributech s více autoritami“ (Texaská univerzita v Austinu)

ISACA: Organizace se musí pustit do prolomení plánů na kvantové hrozby

Většina organizací je stále žalostně nepřipravena na řešení budoucí hrozby, kterou kvantové počítače budou představovat pro data, která ukládají a zpracovávají – a čas se krátí.

To je klíčové zjištění průzkumu „2025 Quantum Computing Pulse“ organizace ISACA, kterého se zúčastnilo téměř 2 700 odborníků na kybernetickou bezpečnost, audit, řízení rizik a ochranu osobních údajů z celého světa.

Konkrétně 95% respondentních organizací nevypracovalo plán pro přechod na postkvantovou kryptografii. Pouze 5% považuje kvantovou hrozbu za vysokou obchodní prioritu.

Problém je v tom, že kvantové počítače, jejichž dostupnost se očekává někdy mezi lety 2030 a 2040, budou schopny dešifrovat data chráněná dnešními kryptografickými algoritmy s veřejným klíčem.

Panuje tedy shoda, že organizace musí začít migrovat na postkvantovou kryptografii – známou také jako kvantově rezistentní kryptografie – protože tento proces je složitý a vyžaduje pečlivé plánování a nasazení.

Aby ISACA pomohla organizacím s prvními kroky, nabízí plán pro přijetí kvantově odolné kryptografie s konkrétními kroky, které je třeba podniknout, včetně:

- Vzdělávat a zvyšovat povědomí zúčastněných stran o příležitostech a hrozbách kvantových počítačů; vysvětlovat rizika ohrožení dat; a zdůrazňovat důležitost přijetí kvantově odolného šifrování.

- Vypracovat strategii postkvantového šifrování pro nová i stávající data, včetně aktualizace zásad dodržování předpisů a integrace kvantových hrozeb do stávajících hodnocení rizik a bezpečnostních rámců.

- Pravidelně vyhodnocovat a auditovat rizika kvantové bezpečnosti; testovat kryptografickou odolnost a odpovídajícím způsobem aktualizovat šifrovací postupy; a sledovat inovace v oboru a regulační pokyny.

Stručně řečeno, ISACA doporučuje, aby organizace plánovaly šifrování všech nových dat pomocí postkvantové kryptografie, znovu šifrovaly všechna stávající data a aby tento přechod dnes učinily prioritou.

V březnu si NIST vybral svůj pátý algoritmus pro postkvantové šifrování, u kterého očekává, že bude široce dostupný pro použití v roce 2027. NIST loni vydal tři standardy algoritmů odolných vůči kvantovým cyklům a očekává, že čtvrtý vydá v roce 2026.

Mezi další zdroje, které pomáhají organizacím plánovat migraci na kvantově odolnou kryptografii, patří návrh bílé knihy NIST s názvem „Úvahy o dosažení kryptoagility“ a dokument britského Národního centra pro kybernetickou bezpečnost s názvem „Časový harmonogram migrace na postkvantovou (PQC) kryptografii“.

Chcete-li získat více informací o průzkumu ISACA, podívejte se na tyto zdroje:

- Oznámení z průzkumu: „Navzdory rostoucím obavám 95 % organizací nemá plán pro kvantové výpočty, zjistila ISACA.“

- Doplňující infografika

- Plán přechodu na postkvantovou kryptografii

- Blog „Postkvantová kryptografie: Výzva k akci“

Více informací o tom, jak chránit vaši organizaci před kybernetickou hrozbou kvantových počítačů:

- „Jak se připravit na bezpečnou postkvantovou budoucnost“ (TechTarget)

- „Moody’s bije na poplach ohledně rizika kvantových výpočtů, protože přechod na PQC „bude dlouhý a nákladný “ (Industrial Cyber)

- „Firmy se připravují na boj s kvantovými hackery“ (The Wall Street Journal)

- „USA představují nové nástroje, které odolají kvantovému prolomení šifrování. Zde je to, co říkají odborníci“ (Světové ekonomické fórum)

- „Kvantová ekonomika se blíží – a s sebou přináší nové kybernetické hrozby“ (KPMG)

- „Kvantové technologie a hrozba pro šifrování“ (SecurityWeek)

NCSC naléhá na dodavatele softwaru, aby zpřísnili zabezpečení

Ve snaze povzbudit tvůrce softwaru k vytváření bezpečnějších produktů zveřejnilo britské Národní centrum pro kybernetickou bezpečnost (NCSC) dobrovolný „Softwarový kodex postupů“, který nastiňuje základní prvky a kontroly kybernetické bezpečnosti, odolnosti a ochrany soukromí, jež by měl software nabízet.

„Signalizuje – jak dodavatelům softwaru, tak jejich zákazníkům – co lze od dodavatelů softwaru rozumně očekávat, a definuje minimální soubor opatření, která by měla být zavedena, aby se zajistila odolnost produktů a služeb vůči kybernetickému útoku ze strany komoditní hrozby,“ uvádí se na blogu NCSC.

Softwarový kodex postupů nastiňuje 14 principů seskupených do čtyř klíčových oblastí:

- Bezpečný návrh a vývoj

- Dodržujte postupy a pokyny pro bezpečný vývojový framework.

- Pochopte komponenty softwarového produktu a zhodnoťte rizika spojená s komponentami třetích stran.

- Zaveďte proces pro testování softwarového produktu a jeho aktualizací.

- Aplikujte principy zabezpečeného již od návrhu v celém životním cyklu vývoje softwaru produktu.

- Zabezpečení prostředí pro sestavení

- Zabraňte neoprávněnému přístupu do prostředí sestavení.

- Kontrola a protokolování změn.

- Bezpečné nasazení a údržba

- Zabezpečte proces distribuce softwaru.

- Přijměte a zveřejněte zásady pro zveřejňování zranitelností.

- Zavést procesy pro detekci a správu zranitelností softwarových komponent a pro prioritizaci jejich nápravy.

- Nahlaste zranitelnosti všem příslušným zúčastněným stranám.

- Nabízet zákazníkům neprodleně bezpečnostní aktualizace, záplaty a oznámení.

- Komunikace se zákazníky

- Informujte zákazníky o úrovni podpory a údržby softwarového produktu.

- Dejte zákazníkům alespoň rok předem vědět, že softwarový produkt již nebude podporován.

- Informujte zákazníky o významných incidentech, které by mohly mít dopad na jejich organizace.

Další informace o tom, jak posoudit bezpečnost komerčních softwarových produktů:

- „Průvodce zabezpečením na vyžádání: Jak mohou zákazníci softwaru řídit ekosystém bezpečných technologií“ (CISA)

- „Výběr bezpečných a ověřitelných technologií“ (Australské centrum kybernetické bezpečnosti)

- „ Bezpečné zadávání veřejných zakázek na software v roce 2025: Výzva k odpovědnosti“ (ComputerWeekly)

- „Ověřte si technologie před jejich přidáním do sítě“ (CISA)

- „NIST uvádí, že bezpečnost softwaru je součástí podnikových zakázek“ (Cybersecurity Dive)

CISA varuje před „nenáročnými“ kybernetickými útoky proti kritické infrastruktuře

Nezkušení hackeři úspěšně útočí na operační technologické (OT) systémy organizací kritické infrastruktury pomocí jednoduchých útočných metod, které zneužívají slabou kybernetickou hygienu.

Toto varování vyzývá organizace CISA, která naléhavě žádá organizace kritické infrastruktury, aby zavedly základní opatření kybernetické bezpečnosti, která jim pomohou odrazit tyto nezkušené útočníky.

„Ačkoli tyto aktivity často zahrnují základní a elementární techniky narušení, nedostatečná kybernetická hygiena a exponovaná aktiva mohou tyto hrozby eskalovat,“ uvádí se v prohlášení CISA.

Konkrétně tyto „rychlé“ útoky mohou otevřít dveře k poškození webových stránek, změnám konfigurace, provozním narušením a fyzickému poškození.

V novém informačním listu s názvem „Primární opatření ke snížení kybernetických hrozeb pro operační technologie“ nabízí CISA doporučení k jejich zmírnění, včetně:

- Odpojte OT zařízení od veřejného internetu, protože jejich metody ověřování a autorizace nedokážou odolat moderním útokům.

- Nahraďte výchozí hesla složitými a jedinečnými, zejména v zařízeních vystavených internetu, která mohou ovládat OT systémy a procesy.

- Zpevněte vzdálený přístup k OT prostředkům, například jejich přepnutím na privátní IP síťové připojení pomocí virtuálních privátních sítí s vícefaktorovým ověřováním.

- Segment IT a OT sítí.

- Zajistěte, abyste v případě kybernetického útoku mohli OT systémy ovládat manuálně.

Více informací o zabezpečení OT naleznete v těchto zdrojích Tenable:

- „Mind the Gap: Plán pro sladění IT/OT“ (bílá kniha)

- „Získejte pokročilou viditelnost IoT ve vašem OT prostředí“ (webinář na vyžádání)

- „Jak zabezpečit všechna vaše aktiva – IT, OT a IoT – pomocí platformy pro správu expozice“ (blog)

- „Od černé skříňky k plánu: Průvodce pro lídry v oblasti bezpečnosti k řízení rizik OT a IT“ (bílá kniha)

- „Posílení vašeho OT prostředí: Strategie pro zranitelnosti a zmírňování rizik“ (webinář na vyžádání)

Varianta použitá při útocích s falešnými aktualizacemi se umístila na prvním místě v žebříčku malwaru CIS v 1. čtvrtletí

SocGholish, který zajišťuje útoky s falešnými aktualizacemi softwaru, se již sedmé čtvrtletí po sobě řadí mezi nejrozšířenější varianty malwaru, což naznačuje, že tento typ útoku zůstává pro hackery hlavním zdrojem příjmů.

Vyplývá to ze seznamu „10 nejškodlivějších variant malwaru za 1. čtvrtletí 2025“ Centra pro internetovou bezpečnost, který obsahuje seznam variant malwaru zodpovědných za nejvíce infekcí.

Konkrétně se SocGholish podílel na 48% všech infekcí malwarem během prvního čtvrtletí roku 2025.

Při útoku s falešnou aktualizací softwaru je oběť oklamána k instalaci aktualizace, která se jeví jako legitimní, například pro její preferovaný prohlížeč. Ve skutečnosti je stažený software naplněn malwarem.

(Zdroj: Centrum pro internetovou bezpečnost, květen 2025)

Zde je kompletní seznam nejrozšířenějších variant malwaru v prvním čtvrtletí roku 2025, sestupně:

- SocGholish, stahovací program distribuovaný prostřednictvím škodlivých webových stránek, který uživatele klame ke stažení nabídkou falešných aktualizací softwaru

- ZPHP, program pro stahování JavaScriptu, který je distribuován prostřednictvím falešných aktualizací prohlížeče

- CoinMiner, těžař kryptoměn, který se šíří pomocí Windows Management Instrumentation (WMI)

- Agent Tesla, trojský kůň pro vzdálený přístup (RAT), který zachycuje přihlašovací údaje, stisky kláves a snímky obrazovky

- TeleGrab, infostealer, který z desktopové i webové verze Telegramu získává data, jako jsou historie chatu a kontakty.

- Arechclient2, známý také jako SectopRAT, je trojský kůň pro vzdálený přístup (RAT) v .NET, jehož schopnosti zahrnují několik skrytých funkcí.

- LandUpdate808, program pro stahování JavaScriptu distribuovaný prostřednictvím škodlivých nebo napadených webových stránek prostřednictvím falešných aktualizací prohlížeče

- VenomRAT, malware s otevřeným zdrojovým kódem s několika verzemi, jehož funkce zahrnují keylogging, exfiltraci dat a snímání obrazovky

- DarkGate, program pro stahování a zaznamenávání stisků kláves, který krade finanční data a osobní údaje (PII) a dodává další malware.

- Ratenjay, RAT, který provádí příkazy na dálku a má funkce keyloggeru.

Chcete-li získat více informací, navštivte blog CIS „Top 10 Malware Q1 2025“, kde najdete další podrobnosti, kontext a indikátory kompromitace pro každý kmen malwaru.

Podrobnosti o útocích s falešnými aktualizacemi:

- „Podvod s falešnými aktualizacemi prohlížeče dostává nový vzhled“ (Krebs o bezpečnosti)

- „Pozor: Útočníci skrývají malware v ‚aktualizacích prohlížeče‘“ (Dark Reading)

- „Hackeři používají falešné aktualizace prohlížečů k útokům malwaru AMOS zaměřeným na uživatele Maců“ (upozornění MSSP)

- „Podvodníci s malwarem nacházejí cestu k falešným aktualizacím prohlížeče, pro případ, že by ty skutečné nebyly dost špatné“ (The Register)

- „Hackeři šíří malware prostřednictvím falešných aktualizací Chromu“ (TechRadar)

VIDEA

Falešný malware pro aktualizace Chromu (The PC Security Channel)

Pozor na vyskakovací okna s falešnými aktualizacemi prohlížeče Google Chrome, která přinášejí malware (Windows, počítače a technologie)

Pro více informací nás neváhejte kontaktovat.

Zdroj: Tenable