Včasná náprava zranitelnosti je pro organizace neustálou výzvou, protože se snaží upřednostnit rizika, která představují největší riziko pro jejich provoz. Stávající skórovací systémy jsou neocenitelné, ale mohou postrádat kontext. Zde je návod, jak může pomoci klasifikační systém Tenable Vulnerability Watch.

Pozadí zranitelnosti

Během posledních šesti let práce ve výzkumné organizaci Tenable sledovali známé zranitelnosti a chyby zero-day, které sužují organizace bezprostředně po zveřejnění nebo dokonce roky poté. Po každém blogovém příspěvku nebo zprávě o hrozbě, kterou zveřejnili, se stále v Tenable vraceli ke stejné otázce: Proč se tolik organizací snaží včas napravit zranitelná místa?

Jako někdo, kdo sledoval vývoj variant COVID-19 během začátku pandemie, jsem viděl, že Světová zdravotnická organizace (WHO) začala označovat nové varianty podle klasifikačního systému, když virus začal mutovat. Tento klasifikační systém byl navržen tak, aby pomohl stanovit priority pro monitorování a výzkum. Zahrnoval přístupné štítky, jako jsou varianty zájmu a varianty zájmu, které pomáhají sdělit naléhavost a zaměřit globální pozornost.

Začali v Tenable přemýšlet: Co kdybychom si vypůjčili stejný typ klasifikačního systému, jaký používá WHO, a aplikovali jej na zpravodajství o zranitelnosti? Číselné systémy jako Common Vulnerability Scoring System (CVSS) a Exploit Prediction Scoring System (EPSS) poskytují mechanismy pro stanovení priorit na základě bodování. Ne vždy však poskytují dostatek kontextu, který by pomohl osobám s rozhodovací pravomocí. Co kdybychom tedy použili jednoduchou, jasnou terminologii založenou na stavu ke komunikaci o rizicích souvisejících se zranitelností, abychom řídili akci?

To je vedlo k vývoji Vulnerability Watch, klasifikačního systému pro zranitelnosti inspirovaného klasifikací variant COVID-19 WHO. Vulnerability Watch je malá, ale důležitá součást nabídky Vulnerability Intelligence společnosti Tenable, která byla spuštěna v roce 2024. Klasifikace Vulnerability Watch nyní kromě toho, že jsou dostupné v produktu, lze nalézt na stránce Tenable CVE a také na jednotlivých stránkách CVE pro vybrané zranitelnosti, které byly klasifikovány v rámci Vulnerability Watch.

V tomto blogu diskutujeme o některých výzvách, kterým organizace čelí, pokud jde o stanovení priorit a nápravy zranitelnosti, a o tom, jak může pomoci klasifikační systém, jako je Vulnerability Watch.

Pokud je důležité všechno, není důležité nic

CVSS je nejpoužívanější metrikou při přiřazování skóre závažnosti běžným zranitelnostem a ohrožením (CVE). Skóre CVSS přiděluje prodejce nebo orgán, jako je Národní institut pro standardy a technologie (NIST). Každé skóre CVE je založeno na různých metrikách od zneužitelnosti po dopad, s odpovídající úrovní závažnosti spojenou s těmito skóre. Úrovně závažnosti zahrnují nízkou, střední, vysokou a kritickou.

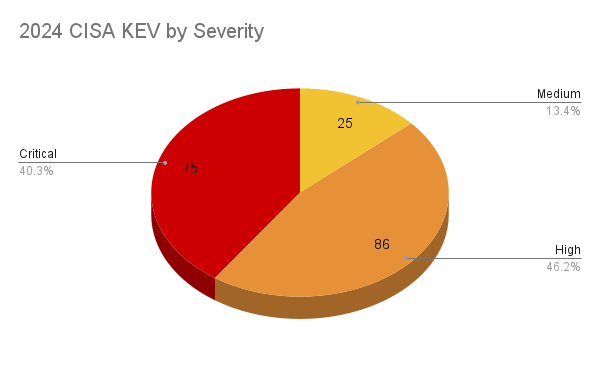

Při pohledu na repozitáře, jako je katalog známých zneužitých zranitelností (KEV) Agentury pro kybernetickou bezpečnost a bezpečnost infrastruktury (CISA), můžeme učinit pozorování ohledně závažnosti a rizika zranitelnosti. V roce 2024 CISA přidala do KEV celkem 186 CVE.

Zdroj: Tenable Research

Čtyři z deseti (40%) z těchto 186 CVE byly hodnoceny jako kritické. Zbývajících 60% tvořily zranitelnosti vysoké závažnosti (46,2%) a středně závažné zranitelnosti (13,4%). To zdůrazňuje, že samotná závažnost nestačí, pokud jde o rozhodování o prioritizaci zranitelnosti.

Míry nápravy podtrhují potřebu větší jasnosti

I když KEV slouží jako cenný zdroj pro bezpečnostní odborníky, stále vidíme, že mnoho organizací neopravuje tyto kritické chyby včas. Navzdory závažnosti a zahrnutí do KEV výzkum zjistil celkový trend nízké míry sanace.

Tento trend byl zdůrazněn v rámci spolupráce se společností Verizon na zprávě Data Breach Investigations Report (DBIR) za rok 2025. Tenable Research analyzoval více než 160 milionů datových bodů a vyhodnotil míru nápravy pro seznam 17 CVE v okrajových zařízeních zvýrazněných v DBIR. Ze 17 CVE byla více než polovina (52,9%) nekritickými vadami (méně než 9,0 skóre CVSS).

Analyzovali také průměrné míry sanace těchto CVE v různých průmyslových odvětvích. Prostřednictvím této analýzy zjistili, že mnoho průmyslových odvětví čelí problémům s nápravou mnoha z těchto nedostatků. Například CVE-2024-21762 a CVE-2024-23113, dvojice kritických nedostatků Fortinetu, měly velmi dlouhé míry nápravy, v průměru mezi 172 dny a 260 dny. Dokonce i CVE-2024-3400, kritická zranitelnost v Palo Alto Networks PAN-OS, kterému bylo přiděleno maximální skóre CVSS 10,0, také zaznamenala většina průmyslových odvětví v průměru více než 100 dní na nápravu chyby.

Existuje celá řada důvodů, proč se organizace mohou potýkat s nápravou – včetně organizačních sil, provozních prostojů nutných k opravě systémů a potíží s určením priority zranitelností na základě rizika, které představují. Zatímco stávající skórovací systémy poskytují neocenitelné vodítko, věříme, že ke zkrácení doby nápravy je zapotřebí další kontext.

Sémantická vrstva pro inteligenci zranitelnosti

Klasifikace Vulnerability Watch nenahrazují CVSS, EPSS ani žádnou jinou bodovací metriku. Ty stále slouží odlišnému účelu při stanovování priorit zranitelnosti. Uvědomujeme si také, že týmy kybernetické bezpečnosti jsou často zaplaveny záplavou výstrah a někdy může být obtížné oddělit signál od hluku. Tyto klasifikace sledování zranitelnosti nabízejí sémantickou vrstvu, která pomáhá převést rizika do terminologie, která je snáze srozumitelná pro různé zainteresované strany v úsilí o nápravu.

Klasifikace Tenable’s Vulnerability Watch

Vulnerability Watch zahrnuje následující klasifikace: sledovaná zranitelnost, zranitelnost zájmu a zranitelnost vzbuzující obavy. Následují krátké popisy každé klasifikace.

Zranitelnost je sledována

Monitorovaná zranitelnost (VBM) je zranitelnost, která má potenciál ovlivnit zákazníky konkrétního softwaru nebo hardwaru a je aktivně sledována a zkoumána společností Tenable Research. VBM se mohou rychle vyvinout do zranitelnosti zájmu (VOI) nebo zranitelnosti znepokojení (VOC), pokud je objeven proof-of-concept (PoC) nebo zneužití, nebo pokud dodatečné informace naznačují, že by této zranitelnosti měla být věnována zvláštní pozornost. VBM jsou aktivně monitorovány a zvýšeny na stav VOI/VOC, pokud by Tenable’s Vulnerability Intelligence ospravedlnila eskalaci stavu zranitelnosti.

Mezi několik nedávných příkladů VBM patří CVE-2024-48887, neověřená chyba zabezpečení při změně hesla ve FortiSwitch, a CVE-2025-23120, chyba vzdáleného spuštění kódu ve Veeam Backup and Replication.

Zranitelnost zájmu

Zájmová zranitelnost (VOI) je zranitelnost, která splňuje kritéria VBM, ale u které další informace naznačují, že riziko dopadů na zákazníky je zvýšené nebo prokázáno zveřejněním PoC nebo podrobností, které by mohly být použity k vytvoření PoC spolu s počátečními zprávami o zneužití.

Několik nedávných příkladů VOI zahrnuje CVE-2025-22457, který byl zneužit čínským aktérem hrozby Nexus známým jako UNC5221, a CVE-2025-32433, chyba vzdáleného spuštění kódu v Erlang/OTP SSH.

Vulnerability of Concern

Vulnerability of Concern (VOC) je zranitelnost, která splňuje kritéria VOI, ale u níž bezprostředně hrozí nebo probíhá aktivní, rozsáhlé využívání. U těkavých organických sloučenin nás snadná těžba spojená se závažností problému může vést k domněnce, že hrozí rozsáhlé využívání, pokud ještě nezačalo. Správci softwaru nebo zařízení zranitelných vůči VOC mohou očekávat pokusy o zneužití a hledání zranitelných aktiv.

Mezi několik nedávných příkladů VOC patří dvojice zranitelností ConnectWise Screen Connect (CVE-2024-1709, CVE-2024-1708) a Citrix Bleed (CVE-2023-4966).

Klasifikace jsou také flexibilní: CVE lze reklasifikovat z VBM na VOI, z VOI na VOC nebo dokonce z VOC zpět na VOI, jak se vyvine kontext rizika.

Závěr

Víme, že na výzvy stanovení priorit a nápravy zranitelnosti neexistuje jediný všelék. Tyto výzvy vyžadují mnohostranný přístup. Klasifikace Vulnerability Watch, podporované odborníky z Tenable Research, mohou pomoci demystifikovat některé ze složitostí zavedených CVSS a EPSS a poskytnout zúčastněným stranám jednodušší a intuitivnější způsob, jak hodnotit a upřednostňovat rizika představovaná nově se objevujícími hrozbami, což může přispět k rychlejší reakci a nápravě.

Klasifikace Vulnerability Watch nyní naleznete na stránce CVE. Pro další informace nás neváhejte kontaktovat.

Zdroj: Tenable