Sofistikované OT hrozby

Jako jsou útoky typu living-off-the-land (LotL), využívají zranitelnosti identity k infiltraci kritické infrastruktury. Zjistěte, jak vám robustní zabezpečení identit a jednotná správa vystavení mohou pomoci odhalit, stanovit priority a zmírnit rizika v prostředí IT a OT.

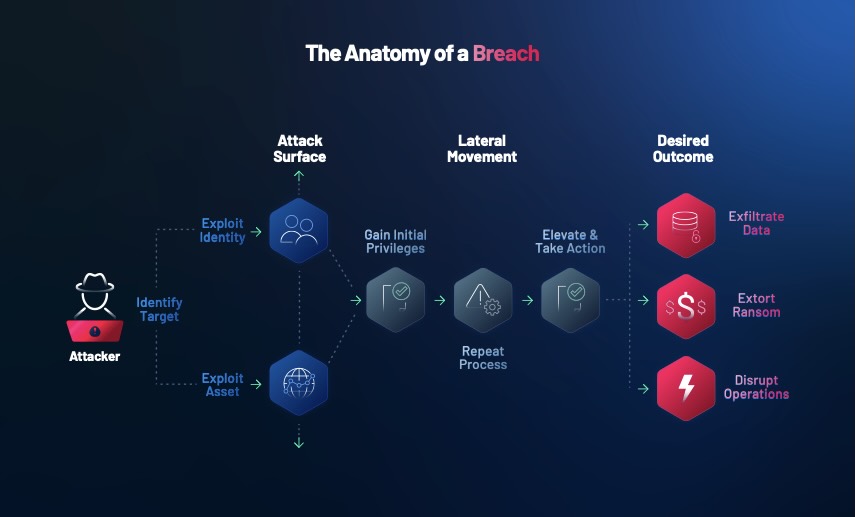

Plocha útoků, kterou musí dnešní bezpečnostní lídři bránit, roste bezprecedentním tempem a situace je obzvláště náročná pro organizace spravující kritickou infrastrukturu: téměř 70 % kybernetických útoků v roce 2023 cílilo na kritickou infrastrukturu, podle zprávy IBM „X-Force Threat Intelligence Index 2024“ . To, co bylo kdysi zvládnutelným úkolem ochrany definovaného síťového perimetru, se proměnilo v komplexní výzvu zabezpečení rozsáhlé, propojené sítě kyberneticko-fyzikálních systémů – IT, provozních technologií (OT), zařízení internetu věcí (IoT) a dalších. Tato zařízení a jejich přidružené sítě jsou pod rostoucím tlakem sofistikovaných aktérů hrozeb, kteří k infiltraci sítí kritické infrastruktury využívají pokročilé techniky, jako jsou útoky typu living-off-the-land (LotL).

Techniky LotL jsou obzvláště nebezpečné v sítích OT, protože obvykle obsahují „nezabezpečené již od návrhu“ starší a nespravované systémy, které nemusí podporovat nejnovější záplaty nebo je nelze snadno upgradovat bez ovlivnění provozu. Tyto OT sítě mohou navíc sdílet zdroje nebo důvěryhodné zóny s IT prostředími. Tyto dva prvky vytvářejí ideální prostředí pro to, aby se útočníci pohybovali laterálně a nedetekovali mezi IT a OT sítěmi.

Pokročilé techniky útoků stírají hranice mezi historicky oddělenými bezpečnostními doménami

Operační technologie (OT) označuje hardwarové a softwarové systémy, které monitorují a řídí fyzická zařízení, procesy a události v prostředích, jako jsou průmyslové provozy, zařízení budov, energetická a vodohospodářská infrastruktura, datová centra a dopravní systémy. Na rozdíl od IT, které se zaměřuje na data a informace, systémy OT interagují přímo s fyzickým světem.

Útoky LotL a podobné moderní strategie útoků využívají legitimní, důvěryhodné aplikace předinstalované na mnoha zařízeních, která ovládají OT zařízení, a také přihlašovací údaje v systému, aby se vyhnuly tradičním metodám detekce. Spíše než nasazování nového malwaru se tyto útoky spoléhají na zneužívání nástrojů, které jsou již v prolomené síti přítomny.

U starších systémů OT

Které často postrádají podrobné protokolování nebo monitorování uživatelských aktivit, se útočníci zaměřují na nadpřivilegované účty, aby provedli kritické akce, jako je úprava konfigurace systému, deaktivace bezpečnostních kontrol nebo přístup k citlivým datům pomocí legitimních oprávnění. To jim umožňuje vyhnout se tradičním nástrojům zabezpečení založeným na IT, které se spoléhají na identifikaci škodlivého softwaru a které jsou oddělené od prostředí OT.

Mezi běžné taktiky LotL patří:

- Zneužití legitimních nástrojů: Útočníci využívají nástroje předinstalované v operačních systémech, jako jsou Certutil, Ntdsutil a XCOPY, aby dosáhli svých cílů a přitom se maskovali jako běžnou systémovou aktivitu.

- Útoky na klávesnici: Lidští útočníci přímo manipulují s kompromitovanými systémy, místo aby se spoléhali na automatizované nebo naprogramované nástroje, aby se vyhnuli detekci běžnými bezpečnostními nástroji, jako je detekce a odezva koncových bodů (EDR).

Tyto techniky jsou zvláště nebezpečné v prostředí OT, kde:

- Starší systémy mohou postrádat robustní možnosti protokolování a monitorování a mohou sdílet zdroje nebo důvěryhodné zóny s IT.

- Sdílené nebo výchozí účty ztěžují sledování aktivity uživatelů a identifikaci neoprávněného přístupu.

Tyto podmínky vedou k ideálnímu prostředí pro útočníky, aby se nedetekovali laterálně napříč IT a OT.

Příklad: Skupina Volt Typhoon

Státem podporovaná čínská hackerská skupina Volt Typhoon (poprvé identifikována v květnu 2023) je příkladem hrozby, kterou představují útoky LotL. Skupina se zaměřovala na organizace kritické infrastruktury v USA, včetně energetiky, komunikací a námořního sektoru, pomocí legitimních nástrojů a nativních příkazů Windows, aby se vyhnula odhalení. Využíváním stávajících systémových nástrojů, jako je PowerShell a WMI, a nepoužíváním malwaru, se Volt Typhoon snaží vyhnout tradiční obraně. Jeho zaměření na získávání pověření a udržování trvalého přístupu zdůrazňuje důležitost zabezpečení identit jako základního kamene zabezpečení OT spolu s robustním monitorováním sítě OT a sledováním změn konfigurace.

Zabezpečení identity: chybějící složka pro zabezpečení kyberneticko-fyzických systémů

Pochopení toho, jaká aktiva máte, a zranitelnosti s nimi spojené vám pomůže zajistit, že se před útoky zavřete, abyste zabránili útočníkům získat oporu. Útočníci obvykle využívají systémy identity a přístupu – zejména Active Directory společnosti Microsoft, společný vstupní bod a cíl – k eskalaci oprávnění, udržování přístupu a provádění svých strategií. Mezi další běžné zneužití identity, které mohou ovlivnit OT systémy, patří sdílené přihlašovací údaje, výchozí hesla a chybějící vícefaktorové ověřování.

Efektivní zabezpečení OT vyžaduje holistický přístup, který upřednostňuje zabezpečení identity.

Takový přístup vám pomůže:

- Porozumějte svým aktivům: Identifikací a posouzením zranitelností ve vašem prostředí OT můžete zabránit útočníkům získat oporu.

- Monitorovat anomálie: To vám umožní sledovat využití pověření pro neobvyklou aktivitu, jako jsou přihlášení z neočekávaných míst nebo mimo běžnou pracovní dobu.

- Omezení eskalace oprávnění: Proaktivní identifikace privilegovaných účtů a vynucování zásad nejmenších oprávnění vám pomůže omezit přístup k citlivým zdrojům, i když je účet kompromitován.

- Harden AD: Vzhledem k tomu, že se útočníci zaměřují na AD, je pro vás klíčové pravidelně auditovat AD kvůli nesprávné konfiguraci a prosazovat přísné kontroly přístupu. Zvažte vyhrazené domény AD pro prostředí OT pro lepší zabezpečení.

- Identifikujte cesty útoku: Použití nástrojů pro správu expozice vám může pomoci identifikovat potenciální cesty útoku zahrnující kompromitované identity a aktiva OT, což umožňuje proaktivní zásah.

Překlenutí mezery řízením expozice

Role CISO se nadále vyvíjí souběžně s dnešním rozšiřujícím se prostředím hrozeb. Bezpečnostní lídři se již neomezují pouze na ochranu tradičních IT prostředí, ale stále více jsou zodpovědní za zabezpečení OT prostředí spolu s cloudovými infrastrukturami, mobilními zařízeními, internetem věcí a chytrými zařízeními, pokročilými systémy AI a stínovými IT aktivy. Každá komponenta přináší zranitelnosti, což ztěžuje komplexní zabezpečení.

Zabezpečení organizace dnes vyžaduje dalekosáhlý přístup – spoléhat se na základní obranu již nestačí. Místo toho musí bezpečnostní lídři řešit neustále se měnící prostředí, kde útočníci používají sofistikované techniky a využívají různé vstupní body.

Siled bezpečnostní nástroje však neposkytují komplexní pohled na celý povrch útoku. Taková roztříštěná řešení zabezpečení znesnadňují týmům zabezpečení spolupracovat napříč IT a OT při identifikaci rizikových připojení, která útočníkům umožňují získat počáteční přístup, pohybovat se po síti laterálně a eskalovat oprávnění.

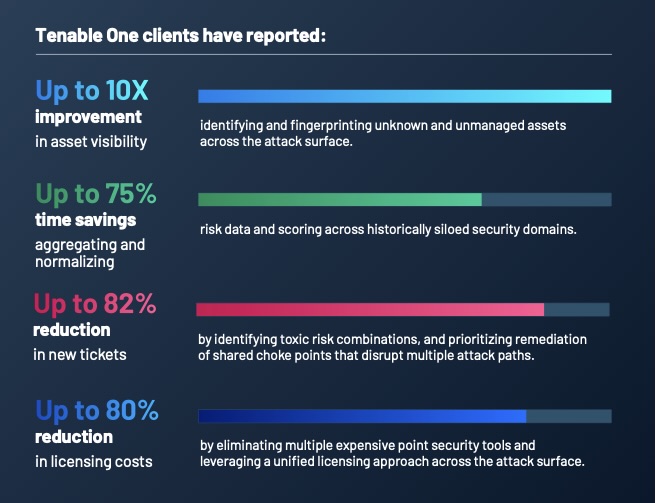

Platforma Tenable One Exposure Management Platform nabízí jednotné řešení pro řešení této výzvy tím, že poskytuje bezpečnostním týmům sadu kritických funkcí:

- Kompletní viditelnost povrchu útoku , která vám poskytne přehled o moderním povrchu útoku, včetně aktiv OT, IoT a IT

- Prioritizované řízení rizik , které vám umožní identifikovat a upřednostnit expozice, u kterých je největší pravděpodobnost, že budou mít významný dopad na kritickou infrastrukturu

- Přemostění bezpečnostních sil , které spojuje data napříč produkty Tenable – včetně Tenable OT Security a Tenable Identity Exposure – a kombinuje je s daty třetích stran za účelem vytvoření holistického pohledu na identity, rizika a konfigurace v reálném čase.

- Vizualizace cesty útoku , která identifikuje a uzavírá potenciální cesty útoku, které umožňují aktérům hrozeb procházet napříč konvergovanými prostředími IT a OT

(Zdroj: Internal Tenable survey, červenec 2024)

Začlenění zabezpečení identity a monitorování zabezpečení OT jako součást jakékoli bezpečnostní strategie je zásadní – prostřednictvím monitorování v reálném čase, detekce anomálií, kontroly oprávnění a zpevnění AD, aby se proaktivně uzavřela rizika. Přijetím komplexního přístupu k řízení expozice mohou organizace získat viditelnost a kontext potřebné k účinné ochraně kritické infrastruktury před vyvíjejícími se hrozbami.

Chcete-li vidět, jak Tenable One pomáhá organizacím překlenout propast mezi zabezpečením OT a identit, tak nás kontaktujte.

Zdroj: Tenable